两个测试账号

1、 rootdjw

2、 roo123t

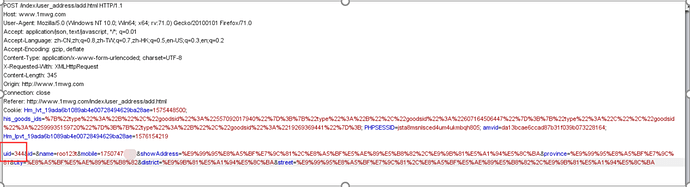

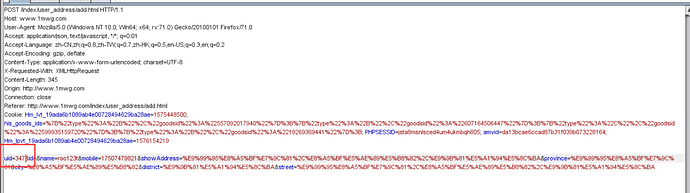

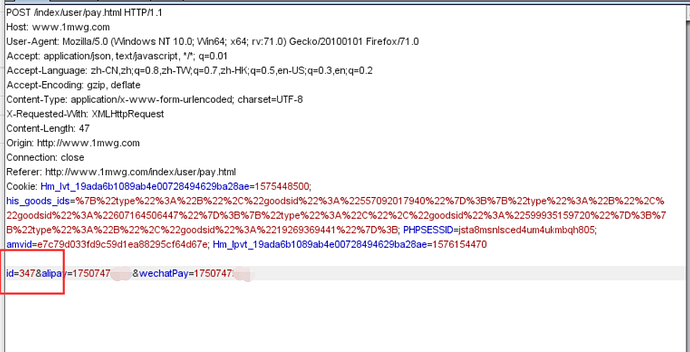

通过roo123t用户修改rootdjw的收款信息和收货地址。

修改uid=347

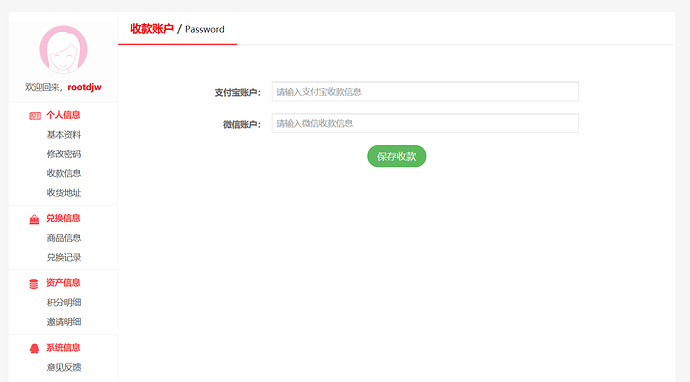

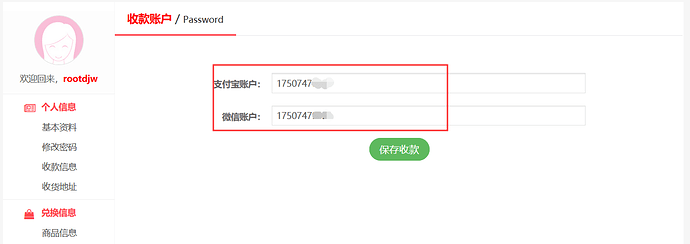

修改收款账号

登录rootdjw查看是否成功修改,发现成功修改

危害:通过抓包重放,可以修改所有用户的收款信息和收货地址,极有可能造成用户经济损失,

修复建议:用户id通过加密方式传送,或者增加用户验证字段。

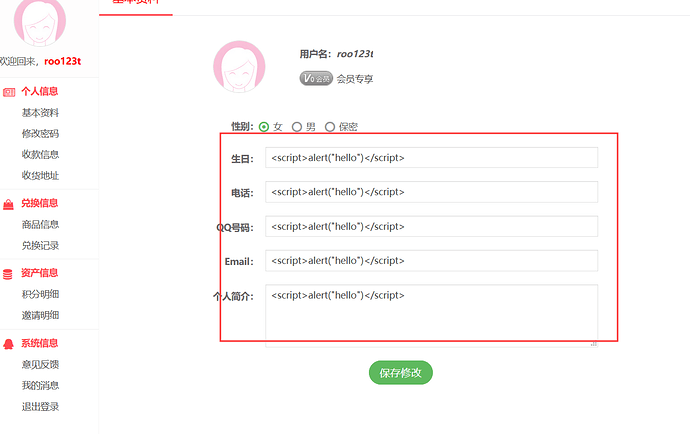

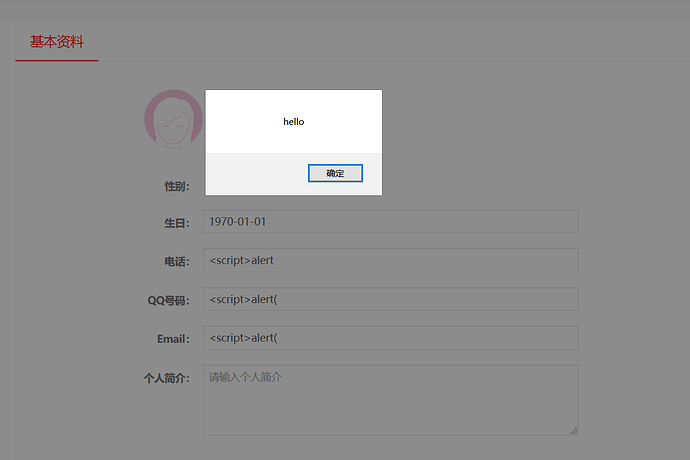

基本资料页面存在Xss漏洞

在可输入的地方输入测试代码,刷新页面,并没有出现弹窗。

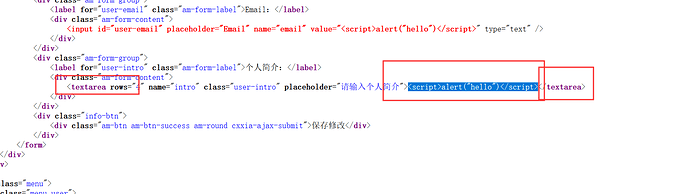

查看输入框源码:发现个人简介处有可能插入js代码。

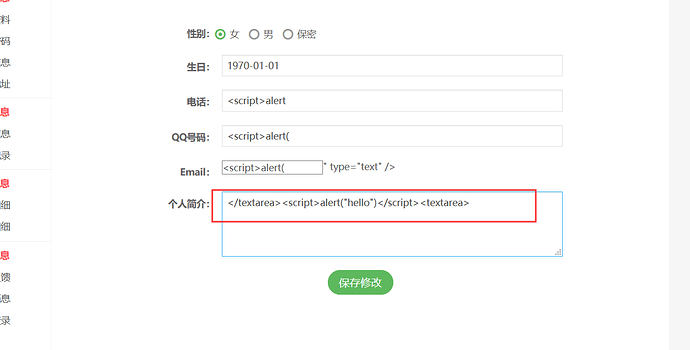

尝试绕过textarea标签

保存修改果然有弹窗出现,说明此处存在xss漏洞

危害:

1.窃取cookies,读取目标网站的cookie发送到黑客的服务器上

2.读取用户未公开的资料,如:邮件列表或者内容、系统的客户资料,联系人列表等等。它可以获取用户的联系人列表,然后向联系人发送虚假诈骗信息,可以删除用户的日志等等,有时候还和其他攻击方式同时实 施比如SQL注入攻击服务器和数据库、Click劫持、相对链接劫持等实施钓鱼。

修复建议:对textarea标签内的内容进行过滤,如,替换单引号,双引号,尖括号

- 通过

- 未通过

0 投票者