0x01 前言

“个人拙见,如有不足与错漏,欢迎交流指正,谢谢。”

目前渗透时常用的匿名方式包含:

域前置

云函数

CDN

VPN、VPS

肉鸡

Tor配置

等等......

这些身份隐藏的方式都属于外部网络通信隐藏,对于日常中的渗透测试来说,已经差不多足够了,但是当红队在渗透一些具有一定,或很强的溯源反制能力的目标时,就还有可以加强的空间和值得注意的地方。

0x02 网络出口、跳板机来源

本地的网络流量出口:

使用随身WIFI,和未SM的HK的物联网卡。

初始信息在设备背面,连接后不要设置中文WIFI名称、并设置强密码。

跳板机来源:

VPN、VPS、肉鸡、或者是去某个拥有互联网大数据的网站,将某个端口(比如80)某日的网络数据(里面是某日连了80这个端口的巨量IP)下载回来,再使用路由器爆破工具去批量扫弱口令,拿到凭证后登入路由器,将里面的VPN功能打开,并从本地连上去,一般做2-3层跳转。

0x03 虚拟机、网络隔离

虚拟机:

一般创建2-3台虚拟机;三台的话,一台用于扫描探测、一台用于实施渗透、一台用于存储/分析数据。如果是两台的话,扫描和渗透就用同一台。

虚拟机与物理机网络隔离的方式有几种,这里使用的方式是::

确保 VMware USB Arbitration Service 是开启的

虚拟机->可移动设备->连接到虚拟机

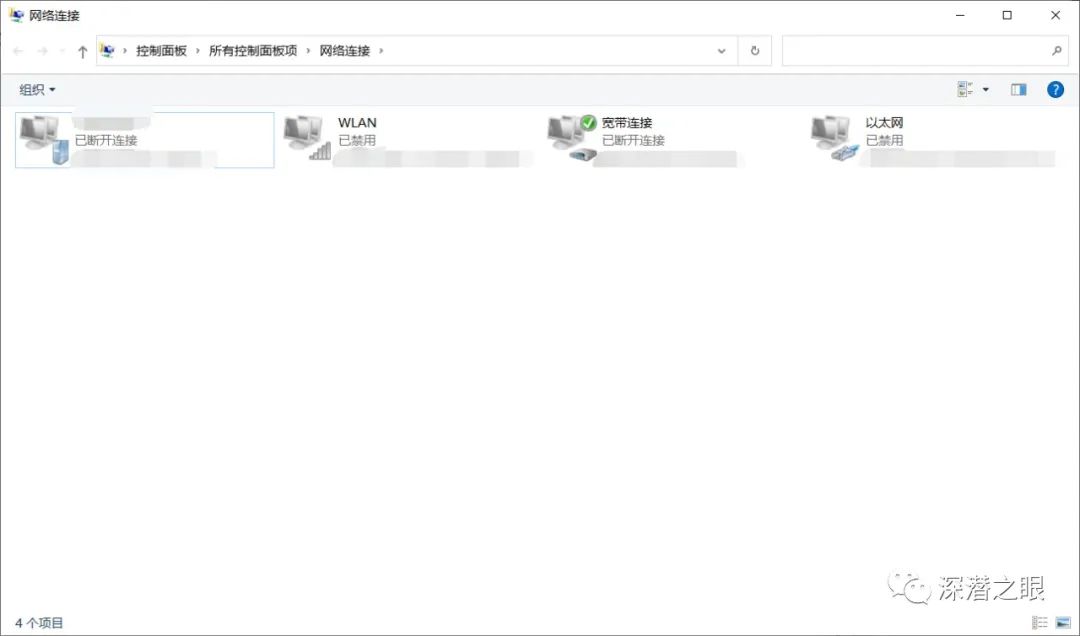

将所有物理机网卡全部禁用,并将虚拟机设置为与随身WIFI网段对应的静态IP

可以看到物理机处于断网状态,虚拟机正常上网

0x04 PC安全基线配置

用 VeraCrypt 将虚拟机与物理机的所有盘符(包括C盘)加密,网上很多使用教程。

然后再根据安全基线手册,一条条加固,这里举例部分:

开机按F12(不同版本的BIOS管理软件快捷键不同,自行查询)进入BIOS,在BIOS中将麦克风,摄像头禁用(Disabled);将某些自动更新的选项禁用,不同的BIOS功能不同,请自行检查。

安装操作系统时选择合适的时区、语言、地区(不要选ZG时区、中文、ZG)设置;安装界面的隐私设置下,将位置、诊断、相关广告(AD ID)、语音识别、诊断数据改进体验等选项全部关闭;

自定义设置界面,将浏览器保护、连接和错误报告、自动连接到我的联系人共享的网络、向Microsoft发送错误和诊断信息全部关闭。

操作系统使用的用户名尽量全部设置为常见的英文名,比如Tom,Jerry等等。

应用软件的安装位置不要和系统盘一起,应用程序的自动随操作系统的启动一般情况下禁止;应用软件从官方网站下载;SHA1或者MD5的Hash值校验。

不要在浏览器留下任何隐私信息、任何账号密码、任何搜索记录。

尽量不要偷懒,每渗透完一个目标,就将虚拟机全部释放,下次渗透别的目标时再重新安装。

后面还有很多比如安装后的很多隐私信息,和敏感的服务一条条全部关闭。计划任务、启动项、端口、VMware、等等配置就不细说了,网上很多。做到这一步后即使踩到蜜罐,被蜜罐获取到有效信息也不多了。

0x05 总结

除此之外防溯源还有很多(出于某些考虑省略了),比如尽量使用不带有个人特色的工具、不常见的工具、未报过通用漏洞的自研工具、和及时将使用完的虚拟机释放、等等值得注意的地方。

如有侵权请联系:admin#unsafe.sh