操作系统内核常遭受的漏洞利用典型表现为内存污染、进程凭证窃取等。这些漏洞利用往往在操作系统内核内部甚至更深的地方发生,使得它们极为难以侦测和追踪。更加令人担忧的是,内核漏洞利用因其深入系统的最底层并具有最高级别的操作权限,所以其破坏力异常巨大。

尽管安全始终是现代操作系统内核的核心考量,但漏洞依然屡见不鲜。更为严重的是,由于内核级别的漏洞利用更具攻击力和致命性,它们已成功地绕过了内建的安全防护。

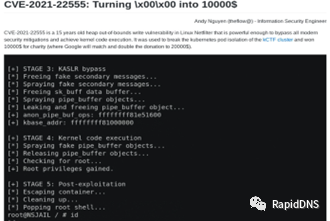

下图展示的便是一例典型的内核漏洞利用。一处位于 Linux 堆中的漏洞,令整个系统在长达数年时间内暴露在攻击者的瞄准之下,这个漏洞直到 2021 年才被发现,而在此期间并未被察觉。

显然,当前的内核安全机制并无法有效地检测,更不用说防御这样的攻击了。尽管这些机制提供了一定的保护,但它们主要基于已知恶意行为,采用策略驱动的防护手段。因此,为了从根本上保障系统安全,抵御此类已知以及未来未知的威胁,我们急需创新的安全防护机制。

VED是如何工作的

VED 是一种面向 Linux 内核的运行时保护解决方案,其主要任务是防止 0day/Nday 漏洞的利用,并针对后期攻击进行检测。VED 已经构建了一系列的防御机制,具体包括:

特定代码路径检测(wCFI):wCFI 主动地检测攻击者用以构建 ROP 链的常用函数,一旦 ROP 攻击被识别,将立即对其进行阻断。

完整性校验:攻击者经常通过覆写重要的数据结构来达到权限提升的目的。针对这一情况,VED 对这些数据结构进行完整性校验,一旦发现任何非法修改,将立即予以阻止并发出警报。

自我保护机制:自我保护是安全产品的核心,因为如果产品本身受到攻击,整个系统可能会处于危险之中。VED 的设计目标是阻止攻击手法(即利用手法),而非仅针对单个漏洞。

后期攻击威胁检测和阻止:例如,当 VED 运行在一个已被侵入的主机上时,它具备检测并阻止系统内隐藏的 rootkit 的能力。

VED可以应用于各种应用环境,特别是对于那些需要高水平安全保护和防止有针对性攻击的环境来说。

直接的行业市场

金融、医疗保健或政府等行业可能需要保护敏感信息,以防止未经授权的访问并遭受高级攻击者使用复杂攻击技术侵犯其系统的攻击。在这些情况下,像 VED 这样的额外安全增强措施是必要的保护层,可以有效地抵御这些威胁。

关键基础设施系统或服务器

像Web服务器或数据库服务器这样的系统,也可能受益于额外的内核安全增强。这些系统经常成为攻击者的目标,攻击者试图破坏其运营或窃取敏感数据,并且可能需要超出基本 Linux 内核提供的安全措施的额外安全措施。

无人监督的系统

物联网系统,特别是在开放领域和甚至在敌对网络和物理环境中运行的系统,需要更高的安全强度来防御外部威胁。

钱包,以太坊质押节点,区块链验证节点

基于通用计算平台的钱包,链下节点以及验证节点的密钥都是重要资产,攻击者对于这类资产通常会精心打造从信息搜集,漏洞利用到通过rootkits进行持久化和横向移动的定向打击链条,VED不仅可以提供运行时防护,也可以针对已经被攻陷的系统的rootkits后门进行检测和阻断。

最后,普通用户也可以选择使用额外的内核安全增强措施来提高系统的整体安全性,并保护其个人数据免受未经授权的访问。这些用户通常重视安全和隐私。

效果与实例分析

目前,VED 可以阻止超过 96% 的已知漏洞利用。由于 VED 技术不是针对特定具有CVE编号的漏洞,因此可以推断 VED 对未知漏洞利用的阻止比例也会很高。

虽然也有一些漏洞无法防护,但目前仅占 CVE 数量的<4%。此外,由于 VED 还具有后期攻击保护功能,因此实际的影响可能会更小

环境: 虽然拥有了 HIDS、EDR、XDR、SIEM 和 SOC 的全方位安全合规环境,但对于定向攻击仍然无能为力。 事件: 服务器被勒索软件定向攻击。 解决方案: VED 提供运行时防护,使得攻击者利用的漏洞无法得逞。

环境: 该区块链服务器是一个 Linux 服务器,以太坊存储在冷钱包中,但验证密钥存储在 Linux 服务器上。 操作: 存储以太坊验证节点的私钥。 解决方案: VED 提供了运行时及后期攻击的保护,通过阻止已经植入的 rootkit 启动,确保私钥的安全。

环境: 运行 Linux 的边缘物联网网关,与 PLC 和 RFID 连接。 操作: 搜集并处理部分数据,将其回传到云端。 解决方案: VED 提供运行时保护,并与其他安全解决方案(如强制访问控制、基于 Seccomp 的沙箱、防火墙策略等)协同工作。

漏洞利用方法的最新发展

消除一两个漏洞利用方法比硬编码的防御一堆0day漏洞利用更有价值。无论是已知或者未知(n-day/0-day)的漏洞都可以利用新的漏洞利用方法重新构造漏洞利用,这种数字军火的更替会使防御体系难以应对。因此,未公开的漏洞利用方法的危险程度远高于一堆0day漏洞。VED 经过数年的进化,其特性达到了在预防利用和利用阶段之间的效果,不仅对于绕过 Tetragon 或者 Pipe primitive 这类漏洞利用方法具备免疫能力,甚至一些常见的漏洞利用方法也会在早期被 VED 检测和阻止。

如有侵权请联系:admin#unsafe.sh