2019年10月,研究人员发现了一个新的漏洞利用套件——Capesand。Capesand会利用Adobe Flash和IE最近的漏洞。研究人员分析发现,该漏洞利用套件还利用了一个IE浏览器中的一个2015年的漏洞。该漏洞利用套件背后的犯罪分子仍然再不断开发和完善该套件,还重用了之前的漏洞利用套件代码。

简介

2019年10月中旬,研究人员发现了一个利用Rig漏洞利用套件传播DarkRAT和njRAT恶意软件的恶意软件广告活动。10月底,研究人员注意到该恶意广告活动中发生了一些变化,重定向不再转到Rig漏洞利用套件。犯罪分子开始加载一个新的漏洞利用套件,研究人员进一步分析发现,有一个名为Capesand的面板向客户提供漏洞利用套件。

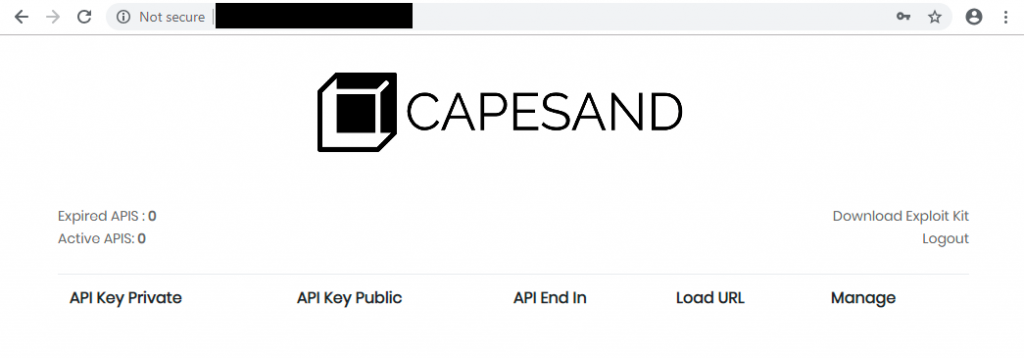

图 1. Capesand漏洞利用套件面板

图 2. Capesand漏洞利用套件流量模型

与其他漏洞利用套件代码相比,Capesand漏洞利用套件的代码非常简单。Capesand的所有功能几乎都重用了开源代码,包括漏洞利用、混淆和打包技术。研究人员进一步检测发现,虽然该套件好像还未完成,但使用的用户好像很多。

恶意广告活动分析

研究人员观察到的恶意广告活动是直接从广告网络到受害者浏览器的,展示的一个关于区块链的讨论博客。研究人员检查该页面的代码表明这实际上是伪造的,因为它是网站拷贝工具HTTrack拷贝的一个页面。页面中含有用来加载漏洞利用套件的隐藏的iframe。

图 3. 含有复制的区块链博客的恶意广告

在10月中的攻击中,隐藏的iframe会加载Rig漏洞利用套件。到10月底,iframe加载项变成了landing.php,指向的是同一服务器上的一个未知的漏洞利用套件。

图 4.重定向到Rig漏洞利用套件(上)和Capesand漏洞利用套件(下)的隐藏iframe

Capesand漏洞利用套件活动

Capesand面板用来检查漏洞利用套件使用的状态。使用漏洞利用组件的攻击者也可以下载在服务器上部署的前端源代码。研究人员该攻击活动中有伪造的区块链广告。研究人员分析前端源代码发现它看起来与一个名为Demon Hunter的漏洞利用套件非常相像,因此研究人员认为Capesand可能是来源于它。

漏洞利用套件升级了一些新的漏洞。比如,CVE-2019-0752就是今年Trend Micro新发现的漏洞。该漏洞利用套件也利用了该漏洞。研究人员还发现该漏洞被用于一个传播SLUB恶意软件的水坑攻击活动中。

图 5. 检查IE版本和加载CVE-2018-8174或CVE-2019-0752漏洞利用的Capesand加载页脚本

图 6. 检查Flash版本和加载CVE-2018-4878漏洞利用套件的Capesand加载页脚本

但前端漏洞利用套件源码包中并不含有其漏洞利用。尤其是一些漏洞利用套件已经将源代码包含在漏洞利用中了。在Capesand中,每当利用套件要传播漏洞利用时,就需要发送一个到Capesand服务器API的请求来接收请求的漏洞利用payload。这可能是为了确保漏洞利用组件不会很容易地分享。

API请求是由受害者的以下信息组成的:

· 请求的漏洞利用名

· 配置中的利用URL

· 受害者IP地址

· 受害者浏览器用户代理

· 受害者的HTTP参考

上面提到的所有信息都是用AES加密的,其中API key位于配置文件中。Capesand服务器接收到请求后,会验证是否有有效的API key来加密请求。还会获取用户使用的漏洞利用套件的信息,并收集受害者信息作为统计数据。然后,会将漏洞利用套件payload转给前端漏洞利用套件,然后传播给受害者。

图 7. 请求漏洞利用payload到API服务器的Capesand漏洞利用套件源码

研究人员还发现了两个利用Adobe Flash漏洞CVE-2018-4878和CVE-2018-15982的利用。但研究人员没有看到源码中有IE漏洞CVE-2019-0752的利用。因此,研究人员认为该套件仍在开发中。

图 8. 含有武器化shellcode的CVE-2015-2419漏洞利用组件

图 9. 在受害者机器上执行的武器化的shellcode

Capesand攻击链

通过Capesand成功利用后,第一阶段是下载mess.exe并尝试利用CVE-2018-8120漏洞来提升权限,然后执行njcrypt.exe。njcrypt二进制文件是一个多层混淆的.net应用,而且混淆也使用的是公开的工具。样本执行传播的payload njRAT版本为0.7d。下图说明了含有简化的反混淆层的完整攻击流:

图 10.利用CVE-2015-2419的Capesand 攻击链

图片SV VORWARTRS WIEN 2016 是 NvidiaCatalysts.dll中的一个真实图片。njRAT 0.7d是一个开源的njRAT版本。

CyaX_Sharp.dll模块生成了一个配置文件来记录受感染机器的配置,再配置文件的创建过程中,会检查是否有ESET。

图 11. CyaX_Sharp检查是否安装了ESET

本文翻译自:https://blog.trendmicro.com/trendlabs-security-intelligence/new-exploit-kit-capesand-reuses-old-and-new-public-exploits-and-tools-blockchain-ruse/如若转载,请注明原文地址: https://www.4hou.com/vulnerable/21455.html

如有侵权请联系:admin#unsafe.sh