官方公众号企业安全新浪微博

FreeBuf.COM网络安全行业门户,每日发布专业的安全资讯、技术剖析。

FreeBuf+小程序

前言

在内网中大家一定都见过Vcenter的身影,那么接下来就一起再来看看vcenter存在哪些漏洞以及利用方式。

这是内网方面的第八篇文章,关于内网前面的几篇文章如下,大家感兴趣的可以去看看:

由于本人水平有限,文章中可能会出现一些错误,欢迎各位大佬指正,感激不尽。如果有什么好的想法也欢迎交流~~

vCenter简介

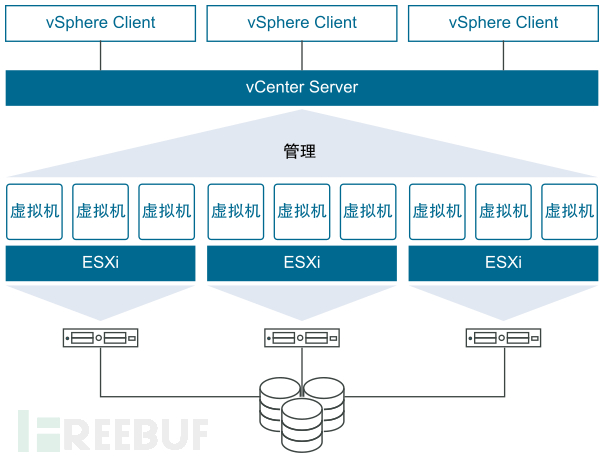

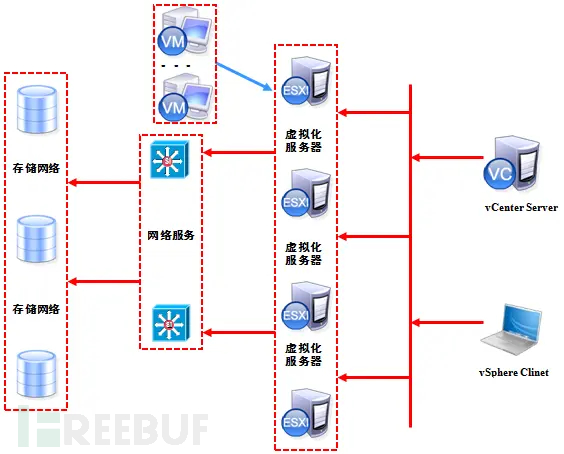

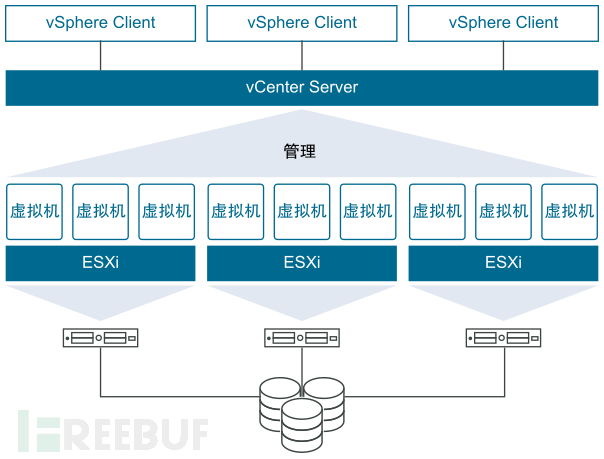

vSphere是VMware推出的基于云的新一代数据中心虚拟化套件,提供了虚拟化基础架构、高可用性、集中管理、监控等一整套解决方案。vSphere 类似微软的 Office 办公套件,是一个软件的集合,他包括了 vCenter, ESXi 和 vSphere 等。

vSpher包含的组件

vSpher包含众多的组件,其中使用最广泛的就是下面的几种

ESXI:负责将处理器、内存、存储器和资源虚拟化为多个虚拟机。ESXi 是虚拟化服务。所有的虚拟机都是运行在 ESXi 服务上面。ESX/ESXi ESXI是在物理服务器上安装虚拟化管理服务用于管理底层硬件资源。安装ESXi的物理服务 器称为ESXi主机。是 Sphere虚拟化架构的基础。

vCenter:负责配置、置备和管理虚拟化 IT 环境的中央点。它提供基本的数据中心服务,如访问控制、性能监控和警报管理功能。

vSphere client:允许管理员访问 ESXi 服务并管理虚拟机。vSphere client 是安装在客户机(也就是管理员的笔记本)上面

一句话来说就是通过在物理机器上安装ESXI将所有的物理资源集合起来,组成一个虚拟服务器,然后通过vCenter进行集中管理,创建虚拟机,分配资源等等。

vCenter实战思路

Vcenter人送外号小域控,Vcenter拿下之后,不单单只是获取一台服务器的权限。因此拿下vcenter也就相当于拿到了众多机器的权限。

可以按照下面的步骤进行测试

1)寻找vcenter服务

2)查看vcenter的版本,看是否存在可以利用的漏洞

3)如果存在RCE漏洞拿到权限,如果权限为root,进行伪造cookie或者创建用户操作获取web权限,进入vCenter后台获取更多机器的权限,尽可能的滚雪球扩大战果,如果权限为vsphere-ui,则查看版本是否存在条件提权,存在条件提权就提权到root权限,重复root权限操作。如果不存在条件提权,就尽可能的从当前机器中记录数据,以此机器作为跳板机进行内网漫游。

vCenter指纹

vCenter指纹:

title="+ ID_VC_Welcome +"

app="vmware-vCenter"

vCenter版本获取

/sdk/vimServiceVersions.xml

vCenter常用漏洞

从上面可以看出,vCenter是一个集权系统,拿到了cCenter的权限就相当于可以管理所有它控制的虚拟主机。

VMware VCenter未授权任意文件上传漏洞(CVE-2021-21972)

漏洞描述

CVE-2021-21972 vmware vcenter的一个未授权的命令执行漏洞。该漏洞可以上传一个webshell至vcenter服务器的任意位置,然后执行webshell即可。

影响版本

VMware vCenter Server 7.0系列 < 7.0.U1c

VMware vCenter Server 6.7系列 < 6.7.U3l

VMware vCenter Server 6.5系列 < 6.5 U3n

漏洞验证