Stealth Falcon是一个从2012年开始活跃的网络威胁组织,主要攻击目标是中东的政治活动家和记者。 Citizen Lab在2016年发表了关于该组织的一起网络攻击活动的分析。2019年1月,路透社发布了针对Project Raven组织的分析,据称该组织雇佣前NSA雇员,攻击目标与 Stealth Falcon的攻击目标一致。

根据这两起攻击活动的目标和攻击方式,研究人员Claudio Guarnieri推断出Stealth Falcon和Project Raven是同一个攻击组织。

图1. Claudio Guarnieri称Stealth Falcon和Project Raven有关联

2016年Citizen Lab报告中攻击活动的主要组成部分是一个基于PowerShell的后门,通过恶意邮件中的武器化的文档进行传播。

此次,研究人员发现了一个新的二进制后门Win32/StealthFalcon。本文将分析该二进制后门和与 Stealth Falcon组织相关的具有后门能力的PowerShell脚本的相似性。

Win32/StealthFalcon后门的创建时间应该是2015年,攻击者可以利用该后门远程控制被黑的计算机。被攻击的目标位于阿联酋、沙特阿拉伯、泰国和荷兰等国的外交机构。本文主要分析后门的功能和C2通信。

C2通信

在与C2服务器的通信中,Win32/StealthFalcon使用了标准的Windows组件后台智能传输服务(Background Intelligent Transfer Service,BITS)。BITS设计的目的是在不消耗大量网络带宽的前提下传输大量的数据,具体是通过以节流吞吐量发送数据来步影响其他应用的带宽需求。这是通过后台的updaters, messengers和其他应用来实现的。也就是说BITS任务是通过基于主机的防火墙来允许的。

与传统的通过API函数来通信方法相比,BITS机制是通过COM接口暴露的,这样就很难由传统的安全产品来检测。这种传输方式可以在网络断开、用户退出、系统重启等导致传输端口后自动重连。因此BITS可以根据可用带宽来调整文件出书的速率,这样用户就不会怀疑可能存在的恶意行为。

Win32/StealthFalcon可以在两个注册表中保存的C2服务器之间进行交换,其他配置值也可以通过后门命令更新。

如果后门无法连接到C2服务器,后门就会在超过预先设置的失败尝试次数后,后门就会自己从被黑的系统中移除。

功能

Win32/StealthFalcon是一个DLL文件,在执行后,会将自己作为一个定时任务来在每个用户登陆后运行。它只支持基本的命令,但展示了数据收集、数据窃取、部署其他恶意工具、更新配置等系统方法。

表1. 后门命令

比如,后门的关键功能下载和执行文件是通过对恶意软件执行的目录中的“win*.dll” 或 “std*.dll”库的定期检查来实现的。

此外,Win32/StealthFalcon会通过保存加密的副本到临时文件夹中来收集文件和准备下一步窃取。然后对这些文件进行定期检查,然后自动窃取文件。文件在自动被窃取后,恶意软件会安全地删除所有日志文件和收集的文件,然后在删除文件前用随机的数据来重写这些文件,以防止取证分析和对被删除数据的恢复。

配置值保存在HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Shell Extensions注册表中。所有值的前缀都恶意软件的文件名(不含有扩展)。

表2. 注册表中保存的配置数据

检测绕过技术

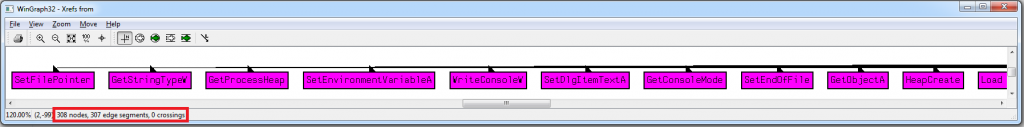

其中有一个函数是在恶意payload开始执行之前的。该函数引用了300多个,但并不使用这些收入,因此看起来是冗余的。函数会返回和继续payload,并不进行反模拟的条件检查。

图2. 引用上百个未使用的import,并加入反恶意软件检测的函数

研究人员并不清除该函数的具体目的,可能是为了绕过检测,亦或者恶意软件作者从其他框架中移植过来的。

与Stealth Falcon的关联

Win32/StealthFalcon和Citizen Lab分析中使用的基于PowerShell的后门共享相同的C2服务器,windowsearchcache[.]com在后门中被用作第二阶段C2服务器域名。

这两个后门在代码上也有很多相似性,虽然是用不同语言编写的,但底层逻辑是相同的,而且都使用了硬编码的id。在两个恶意软件中,来自被黑主机的所有的网络通信都有相同的id前缀,并用硬编码的key进行RC4加密。

对C2服务器通信来说,都使用HTTPS,但不同的连接使用不同的flag来忽略服务器证书。

结论

研究人员发现并分析了一款滥用Windows BITS服务的后门——Win32/StealthFalcon,该后门还使用了一些先进技术来绕过检测和分析,以确保主流。该恶意软件的代码和基础设施与之前分析的Stealth Falcon组织的恶意软件相同,因此研究人员断定该后门是该威胁组织的一部分。

如有侵权请联系:admin#unsafe.sh