前言

在2023年2月和2023年9月正式制裁了多名Conti/TrickBot成员,正式确认他们是俄罗斯的威胁行为者。Akira的勒索软件活动于2023年3月出现,本文重点关注Akira与Conti的关系,并且Akira对公民社会和关键基础设施的威胁正在迅速增长。

Akira的背景

首先,Akira勒索软件的运营者是出于经济动机的网络犯罪分子。他们这样做是为了钱,并且在2023年已经赚了很多,但具体赚了多少还不清楚。但媒体报道称,从2023年3月到2023年7月,该组织已经勒索了至少 63 名受害者,相当于每周遭受Akira勒索软件攻击的组织大约有4个。从BleepingComputer看到的谈判情况来看,勒索软件团伙索要的赎金从20万美元到数百万美元不等。

该组织进行通常的双重勒索活动,如果不支付赎金,受害者的文件将被加密,信息数据将被窃取并发布到他们的Tor数据泄露站点(DLS)。私人网络安全供应商将Akira勒索软件运营商追踪命名为Punk Spider(CrowdStrike) 和 Gold Sahara (Secureworks)。

除了与Conti相似之外,Akira勒索软件运营商还可能与其他勒索软件运营机构有关联,包括Snatch和BlackByte。2023年8月,研究人员发现Akira使用的开放工具目录也可能被Snatch勒索软件的威胁行为者使用。2023年7月,媒体报道称,雅马哈的加拿大音乐部门已在Akira DLS上列出,这是在他们于2023年6月在BlackByte的DLS上列出之后。Akira与其他勒索软件团伙之间的关联表明,部署Akira的人可能与多个勒索软件人员合作,正如微软发现的那样,分支机构中通常存在这种情况。

Akira的受害者遍布世界各地,但大多数出现在Tor DLS上的受害者都来自北美。Akira攻击影响了广泛的行业,如教育、金融服务、制造业、专业服务和医疗保健等。大多数受害者都是具有一些知名品牌的企业(如雅马哈)。

能力和基础设施

Akira勒索软件家族有多个版本,可以部署在Windows域和Hyper-V虚拟基础设施,以及带有Linux虚拟机(vm)的VMware ESXi管理程序中。Akira的第一个版本是用c++编写的,并在文件中添加了".akira"扩展名的文件,并删除了一个名为"akira_readme.txt"的勒索信息,该信息至少部分基于Conti的V2源代码。恶意软件分析人员于2023年6月29日发布Akira的解密器,然而,一个新版本在2023年7月2日发布,修补了解密漏洞。从那以后,在2023年8月下旬,出现了用Rust开发的Akira的新改版。这次它被命名为"megazord.exe"并附加了".powerranges"加密文件的扩展名。

Akira使用最常见的初始访问手段似乎是通过对仅具有单因素身份验证的Cisco VPN设备进行暴力破解。与Snatch有关的Akira运营商还被发现利用CVE-2019-6693和CVE-2022-40684攻击的Fortinet设备进行初始访问。事件响应人员还表示,运营商可能会购买来自网络犯罪市场的VPN凭据由信息窃取恶意软件僵尸网络推动,它们也可能从初始访问代理 (IAB)获取,例如控制Bumblebee恶意软件的EXOTIC LILY。

通过从Akira的大量威胁报告中提取工具和情报技术,运营商一次又一次地利用相同的工具库,但可能会根据环境替换一些工具。 这些可以分为以下几类:

信息收集: Masscan、ReconFTW

内网收集: PCHunter64、Advanced IP Scanner、LANsweeper、SharpHound、AdFind、SoftPerfect NetScan、Windows Nltest

凭据获取: Minidump、Mimikatz、LaZagne、DonPAPI

持久化: RMM工具(AnyDesk、RustDesk、Radmin、ScreenConnect,以及关闭防火墙后开启RDP、PuTTy)、SystemBCRAT

规避防御: Terminator.exe和ToolPow禁用EDR工具,以及禁用LSA保护和Windows Defender的批量脚本

横向移动: Impacket(wmiexec.py、atexec.py)、RDP、SSH

收集: 从Microsoft SharePoint搜索和下载文件

解压: 压缩工具(7zip、WinRAR等)、Rclone、FileZilla、WinSCP等

命令和控制: Cloudflare Tunnel (Cloudflare), MobaXterm和Ngrok

Impacket: Akira勒索软件,通常通过PsExec启动

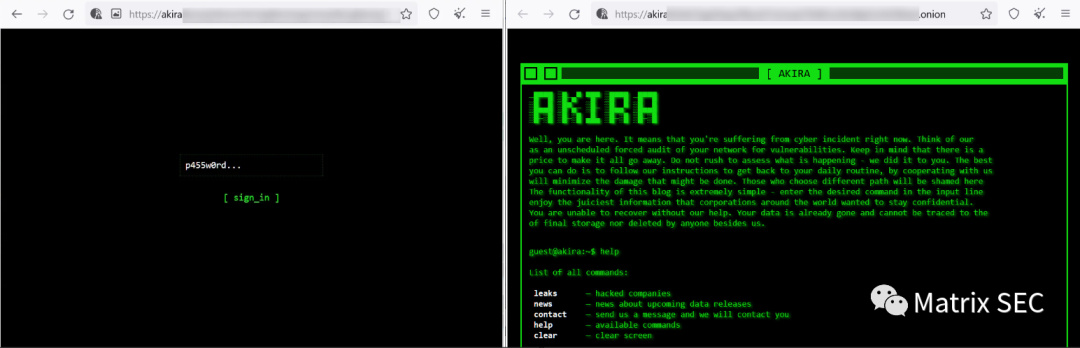

当勒索软件部署完毕,数据被窃取后,Akira开始谈判。这包括要求受害者访问Akira的绿色MS-DOS风格的Tor协商网站:

(akiralkzxzq2dsrzsrvbr2xgbbu2wgsmxryd4csgfameg52n7efvr2id[.]onion)

如果受害者拒绝支付赎金,他们就会被列入:

(akiral2iz6a7qgd3ayp3l6yub7xx2uep76idk3u2kollpj5z3z636bad[.]onion)

Akira 的谈判站点(左)和数据泄露站点(右)

最后,关于Akira的DLS需要注意的是,它实际上并不像其他勒索软件Tor DLS那样托管被盗数据。这个组织已经决定使用磁铁链接,需要torrent软件下载和查看被盗数据。这是其他勒索软件组织所遵循的趋势,例如CL0P在2023年早些时候对MOVEit进行了攻击。

Akira的DLS上发布带有磁力链接的帖子

Akira和Conti的相似之处

现在,让我们把所有的证据都摆出来,看看Conti和Akira之间的相似之处和重叠之处。主要值得注意的环节如下:

首先,Conti和Akira都是双重勒索勒索软件组织,而Akira是在Conti关闭Tor DLS近一年后出现的。Akira的许多受害者与Conti的受害者类型相同,主要是北美企业。此外,与Conti非常相似,Akira勒索软件的一些版本可以针对Windows域或带有Linux虚拟机的VMware ESXi管理程序。

恶意软件分析师已经注意到Conti和Akira勒索软件之间的几个代码相似之处,例如文件类型和目录排除列表,文件尾部的结构,ChaCha 2008的实现以及密钥生成代码。

Akira和他们的受害者之间的谈判谈话的例子也被公开。这些日志显示,Akira的操作人员使用脚本开始谈判,就像Conti所做的那样,展示了他们在竞选风格和如何开展行动方面的行为相似性。

2021年8月,一名心怀不满的Conti成员泄露了该团伙发动攻击的策略模板。Conti设计这个策略是为了扩大行动规模,更频繁地发动勒索软件攻击,为他们赚更多的钱。Akira的竞选活动遵循了一套与Conti的剧本非常相似的ttp。Akira操作人员使用的工具包括:Minidump、Mimikatz、AdFind、PChunter、PsExec、NetScan、Windows nltest、PuTTy、WinSCP、FileZilla和AnyDesk。

Akira利用的恶意软件也经常被Conti/Ryuk运营商利用。SystemBC crimeware RAT已被Conti和Ryuk运营商使用。微软还强调,他们跟踪的一个特定运营商是DEV-0237在Conti活动期间从Cobalt Strike转移到SystemBC。据报道,为Akira提供访问权限的Bumblebee loader和EXOTIC LILY也与Conti活动密切相关。

事件响应人员对Akira比特币交易的区块链分析还显示,至少有三次,Akira运营商将赎金资金发送到与已知Conti钱包相关的地址。这些交易金额都超过60万美元。

根据收集到的有关Akira的证据,评估Akira勒索软件背后的操作者与Conti有高度的关联。在多个层次上有许多关联,包括技术和行为关联。

最有说服力的关联之一可以说是Akira和已知Conti钱包之间的比特币交易。由于缺乏区块链混淆技术,例如使用混合服务或跳链,因此调查人员可以轻松地追踪Akira的赎金支付,最终可以高度自信地追溯到Conti。

即使没有这些比特币交易作为确凿证据,Akira和Conti的TTP之间也有明显的相似之处。然而,由于Conti勒索软件的源代码被泄露以及策略被泄露,一些威胁行为者有可能模仿Conti的成功。但Akira将资金汇回Conti的事实确实表明,他们几乎肯定是在与Conti前成员(受到制裁)合作。

如有侵权请联系:admin#unsafe.sh