read file error: read notes: is a directory 2023-9-16 07:5:32 Author: 网络与安全实验室(查看原文) 阅读量:18 收藏

每周文章分享

2023.09.11-2023.09.17

标题: Federated Threat-Hunting Approach for Microservice-Based Industrial Cyber-Physical System

期刊: IEEE Transactions on Industrial Informatics, vol. 18, no. 3, pp. 1905-1917, March 2022.

作者: M. Abdel-Basset, H. Hawash and K. Sallam.

分享人: 河海大学——陈乐兰

01

研究背景

工业4.0和智能物联网技术的融合显著增加了工业网络物理系统(ICPS)面对大量网络威胁的脆弱性。用于发现网络威胁的智能威胁检测是一项具有挑战性的任务,因为它本质上是处理大规模、复杂和异构的ICPS。在应对当前安全挑战的众多解决方案中,深度学习(DL)在IIoT网络中开发高效威胁情报(TI)方面显示出有希望的性能。尽管深度学习在资源分配方面取得了巨大进步,但由于资源限制和隐私问题(数据窃听和泄漏),在授权的边缘节点上开发分布式深度学习具有挑战性。在这方面,联邦学习(FL)是一种可行的方法。容器化微服务设计在实施和部署、响应能力、可扩展性和效率方面具有潜在的优势,这使得微服务设计成为ICPS分散式入侵检测系统设计的候选解决方案。本文重点介绍基于微服务的TI解决方案的开发,用于跨容器化边缘节点可靠高效地检测网络攻击。

02

关键技术

本文提出了一种新的联邦深度学习模型(FED-TH),用于捕获网络数据的时间和空间表示,以追踪针对ICPS的网络威胁。然后,设计了一个基于容器的工业边缘计算框架,将FED-TH部署为合适的边缘服务器上的三端微服务,同时保持良好的资源编排。此外,为了解决ICPS的延迟问题,还引入了探索性微服务部署方法,以基于参与者的计算资源更好地部署微服务。

该方法的创新和贡献如下:

1)提出了一种用于检测ICPS中网络威胁的DL模型(Deep-TH)。引入多尺度卷积来捕获空间表示,引入基于GRU的AE来获取时间表示。

2)首次引入了基于容器的工业边缘计算(CIEC)框架,将Deep-TH整合到称为Fed-TH的差异私有FL框架中。

3)该框架促进在基于微服务的边缘部署下集成 Fed-TH,使用新的探索性放置方法(EMP)改善因微服务设计固有的额外复杂性所造成的延迟。

03

算法介绍

(1)框架设计

如图1所示,本文所提出系统的框架设计由三个主要组件组成,即容器化边缘节点(如ES或移动设备)、云服务器和IoT网络。

图1 提出的CIEC框架

云后端负责通过联合边缘威胁模型的参数来构建最终的威胁搜索模型。云服务器和工业参与者(IP)之间进行了多次通信循环,以协作获得完整而高效的威胁搜索模型。云后端通常管理Fed-TH的分布式训练,并由以下四个主要的不同模块组成。

1) 资源管理器(RM):RM的主要角色是保存联邦训练中涉及的每个工业代理的资源配置文件。系统在计算、内存、存储、输入/输出(I/O)通信和处理方面考虑边缘来源。

2) 服务管理器(SM):SM的主要职责是保存每个活动服务/微服务的配置文件。该系统强调涉及多跳工作流程(即微服务依赖)和资源义务的微服务级数据。

3) 调度程序(SC):SC负责决定在特定工业设备上部署威胁搜索微服务的策略,以减少系统中的总体延迟,同时确保与微服务同时满足总体限制。这意味着在边缘节点上部署更多微服务是可行的,以实现更实时的威胁搜索,并且只有在边缘资源不足的情况下才将微服务放置在云上。

4) 部署程序(DP):DP负责根据利用SC建立的安置战略部署和启动所有威胁追捕微服务。

(2)Fed-TH网络威胁检测模型设计

图2 Fed-TH网络威胁检测模型

如图2所示,FED-TH由三个主要块组成:多尺度空间表示(MSR)、时间学习(TL)块以及决策块。

多尺度空间表示块:该模块的主要作用是学习ICPS数据序列中的有效空间表示。为了实现这一点,为时间序列准备了一个滑动窗口,将单变量输入转换为2-D表示。然后,提出了一种用于有效空间特征提取的基于残差连接的多尺度一维卷积的分层堆栈,其中采用校正的线性单元作为激活函数。由于获得的高层空间表示可能会遗漏或泄漏跨层的信息,因此添加了一个内部残差连接,该连接使用最大池化层来实现,同时更多地关注重要的特征。假设空间滑动窗口的输出为S_w,则第一个Conv-ID的输出通过下式计算:

其中k是核的大小。然后,通过以下公式计算MSR块的输出:

其中,ˆF_i根据以下公式计算为三条路径的输出:

其中F_i是路径i的特征地图,ˆF是从每条路径计算的输出地图。在所提出的模型中,两个MSR块被堆叠以学习数据中的空间表示。

时间学习块:该模块通过AE和GRU的结合AE-GRU来实现。给定输入时间序列x={x1,x2,...,xt},编码器获取输入并通过堆叠GRU层来处理它。然后,通过以下算式升级编码器的隐藏状态:

其中,h_t表示编码器的隐藏状态,g表示非线性激活。GRU的一个特点是在保持内存效率的同时仍然具有捕获时间依赖关系的能力。它使用更新门(Z_t)来调节在当前状态中要经过的新数据量,并且使用复位门(R_t)来调节可从内部网状态获得的数据量。候选激活可以被视为当前时间的新信息,R_t用于控制要维护的历史数据量。它是由Z_t和候选激活产生的,前者控制保留了多少新信息和旧信息。编码流程如下所示:

最后,隐藏状态表示为:

隐藏状态可以被认为是可用于解码操作的中途信息的一种形式。因此,解码器通常用于提取中间表示中的时间模式以提高分类性能。尽管通常使用全连接层(FCL)来实现这一点,但本文采用GRU进行解码和提取高级表示。将具有编码器两倍尺寸的隐藏信息馈送到解码器,所生成的解码器的隐藏状态为输入序列的时间表示。然后,将时间学习块和多尺度空间表示块的输出连接在一起,并将其传递到后续的决策块,以决定最终的网络威胁级别。

决策块:该模块是由两个FCL和Softmax函数实现的,最终生成输入属于给定的第i个类的概率分数。采用分类交叉熵(CCE)损失来训练所提出的模型。

(3)联邦训练

每个ES在其本地数据集上使用自适应随机梯度下降算法训练自己的Deep-TH。每个ES保留最近的本地梯度,以便在每次通信迭代时提交到云。

而云服务器保留最新的全局梯度并广播回各ES。云将初始全局梯度设置为零,然后从ES处理梯度下载和上传事务。一旦收到上传请求,它就会自动添加到全局梯度中。当云服务器从任何ES接收到下载请求时,它首先过滤全局梯度,然后将其传递给该ES。因此,本地Deep-TH模型通过云服务器间接地交互在一起,云服务器主要负责对从各ES中学习到的梯度进行平均,并将结果返回给它们。

与以往的研究采用计算复杂的加密方法保护本地参数的隐私不同,Deep-TH的本地梯度在提交到云之前由LDP方法进行保护。为了保护Deep-TH升级后参数的私密性,应用一种高斯机制,对每个ES的局部Deep-TH进行噪声结合,实现参数的扰动。

(4)微服务放置

在训练过程完成后,所提出的Fed-TH可以使用TI服务,然后根据图3中所示的有向无环图表示对其进行分析并将其模块化为众多微服务。微服务可以根据资源和位置需求的可用性部署在任何边缘设备上。

图3 Fed-TH服务的有向无环图表示

为了在CIEC框架中有效地卸载威胁搜索微服务,引入了探索性的微服务放置(EMP)方法来比较计算延迟和本地和远程卸载,从而在延迟方面竞争性地选择最优性能的卸载策略。

一旦任务被卸载到CIEC系统,微服务将根据其处理属性和数据依赖度被分配优先级分数。随后,它们根据这些分数排队并浓缩在容器中。距离条目较近且需要较少CPU周期的微服务会被分配更高的分数。然后,可以按递减顺序对威胁搜寻微服务进行排序和浓缩。最后,比较计算出的本地和远程等待时间,以确定最佳放置。

04

实验结果分析

1. 数据集

与当前同类数据集不能反映物联网数据的真实行为不同,该模型使用TON_IoT和LITNET-2020数据集进行了评估。前者包含聚合的标签物联网/IIoT数据,包括属于九类物联网流量的异类数据源,即正常、扫描、DoS、勒索软件、后门、注入和跨站点脚本(XSS)攻击,以及使用七个IIoT设备获取的密码破解攻击(PWA)。LITNET-2020数据集包括对应于12种攻击类型的85个网络流量特征,其中使用了5个网络导出器来监控和获取网络流量。

2. 仿真结果

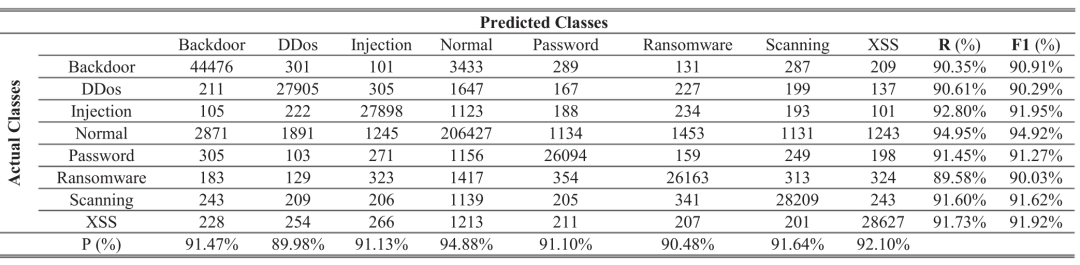

本研究中进行的实验在多类场景下对所提出的框架进行了评估,这比物联网数据的二进制分类更具挑战性。TON_IoT和LITNET-2020数据集的混淆矩阵分别显示在表1和表2中,其中每一类的精度分别显示在最后一行,其查全率和F1分数分别显示在最后两列。在表1中可以看到,正常类和XSS类的精度分别为94.88%和92.10%,而其他类的精度相似,在89.98%到91.64%之间。在表2中,代码红色蠕虫和TCPSYN洪泛类的准确率分别为93.96%和93.59%,其他类的准确率在87.91%到90.82%之间。这些结果证明了所提出的Fed-TH能够有效地识别不同类型的网络物理攻击。

表1 在TON_IOT数据集上Fed-TH的混淆矩阵

表2 在LITNET-2020数据集上Fed-TH的混淆矩阵

此外,为了验证FED-TH框架的有效性,本文将其与前沿的联邦DL威胁检测方法进行了比较,并基于相应设置重新实现了这些方法,并在与提出的框架相同的实验设置下进行了评估,以确保比较的公平性。表3列出了在上述数据集的测试集上评估这些竞争方法的结果。可以观察到在TON_IoT数据集上所提出的Fed-TH实现了显著的性能改进(准确率2.6%和F1-Score 1.6%)。与LITNET-2020数据集相比,Fed-TH在精度和F1分数上分别提高了2.2%和1.9%,说明了Fed-TH对ICPS数据中固有的空间和时间知识进行建模的能力。

表3不同联邦DL模型的比较分析

05

总结

本文解决了在复杂的ICPS环境下,提高网络威胁检测的实时性的问题。本文提出了一种新的联邦DL方法(Fed-TH)来有效地检测ICPS中的网络威胁。边缘云环境下的协同训练在保证参与者隐私的同时也显示了其高效性。基于CIEC框架将Fed-TH集成到基于微服务的体系结构中,并使用EMP方法提供延迟有效的部署策略。

==河海大学网络与安全实验室==

微信搜索:Hohai_Network

联系QQ:1084561742

责任编辑:何宇

如有侵权请联系:admin#unsafe.sh