官方公众号企业安全新浪微博

FreeBuf.COM网络安全行业门户,每日发布专业的安全资讯、技术剖析。

FreeBuf+小程序

项目背景

伴随着IT技术的发展和应用,越来越多的企业实现了IT管理,提升了企业办公效率的同时,也带了不小的信息安全问题。内部员工的信息泄露、误操作,外部黑客的网络攻击,都严重地影响了企业的健康发展。

企业安全现状

- 从安全政策上看,随着我国等级保护制度、密码评估等强制标准的推行,企业都具备了不小的安全能力,在一定程度上保障了企业的网络安全,减少数据泄露的风险,但是大部分规范式的建设无法防御精心设计的网络攻击;

- 从安全人才上看,随着口罩事件的结束,以互联网为开始的裁人风波开始,各大企业都开始实行“开源节流”的策略,安全作为看不见收益的部门,首当其冲成为被“毕业”的人员,由此应发企业安全的更大风险;

- 从安全投入上看,IDC数据显示,我国网络安全市场占信息市场的比重为1.87%,和美国政府20.4%的比重相差十倍,同时也低于全球3.74%的平均水平,无法满足数字化发展的需求;

- 从安全意识上看,随着HVV、冬奥会、亚运会等重大保障的举办,企业安全意识正在逐步提高,随着“孤注一掷”的上映,通用表现出我国安全意识的薄弱,还有很大的提升空间;

企业安全需求

综上分析企业在安全上的需求还有很大的缺口,根据思科公司的研究报告显示,96%的受访中国企业表示,将在2023年将在网络安全预算增加10%以上,以面对未来可能发生的网络安全事件。在管理、制度、流程和人才建设方面都需要大力提升能力。

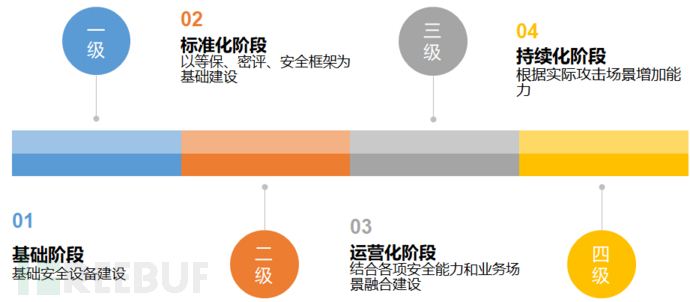

企业演进思路

基础阶段:以防火墙、IPS、防病毒软件 为代表的单一能力建设能力;

基础阶段:以防火墙、IPS、防病毒软件 为代表的单一能力建设能力;- 标准化阶段:以我国强制保护标准和国外先进建设理念为代表的体系化建设能力;

- 运营化阶段:以融合为手段,建立统一接入标准、处置标准等,强化人力工具,增强运营能力;

- 持续化阶段:融合三同步建设理念,安全能力融入业务系统,从实际运行情况检验安全能力情况,有针对性的能力提升

能力说明

能力编排(SOAR,Security Orchestration, Automation andResponse),在2017年,Gartner公司将SOAR定义为安全编排自动化与响应,其成为了安全运营过程中重要的桥梁,成为各大安全能力的指挥中枢,旨在降低人力成本,提高网络安全事件处置效率。

企业在与黑客的一次次博弈中,都是在与时间赛跑,企业作为被动防守方,在时间反应上需要超过黑客。我们无法制止黑客发生的攻击,根据Splunk联合市场调研机构Enterprise Strategy Group (ESG)的2022年报告显示,在接受访问的49% 的组织表示他们在过去两年中遭受过数据泄露,高于我们一年前调查中的 39%,可见网络安全的攻击从未停止,并且有越演越烈的趋势。

MTTI(平均故障发现时长)、MTTK(故障定位时长)、MTTF(平均故障处理时长)、MTTR(平均故障响应时长)、MTTF(平均故障恢复时长)

MTTI = 发现时间-发生时间;

MTTR= 响应时间-发现时间;

MTTK = 定位时间-发现时间;

MTTF = 恢复时间-定位时间。

从以上公式我们可以发现,如果想要阻止黑客,那么我们的MTTR(平均故障响应时长)需要更为迅捷,在黑客还未获取重大成果前就进行制止。

建设要求

建设思路(PDDR模型)

- 防护能力(P protect):IPS、防火墙、WAF等

- 检测能力(D detect):全流量、4A、日志等

- 处置能力(D dispose):一键关停、一键封堵等

- 恢复能力(R response):数据备份、负载均衡等

根据业界成熟模型,企业应该建设对应的能力,而串联这些能力的正是SOAR,按照我们预先设定的模型进行快速处置;

处置场景

- 终端防护场景(前置条件:上网行为审计【处置能力】、SOC【终端日志、业务系统日志】【分析能力】):

- 异常工作时间:客户终端在非办公时间访问大量业务系统数据,我们可以结合多方日志,设置危险等级,将终端的访问权限进行控制;

- 防病毒报警:发现病毒程序,直接阻断上网权限,并通过安全管理员

- 服务端防护场景(前置条件:4A【用户都通过此登入服务器端】、SOC、EDR等)

- 密码登录错误:密码多次输入错误,4A权限直接剔除,无法访问;

- 非正常工作时间:通过短信网关发送设备登录信息;

- 异常行为:扫描局域网存活、漏洞,4A权限直接剔除,无法访问;

- 数据导出:结合业务系统日志,已经预先定义的数据敏感度,发现异常数据导出行为,体现通过业务系统权限进行阻断;

功能模型

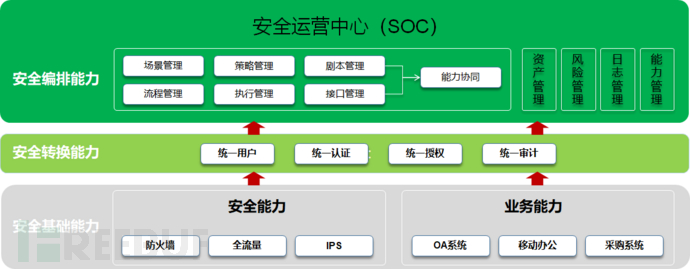

安全基础能力:接入两大能力,安全能力和业务能力,实现安全与业务的深度绑定;

安全转换能力:需要在企业内外实现高度的数字化建设,完成统一账号、统一授权、统一认证、统一审计的4A模型建设,便于后期的自动化风险处置,在实际的工作中,由于各业务系统、安全设备的厂商都有各自的产品体系,想要其实现企业的统一策略是很困难的,因此在实际的环境中,还需要搭建一个转换层,实现能力的转换,认证能力,所有的业务系统和安全设备的认证都转换到统一的认证平台进行认证管理;

安全编排能力:安全运营中心(SOC)作为安全指挥的大脑,安全编排能力就如同神经一般,控制这人体的行动,神经的好坏直接导致人体运行的效率,SOC还有其他很多能力比如能力管理、威胁情报、考核上报等功能就不在这里赘述。

能力举例(关停能力)

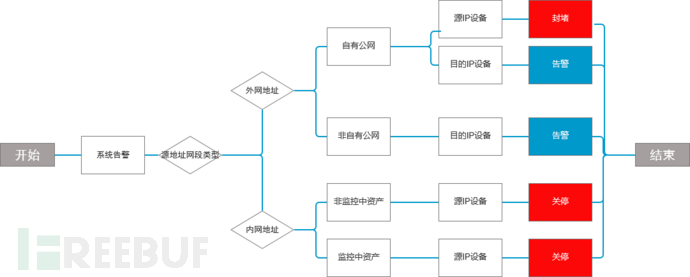

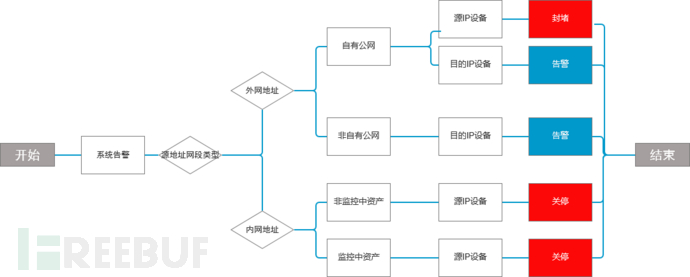

在这里我们以源地址来说明,

- 源地址是外网自有资产,则直接源资产直接封堵和告警 并且 目的资产进行告警警通知;

- 源地址是外网非自有资产,则目的资产进行告警通知;

- 源地址是内网监控资产,则直接关停并且告警业务系统管理;

- 源地址是内网非监控资产,则直接关停并且告警管理员;

其他还有告警等级、安全设备可行度、行为基线等方式

最后的话

安全编排能力是一种运营的工具,其定制化程度很高,需要切合企业实际业务系统才能发挥最大的成效,整个过程的高层、财力、人才支撑缺一不可,是体现企业数字化能力的重要指标,是企业安全建设的重要一环。