APT28 是一个著名的俄罗斯黑客组织,有研究人员分析称该组织隶属于俄罗斯军事情报结构GRU。APT 28也称做Sofacy Group、STRONTIUM,主要攻击目标为航空、国防、政府机构和国际组织。本文分析关于APT 28的一些研究成果。

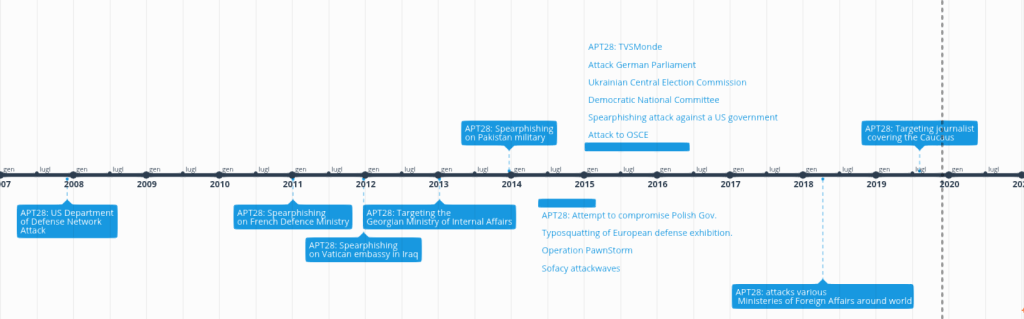

攻击时间轴

下图是APT 28从2008年开始发展的时间和事件轴。

APT28时间轴

根据unit 42、FireEye和TALOS的分析,APT 28从2012年到2019年之间非常活跃。但这些攻击活动中最严重的攻击发生在2018和2019年之间。本文重点关注3个主要领域:武器化、传播和安装。

武器化

武器化是一种PRE-ATT&CK技术。是指为复杂攻击进行所做的准备活动。所有的基础设施、样本、C2、域名和IP、证书、库和其他攻击阶段之前的操作都属于该阶段。情报、交互、信息收集等并不在武器化阶段,因为属于ATT&CK框架中。

武器化时间轴

根据武器化的时间轴分析,研究人员发现可以分为3个部分。从2017年到2018年初,APT28使用特定的技术,如T1251, T1329, T1336, T1319。获取第三方基础设施、安装和配置硬件网络系统、使用第三方混淆库可以降低人力消耗。从2018年初到2018年中,武器化链转到了T1314, T1322 和 T1328。这些技术的使用表明该组织从外部专业资源和硬件为中心的技术转为内部专业资源。从2018年10月到2019年3月,APT 28使用了完全不同的武器化技术:T1345。这些自己开发的能力表明APT 28在走两条完全不同的路线。

Delivery

Delivery是指攻击者部署初始的内容到受害者的方式。换句话说,delivery是指从感染链开始攻击者如何到达受害者。换句话说,传播向量一般是只有网络安全研究人员才能发现。一般来说,分析人员不可能记录和追踪每个攻击阶段,而只能追踪一部分——也就是delivered artifact。追踪这些变化可以帮助网络安全分析人员了解攻击者,如比较代码、编码风格和技术的相似性和差异。

下图中给出了不同时间段delivery的变化。

delivery时间轴

APT 28最常使用的漏洞利用包括:

CVE-2017-0144 , CVE-2013-3897, CVE-2014-1776, CVE-2012-0158, CVE-2015-5119, CVE-2013-3906, CVE-2015-7645, CVE-2015-2387, CVE-2010-3333, CVE-2015-1641, CVE-2013-1347, CVE-2015-3043, CVE-2015-1642, CVE-2015-2590, CVE-2015-1701, CVE-2015-4902, CVE-2017-0262, CVE-2017-0263

CVE-2014-4076, CVE-2014-0515

利用的漏洞主要攻击的是Windows系统、Adobe Flash和Oracle。在过去几个月,研究人员发现利用Microsoft Office漏洞释放第二阶段payload的情况有所增加。

安装

系统驻留可以通过许多方式完成,比如周期性地利用RCE漏洞,恶意软件攻击的驻留也就做安装(installation)。本文的发现主要是基于恶意软件的,因此使用安装比驻留更加合理。安装过程在感染链中处于关键的地位。因为开发者团队更加关注使用新特征来改善现有的模块而非修改安装框架,因此开发者团队并未随着时间的推移来修改安装过程。下图是安装过程随着时间推移的变化:

安装时间轴

在2018年初,最常用的技术是T1055, T1045, T1064, T1158和T1037。换句话说,最有影响力的能力是基于Logon脚本和JS/WB脚本的。从2018年中,该组织开始使用PowerShell(T1086 和T1140),2019年初开始使用高级开发技术如T1221, T1204, T1045, T1047, T1112。

结论

APT 28组织所使用的技术在不断进化和发展。该组织的发展修改了许多TTP(战略、技术和过程),本文中分析了安装、Delivery和武器化。该组织的进化过程中还增加了开发、混淆和绕过等技术。

如有侵权请联系:admin#unsafe.sh