各位 Buffer 晚上好,FreeBuf 甲方群话题讨论第 221期来了!FB甲方社群不定期围绕安全热点事件、前沿技术、运营体系建设等话题展开讨论,Kiki 群助手每周整理精华、干货讨论内容,为您提 2023-9-1 10:33:24 Author: www.freebuf.com(查看原文) 阅读量:14 收藏

各位 Buffer 晚上好,FreeBuf 甲方群话题讨论第 221期来了!FB甲方社群不定期围绕安全热点事件、前沿技术、运营体系建设等话题展开讨论,Kiki 群助手每周整理精华、干货讨论内容,为您提供一手价值信息。

话题抢先看

1. 业务系统做等保定级的问题,如果业务系统对互联网开放,是否最低定一级,只面向内网的系统可以定一级或者二级?

2. 大家会对安全漏洞、风险进行量化么?不量化的话如何评估风险是否可以接受?

话题一:业务系统做等保定级的问题,如果业务系统对互联网开放,是否最低定个一级,只面向内网的系统可以定一级或者二级?

A1:

一般只有内部用户使用的会定二级,对外提供服务绝大部分都是三级。另外定级是测评机构专家定,自己无法掌控。

A2:

定一级都没什么意义,其他的看你们业务属性,一般定二级,涉及一些重要的关基,敏感信息等等。

A3:

看出了问题影响范围,比如你就一个官网,还是那种八百年没人看的,搞个二级不得了了。

A4:

定级和内网外网没关系,看你的系统出了问题的影响,标准上又不是有么。

A5:

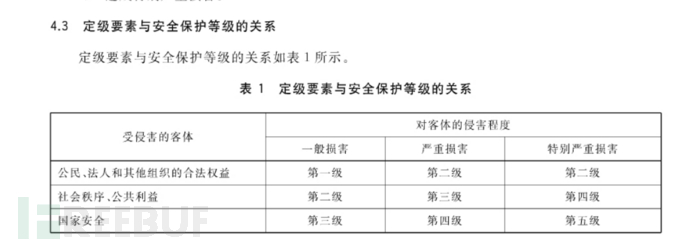

有一个定级参考:

A6:

上半年对几个政府使用的网站做等保,都是定的二级。

A7:

不涉及什么重大的,一般定二级就好了。

A8:

标准不准的,实际严格很多,比如10万个人数据,但实践上只要500就能定到三级。

A9:

深圳网监发《深圳应用市场网络安全等级保护定级指南》提到,符合以下三个条件之一:

1、应用市场APP数量超过10000个;

2、平台中APP日下载总量超过10000次;

3、应用市场注册用户数量超过10000人。

(包涵Web端和手机端)需要单独进行等级保护认证,且数量达到一万级,建议定为三级。

A10:

我举个例子吧,比如人力系统,只能内网访问,但是里面存在大量个人信息,肯定超过500个了,这个定几级合适呢?就拿北京这边来说吧,如果公安局发整改通知,整改表有要求填写备案信息,一般只发在互联网可以访问的业务整改。

A11:

纯内网应用看是不是关基,否则自找麻烦。

A12:

真的不要轻易上三级,要不然被重点关注了,就不好玩了,到时候你不做就找你麻烦。

A13:

等保一级在公安局那里是没有编号,没法填。 所以公安局发的整改里至少得定二级。

A14:

仅内部访问的系统是否有必要定级,纠结。

A15:

需要。定级不分内外部,看你业务属性,还有影响。

A16:

还拿刚才那个人力系统,仅内部访问,存在大量员工个人信息,这不得最低二级了?

A17:

你只要在打算定级,起步就是二级。

A18:

再举个例子,比如企业内部使用了企业微信,服务器部署在企业内部,这个需要定级吗?

A19:

这个你可以定级,我只能这么说。

A20:

这个企业微信是面向互联网的,服务器在企业内部部署。类似的也有腾讯会议、小鱼视频之类的。

A21:

有公网暴露按照要求就需要。

A22:

网络安全法里要求:第二十一条 国家实行网络安全等级保护制度。网络运营者应当按照网络安全等级保护制度的要求,履行安全保护义务。

A23:

你这个如果有内部员工个人信息,人数少的话至少二级。

A24:

网络安全法并没有要求备案主体需要联网或者不联网。

A25:

对,所以不区分内外网都得等保备案。结合大家的经验,面向互联网服务的业务至少定二级,仅内部访问的酌情可以定一级。但一级公安局又看不到等于没备。

A26:

一级就完全不用理会,从二级算起。非涉及关基、重要信息(金融、交通、民航,证券等等)、敏感个人信息、核心系统等,不要轻易定三级,要是定了就没那么容易降级了。

A27:

内网去做真的没必要,内网不仅是系统过等保,你的物理环境同样也要。

A28:

我觉得还是有必要的,不单单涉外才做,涉内重要该做还是做。

A29:

这样说,你内网一个系统去做等保,与其他系统有没有安全设备边界做隔离,没有就等于所有系统都要做,这个要想好,正常来说没有一家单位会这么干,哪怕是金融强监管机构。

A30:

我觉得隔离不了,根据等保,必须要配安全设备,没有那么多资源来布多套。

A31:

用的商业版本的管理系统开放公网要等保备案吗?比如泛微。

A32:

让泛微提供等保资质。

A33:

等保不仅仅是应用软件,物理、通信、制度什么的都包括,商业软件只能保障应用是合规的。

A34:

总结一下各位大佬们的经验,面向互联网的业务系统等保2级起步;内部访问系统也得做等保定级;使用商业软件如果在企业内部部署也得需要做等保备案。

A35:

做等保是最基本的,该做就做,不要怕麻烦,就是花点钱,尽职免责,多一道护身符。

A36:

我觉得等保的意义也就是免责了,出事了可以放心报警。

A37:

目前我对登保的理解是这样的,尽职免责的作用更大一些。尤其是国企,建议涉及核心和财务的重要系统、重要渠道类的都三级,最起码核心系统得三级,如果有渠道整合平台之类的,也建议三级。

话题二:大家会对安全漏洞、风险进行量化么?不量化的话如何评估风险是否可以接受?

A1:

可以上大厂SRC平台看看他们的规则。

A2:

那个规则主要评估等级,给多少奖励,没有量化风险对应的实际的金额。例如一个RCE,可能封顶就给几万奖励,但风险本身可能是上百万。

A3:

不是也有关联业务重要性吗,看过别人的量化都是根据已经付出代价写的。

A4:

评级别时就有关联了。主要是不量化的话,评估漏洞是否可以接受就变成了一个专家经验的过程,不可控。

A5:

1.如果影响业务,可以参考历史业务收入、业务活动预算等来估算事件造成的损失。

2.如果事件较严重,还会引起行政处罚或者更进一步的司法诉讼和刑事审判。

A6:

这里主要是想量化发现的漏洞,这样就可以结合修复成本来评估是否值得。

A7:

单个漏洞吗?还是把组合拳考虑?还是说换别的思路?

A8:

单个漏洞是否接受。

A9:

你这个应该可以根据漏洞的各层级的业务风险影响程度、漏洞利用难易度之类的去评个分再做量化吧。

A10:

嗯,就是想看看大家有没有具体的、标准的量化方法,目前内部都是用的专家经验拍脑袋的。

A11:

CVE评分不行吗?人家评分就是根据好几个指标来的吧。

A12:

CVE应该是没涉及到业务、成本这些。

本期观点总结

关于本期业务系统做等保定级的讨论,根据讨论来看需要考虑业务属性、系统影响范围等多个因素。一般来说,面向内部用户的系统可能定为二级,而面向互联网开放的系统通常定为三级。尽职免责和增加安全保障是做等保的基本目的。

本期讨论也聊到了量化安全漏洞和评估风险的重要性,建议关联业务的重要性、付出的代价以及修复成本。风险量化的具体方法因组织和行业而异,因此最好根据自身情况制定个性化的评估方法。

近期群内答疑解惑

Q:公有云上的流量镜像靠谱吗?有人用吗?

A1:

公有云怎么流量镜像?只能靠Agent啊。

A2:

要钱吧,看具体公有云厂商,大部分云厂商好像都不支持流量镜像。

A3:

云厂家不支持这玩意,只能靠设备厂商自己搞Agent。

A4:

亚马逊云好像支持,但是肯定收费不低。

A5:

是的,转发到流量探针,我们的云环境是我负责的,也头疼了老久,缺了流量分析这一块,安全上差了好多,现在的解决方案就是这个。A6:

压缩后转发对业务影响大吗?

A7:

不会,转发主要是网络带宽压力,探针部署在云端,过滤后再转发就行。

Q:目前隐私计算应用落地情况怎么样?普遍存在难评估、难互通的情况,如何推动落地?

A1:

各个隐私平台兼容性不够,所以无法进行推广。

A2:

目前做的大部分静态加密、KMS这些吧,隐私计算和同态加密、多方计算这些并没有大推广。

A3:

隐私计算技术路线都不成熟,同态加密算法支持的算法有限,算力还低,硬件辅助路线要推硬件还得重构软件,联邦学习路线好像还行,也许在有限场景能用上。

A4:

毕竟同态加密要落地,要双方支持,只有自己搞的话,好像又没有必要。

A5:

也就每年有几个竞赛是相关团队出头PR的机会,国内参加的也只有大厂,没生态没应用没从业者,只有预研人在自嗨,我跟过一年时间的Intel SGX线路,离落地还是太远。

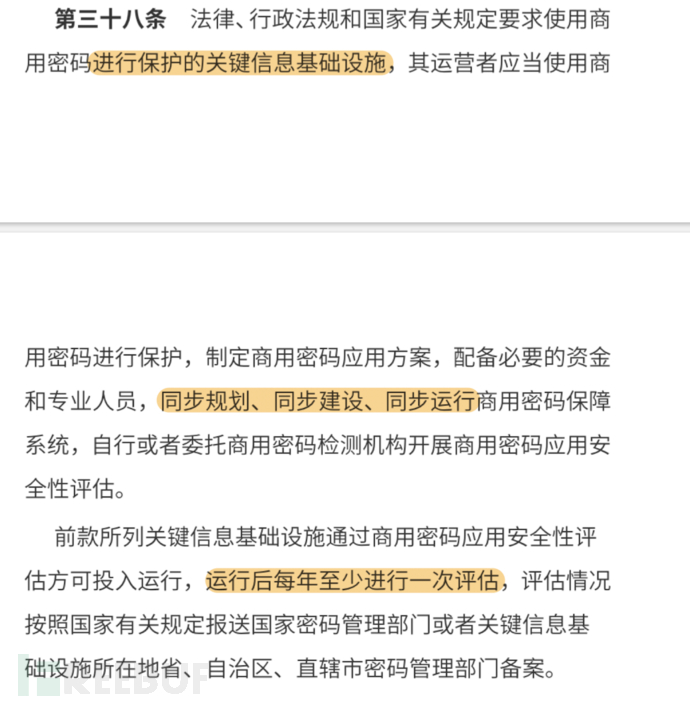

Q:密评与国密算法有啥关系?当前做密评,要求一定要使用国密算法吗

A1:

密评本身就是针对商用密码的评估。

A2:

密评的要求就是用国密,自己替换的国密算法也不成,那叫没有经过密码局认证。

A3:

A4:

最好找个有资质的机构,最好有咨询服务,叫过来检查一次,然后配合整改,自己就做些协调就可以,想自己改造算法一律是不合规的,高风险一票否定。目前基本上过密评的都基本上是60-75分左右,密评机构会给你出整改方案,然后你去采购的厂商会给你写密码建设方案。

甲方群最新动态

上期话题回顾:

活动回顾:

活动预告:

近期热点资讯

FreeBuf甲方社群每周开展不同的话题讨论,快来扫码加入我们吧!

【申请流程:扫码申请-后台审核(2-5个工作日)-邮件通知-加入社群】

注:目前1群、2群已满,如有疑问,也可添加Kiki群助手微信:freebuf1024,备注:甲方会员

“FreeBuf甲方群”帮会已建立,该帮会以三大甲方社群为基础,连接1200+甲方,持续不断输出、汇总各行业知识干货,打造网安行业甲方专属资料留存地。现“FreeBuf甲方群”帮会限时开放加入端口,让我们一同加入,共同建设帮会内容体系,丰富学习交流地。

如有侵权请联系:admin#unsafe.sh