Hackernews 编译,转载请注明出处:

去年LockBit 3.0勒索软件构建器的泄漏导致威胁行为者滥用该工具来生成新的变体。

俄罗斯网络安全公司卡巴斯基(Kaspersky)表示,它检测到一次部署了一类LockBit版本的勒索软件的入侵,但索要赎金的程序明显与之前不同。

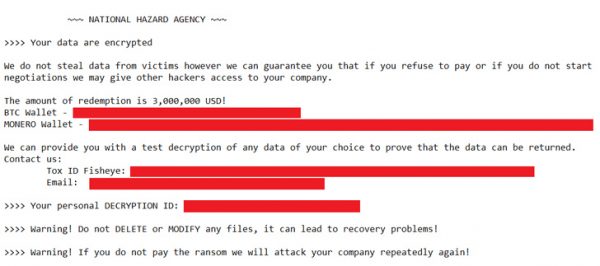

安全研究人员Eduardo Ovalle和Francesco Figurelli说:“该事件背后的攻击者决定使用不同的勒索信。信的标题与一个从前不为人知的组织有关,名为‘NATIONAL HAZARD AGENCY’。”

新版本的勒索信直接指定了获得解密密钥需要支付的金额,并将通信定向到Tox服务和电子邮件。这与LockBit组织的行为不同,后者没有提到金额,而是使用自己的通信和协商平台。

NATIONAL HAZARD AGENCY并不是唯一使用泄露的LockBit 3.0构建器的网络犯罪团伙。已知利用它的其他组织包括Bl00dy和Buhti。

卡巴斯基指出,它在遥测中共检测到396个不同的LockBit样本,其中312个工件是使用泄露的构建器创建的。多达77个样本在勒索信中没有提到“LockBit”。

研究人员说:“许多检测到的参数与构建器的默认配置相对应,只有一些包含微小的变化。这表明,这些样本可能是出于紧急需求而开发的,也可能是由懒惰的人开发的。”

这一披露是在Netenrich深入研究一种名为ADHUBLLKA的勒索软件毒株之际发布的。该病毒自2019年以来多次更名(BIT、LOLKEK、OBZ、U2K和TZW),同时针对个人和小企业,以换取每位受害者800至1600美元的小额赔偿。

尽管每次迭代都会对加密方案、赎金笔记和通信方法进行轻微修改,但仔细检查就会发现,由于源代码和基础架构的相似性,它们都与ADHUBLLKA有关。

安全研究员Rakesh Krishnan说:“当一个勒索软件在野外应用成功时,网络犯罪分子通常会使用相同的勒索软件样本—稍微调整一下他们的代码库—来试验其他项目。”

“例如,他们可能会更改加密方案、赎金笔记或指挥与控制(C2)通信通道,然后将自己重新命名为‘新的’勒索软件。”

勒索软件仍然是一个积极发展的生态系统,见证了黑客策略的频繁变化。恶意软件越来越多地关注Linux环境,使用Trigona, Monti和Akira等家族。

消息来源:thehackernews,译者:Linn;

本文由 HackerNews.cc 翻译整理,封面来源于网络;

转载请注明“转自 HackerNews.cc ” 并附上原文