read file error: read notes: is a directory 2023-8-16 14:48:34 Author: Ots安全(查看原文) 阅读量:69 收藏

根据钓鱼行为-在微步情报局8月10日,提供3项目捕获的主题样本,跟踪随后发现的新增样本主题。

样本名称:关于统一2023年度各项社会保险缴费工资基数上下限的通告.exeSHA-256:24f23ae6ca9a0f9f36faa116687062fb39a2fda328c1b41dc7049ead12e4dc20最后一次披露时间:2023-08-12 09:25:26样本名称:单位职称人员情况统计表.exeSHA-256:7cee9a39a2f28db35f55257b24c3aebbff8597bfd7fa72057d54d4316a5464b9最后一次披露时间:2023-08-14 11:53:43样本名称:安全插件.exeSHA-256:99fbce03fe5d20be405d6d42a289df53939fa9331e44794044de1af414486350最后一次披露时间:2023-08-15 02:49:45样本名称:**衡出轨事实.zipSHA-256:e522fa4bbd3368bcfa27068a39e91e4d54128f784a47d9536a9cfdb6d4771e82最后一次披露时间:2023-08-14 02:59:56样本名称:关于官网注册后信息有关问题的反馈.exeSHA-256:7f7990d7caebf089b056555f2e6c6519d58c38e0aa8276322c11175bfa3c987e最后一次披露时间:2023-08-16 05:41:45

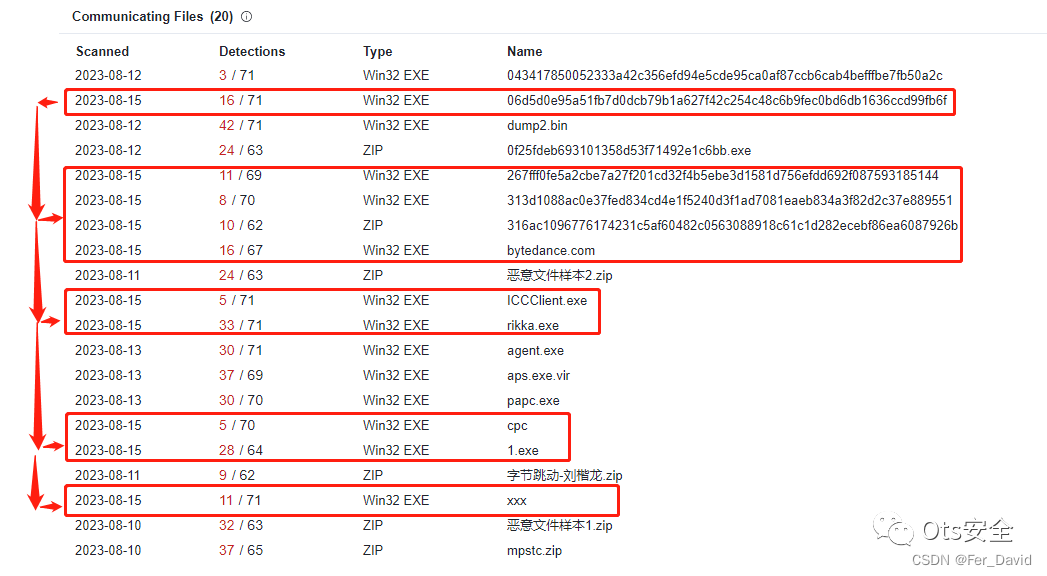

字节跳动-刘*龙的简历样本后通过恶意域追踪15日,高风险钓鱼IP地址为:36.99.188.109,额外新增10项恶意样本(不排除样本检测测试可能)在每一次提交71个或64指标最后检测最低样本指标为5/71(有两个EXE)

恶意软件 ICCClient.exe

恶意名称:ICCClient.exe(伪装客户端) 体积14.39MB,YARA 签名匹配中5个,其中一些是重复报警 :

SHA-256:6ef88b0238d639a377a80cb9c86b90af71644cd8e975a516b2c49e5ecdbc4c01检测可疑双精度Base64 编码的 kernel32 函数,如 OpenProcess、WriteProcessMemory 和CreateRemoteThre

检测编码关键字- GetProcAddress

检测编码和加密的 CobaltSrike信标

恶意软件 CPC.exe

恶意名称为:CPC 5/70 体积19.47MB这个是15日未更新的情况,根据最开始那张恶意列表的图,这个CPC最后更改是15日,后来我刷新了一下,AV显示16日凌晨1点左右有更新动作行为,变了成8/71的检测指标

SHA-256:d0e07185e94799aeb86b32dba29f54fb2ad27633a3f827c9f7158c01379be4faYARA 签名匹配中5个,其中一些是重复报警 :

检测可疑双精度Base64 编码的 kernel32 函数,如 OpenProcess、WriteProcessMemory 和CreateRemoteThre

检测编码关键字- GetProcAddress

检测编码和加密的 CobaltSrike信标

以上可猜测为python打包,轻便,快捷,因为体积基本很大也比较,制作手法基本一致,并无太多其它痕迹,YARA规则捕获也是通过相关的编码加密、危险函数进行编码行为进行告警。

二、样本关联UR

15日的样本包括CPC、ICCClient关系通信URL几乎是:http://cloud.10086.cn/mall_100_100.html,根据红雨滴最初报告样本是使用了域前置隐藏真实C2服务器(CDN隐藏通信手法)。

追溯15日样本,可以追溯相关关联的URL为以下:

http://kunpeng.huawei.com/mall_100_100.htmlhttps://events02.huawei.com/mall_100_100.htmlhttp://developer.huawei.com/mall_100_100.htmlhttp://cloud.10086.cn/mall_100_100.html

events02.huawei.com.c.cdnhwc1.comevents02.huawei.comhcdnwsa.global.c.cdnhwc6.comhcdnw1256.global.c.cdnhwc6.comwww.hikunpeng.com.0bda5447.cdnhwc8.cncloud.10086.cndeveloper.huawei.com

感谢您抽出

.

.

来阅读本文

点它,分享点赞在看都在这里

如有侵权请联系:admin#unsafe.sh