read file error: read notes: is a directory 2023-8-14 13:8:20 Author: Ots安全(查看原文) 阅读量:554 收藏

近期,红雨滴监测到一起HVV高风险的IP地址钓鱼活动。该钓鱼信号的IP地址为:36.99.188.109,归属地位于河南。红雨滴最后报告分析时间为2023-08-11 19:13:52

在静态分析过程中,发现了由字节跳动-刘*龙.zip文件释放出来的三个文件,如下所示:

| 文件类型 | 文件名 | 文件大小 | MD5 | 编译器类型 |

|---|---|---|---|---|

| 应用程序文件 | aps.exe | 21,769,216 | 6c0bd1e0076a43961949e3a85875a5d2 | go_ex |

| 文档文件 | 字节跳动-刘楷龙.docx | 11,547 | e7c154beecc81b84a9eaeb55b52f233d | |

| 快捷方式文件 | 字节跳动-刘楷龙.docx.lnk | 823 | 05d5d3497565b8d61ed399e909feaa3b |

以字节跳动-刘*龙.ZIP详情可直接以解析域名进行查询最近活动和样本,可惜的是我并不能下载样本。解析域名:events02.huawei.com IP/域名:36.99.188.109

| 样本MD5 | 活动时间 | 活动类型 | 活动 |

|---|---|---|---|

| f251ed6259557518dd18b3c28d686b25 | 2023/08/11 19:11:19 | DNS解析 | events02.huawei.com |

| d7b937a722d69f3e4cc5f96b2a319a4e | 2023/08/11 17:23:12 | DNS解析 | events02.huawei.com |

| ae793af54a208dfaac9a3d9b38846e77 | 2023/08/11 14:35:09 | DNS解析 | events02.huawei.com |

| c333b4f9a2ce4898db1802c445d05a50 | 2023/08/11 13:42:44 | DNS解析 | events02.huawei.com |

| 6c0bd1e0076a43961949e3a85875a5d2 | 2023/08/11 12:14:45 | DNS解析 | events02.huawei.com |

| b8351e0f02cfbf9ef072cb93d12af1d5 | 2023/08/10 22:21:43 | DNS解析 | events02.huawei.com |

| 2144f2229d6165bdb793976b42c5e98b | 2023/08/10 22:01:42 | DNS解析 | events02.huawei.com |

| cb4d1f5ed5c51b3ea4eb1fc55477a1f8 | 2023/08/10 20:44:22 | DNS解析 | events02.huawei.com |

| 3c07f231b92fc9bfe0938b7edeb38eeb | 2023/08/10 20:04:54 | DNS解析 | events02.huawei.com |

| e7e8ad6e580d962208eaa8f63ab90157 | 2023/08/10 19:59:06 | DNS解析 | events02.huawei.com |

| 6f81d214283efc3ee0d4f41843988de4 | 2023/08/10 15:27:35 | DNS解析 | events02.huawei.com |

| 6ce89d10cc2ede3990c0e37498322d87 | 2023/08/10 12:17:46 | DNS解析 | events02.huawei.com |

| 0f25fdeb693101358d53f71492e1c6bb | 2023/08/10 11:37:29 | DNS解析 | events02.huawei.com |

根据MD5可查找到相关的PCAP,这边下载PCAP进行分析分析,通信全是基于加密的,随便看看。

01.Client Hello

在网络通信的起始阶段,Client Hello是一条重要的数据包。它向服务器发起连接请求,这个阶段的目标是建立一个安全的通信通道。Client Hello中包含了支持的协议版本、加密算法和随机数等信息。

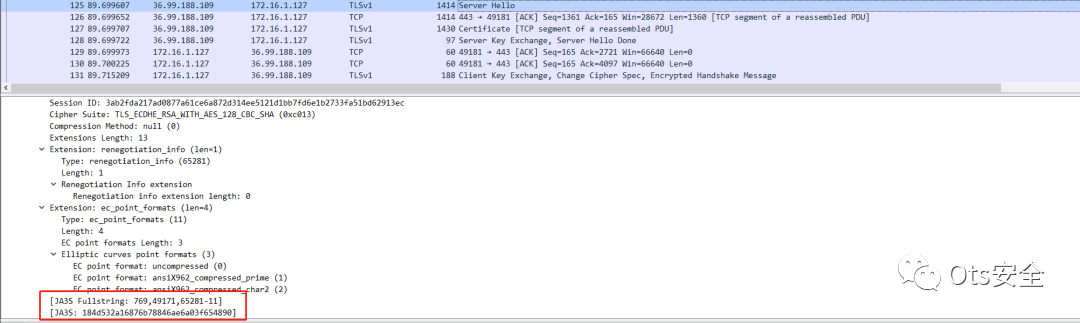

后续补充在这部分是有发现JA3指纹,怎么说JAS是一种用于TLS客户端指纹识别的技术,可以识别不同TLS客户端的行为和参数,用于识别恶意或异常的网络通信。JA3指纹是根据TLS客户端在握手过程中选择的加密套件、加密算法、压缩方法、SSL版本等参数生成的哈希值。emm...可以移步看看这篇文章:http://www.taodudu.cc/news/show-3395360.html?action=onClick【利用JA3和JA3S识别加密数据流量】

02.Certificate和Server Key

在通信过程中,服务器会向客户端发送一个Certificate,其中包含了服务器的公钥和证书其他信息。此外,服务器还会发送一个Server Key,用于建立安全通道并进行加密通信。

03.Application Data

上面几个流量数据包走完,我发现Data这个数据包对TCP段的重新组装信息

这个日志中的信息表明已经成功地重新组装了三个TCP段,得到了一个完整的数据块,总共长度为4133字节。每个TCP段都被分配了一个帧号和相应的有效负载范围。以342、343组成的一个数据块。

在01和02之间我刚开始看的时候我记得有几个流量数据包是包含控制流量通信大小的,其目的可能因为是流量控制和拥塞控制,因为通信全程是加密的,没有思路继续弄下去也快到饭点了,内容就暂时这么多吧!

IOC

MD5:

f251ed6259557518dd18b3c28d686b25

2e11614ce5942cc389ae657cde963196

00ed693ee39421103ac4a3aabe39b92b

C2:

events02.huawei.com

cdn.bbq778.live

service-q07ntsqs-1301775575.gz.apigw.tencentcs.com

IP:

36.99.188.109

172.67.216.132

104.21.93.229

42.194.227.196

152.195.38.76

13.107.253.49

106.55.81.110

104.86.245.126

感谢您抽出

.

.

来阅读本文

点它,分享点赞在看都在这里

如有侵权请联系:admin#unsafe.sh