Promon安全研究人员发现了一个危险的安卓漏洞——StrandHogg。攻击者利用该漏洞可以将恶意软件伪装成合法的APP,而且用户并不会意识到自己被攻击了。该漏洞影响所有的安卓版本,包括最新的安卓 10,研究人员同时发现有36个恶意app正在利用该漏洞,同时top 500的app都处于危险中。

漏洞详情

漏洞概述

StrandHogg是一种唯一且独特的攻击方式,可以在无需设备root权限的情况下对设备发起复杂的攻击。该漏洞利用安卓多任务系统中的弱点来使恶意app可以伪装成设备中的其他app来发起攻击。该漏洞利用是基于taskAffinity的,该安卓控制设备允许任意app(包括恶意app)在多任务系统中自由显示为任意身份。

攻击者通过获取危险的权限来实现这一目的。

请求权限

漏洞使得恶意app可以在伪装成合法app时请求不同的权限。攻击者可以请求任意权限,包括SMS、照片、麦克风、GPS,通过请求的这些权限可以读取消息、查看照片、进行窃取和记录受害者的移动。

攻击活动中,攻击者会将请求的app设置为类似app所请求的权限,以降低受害者怀疑的可能性。用户可能并不会意识到自己授予了恶意app权限,也不会意识到他们使用的其实不是真实的APP。

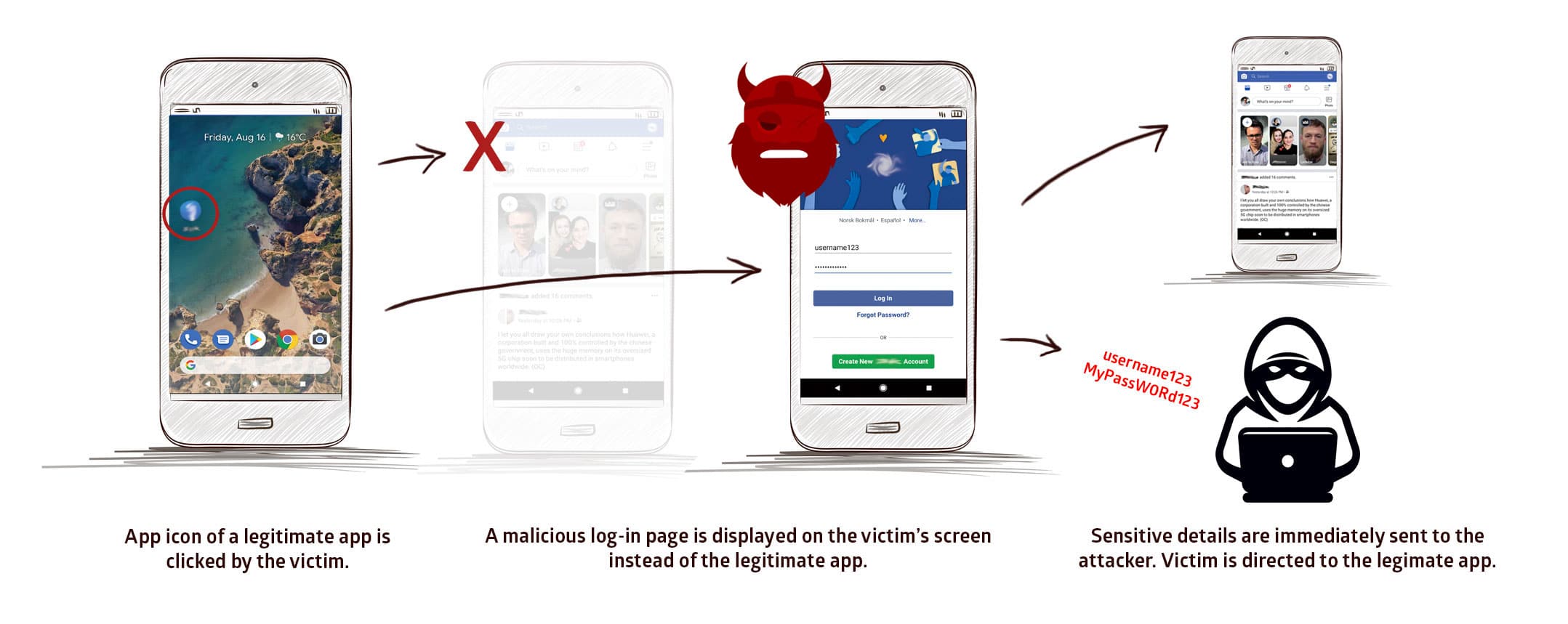

钓鱼攻击

通过利用该漏洞,恶意APP可以对设备进行攻击,而且当合法app的图标被点击时,打开的其实是恶意app。当受害者输入登陆凭证时,这些信息就会被收集并发送给攻击者,然后攻击者可以利用这些敏感信息来控制相关的app。

攻击者利用该漏洞可以:

· 通过麦克风监听用户

· 通过摄像头拍照

· 读取和发送SMS消息

· 打电话和对电话就行录音

· 进行登陆凭证钓鱼

· 获取设备上所有的私有照片和文件

· 获取位置和GPS信息

· 访问联系人列表

· 访问手机日志

漏洞影响

该漏洞影响所有的安卓版本(安卓6——安卓10),包括最新的安卓 10,Lookout研究人员发现有36个恶意app正在利用该漏洞,同时Promon 研究人员测试发现top 500的app几乎都受到该漏洞的影响。虽然Google已经从Google play中删除了这些恶意app,但是该漏洞目前还没有被修复。

Promon遵守了Google 90天的漏洞发布规则,在今年夏天就将漏洞报告给了Google,但目前仍然没有漏洞修复的相关消息。

如何检测?

目前还没有有效的检测方法来检测是否有恶意app在利用StrandHogg漏洞。但如果有恶意app利用该漏洞,用户在使用安卓设备过程中可能会发现一些差异:

· 已经登录的app或服务再次要求登录。

· 没有应用程序名称的权限弹出窗口。

· 从应用程序请求的权限来看,该权限并不需要。例如,计算器请求GPS权限。

· 用户界面中的错字或拼写错误。

· 用户界面中的按钮和链接在单击时不起作用。

· 后退按钮无法正常工作。

通过最近活动来关闭恶意APP是一种有效的方法,但攻击者也可能会绕过这种方法。有一定计算机技术的用户可以通过USB连接到电脑来运行adb shell dumpsys活动来查看具体的运行情况。

如有侵权请联系:admin#unsafe.sh