大型攻防演练 | 如何快速获得公共云的“安全超能力”

日期:2023年07月26日 阅:104

一年一度的攻防大考

即将拉开帷幕

……

有没有那么一瞬间

让你一想到就头皮发麻?

壹、弱口令被爆破成功

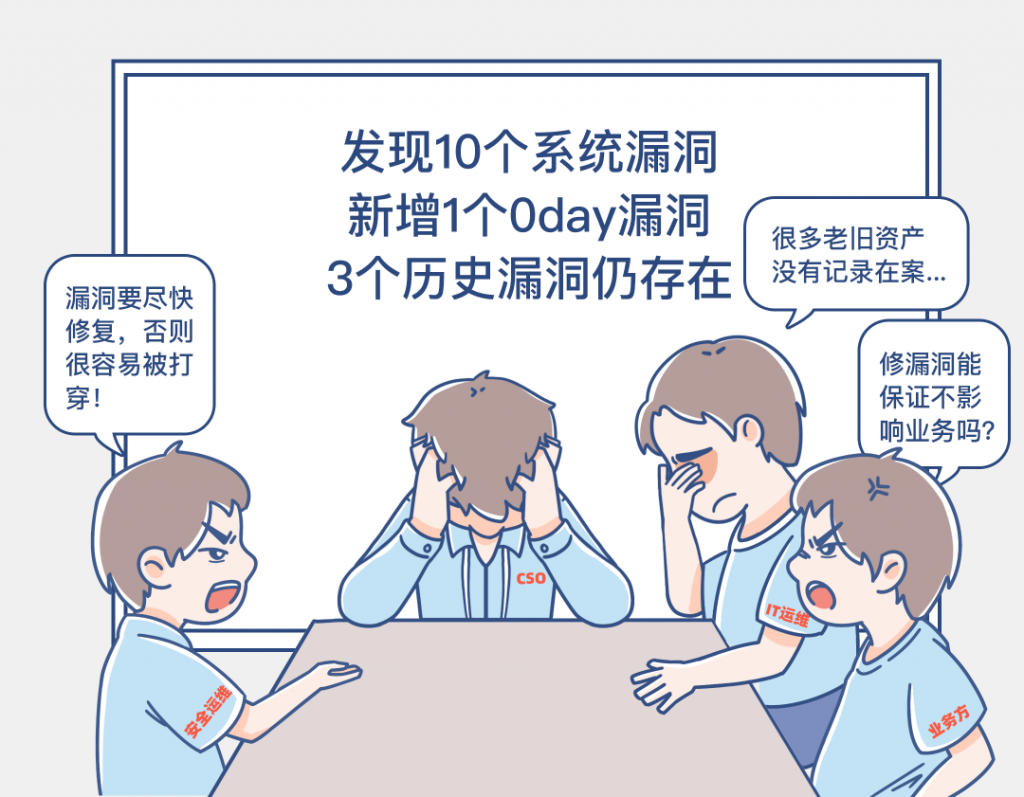

贰、漏洞!漏洞!0day!0day!

叁、封IP封IP封IP

肆、社工攻击成功

伍、IDC和云环境的防护水位参差不齐

陆、百密一疏

听说公共云原生安全

具有“超能力”

壹、混合、多云环境基线安全全覆盖

云安全中心支持240+基线检查项,可快速对服务器进行批量扫描,发现包括系统、账号权限、数据库、弱口令、等级保护合规配置等存在的风险点,并提供修复建议和一键修复功能。

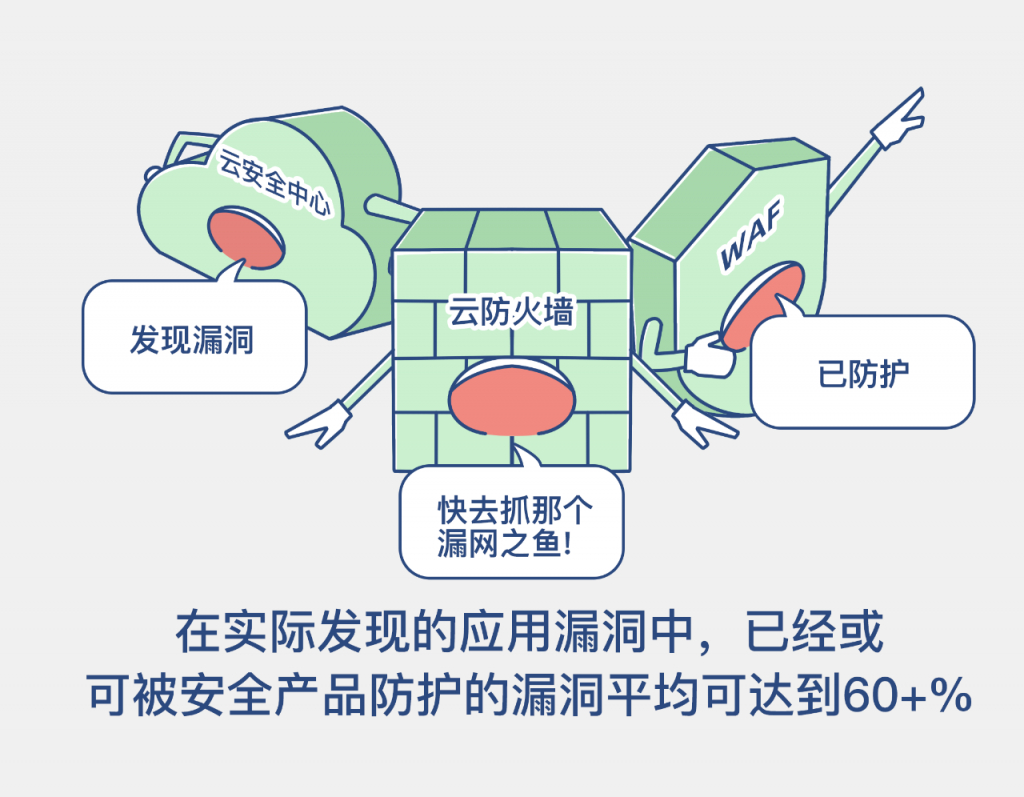

贰、多产品协同联动,实现漏洞降级处置效率提升

通过关联各个安全产品对漏洞的支持情况,及当前环境安全产品配置状态,判断漏洞防护情况,对已被防护漏洞降级,从而把更多精力放到需要未防护的漏洞上。

叁、真实攻击IP全网共享,精准判断风险

WAF可实现千万级IP黑名单、地域一键封禁,单一用户受到攻击,全节点“免疫反应”

肆、对抗社工攻击的杀手锏——RASP

无论何种入侵行为,即使是社工攻击成功后,最终都落到主机层面搞破坏。“RASP”的“白名单”防御逻辑,会拦截所有脱离正常行为基线的异常行为,无畏账号泄露、数据泄露、文件篡改等风险。

伍、统一拉齐到公共云级别的安全防护水位

公共云上经过丰富场景实践验证的安全能力可统一下沉至IDC或覆盖三方云,拉齐混合环境的工作负载安全,满足IDC流量不上云且可享受到公共云高安全能力的需求。

陆、安全管家服务

国家级攻防演练优秀选手,以一敌十的精英部队。单用户配置7人以上团队能力,冬奥主防团队,可视化大屏,7*24小时值守,单一团队作战,减少跨团队/厂商沟通,效率更高。

如何获取?

STEP1

部署混合云WAF并全量接入,可实现对阿里云、三方云、IDC环境的统一管理,拉齐Web流量防护水位。01.确保资产已全部接入WAF

通过资产中心,查看域名接入状态,并将未接入的域名接入WAF。

02.设置源站保护

设置源站服务器的访问控制策略,只放行WAF回源IP段的入方向流量。

03.检查并配置允许访问范围

配置区域封禁和Bot管理的IDC黑名单封禁防护规则,设置允许访问的范围。

04.检查并配置基础防护策略

配置基础防护规则,确保生效对象全量覆盖,防护动作为拦截。

05.检查并配置扫描防护策略

配置“扫描防护”规则,开启高频扫描封禁、目录遍历封禁或扫描工具封禁。

06.配置重保场景防护策略

配置“重保场景防护”规则,设置重保威胁情报、重保防护规则组、重保IP黑名单、shiro反序列化漏洞防护。产品Tips:

- 阿里云WAF迁移至WAF3.0版本,可以使用模板化配置,快速实现IP封禁支持增值重保场景包,建议购买重保场景包,使用专项能力。

- 资产盘点,明确所有对外的WEB业务均已知晓,并已接入WAF防护;明确不同业务的资产的访问业务分布,并基于此配置对应的访问控制策略。

- 源站保护设置,如果是cname接入,源站设置只允许WAF回源IP访问,避免源站泄漏,攻击者直接面向IP非WEB业务进行攻击;

- 防护配置检查及优化,确认防护策略均是拦截策略,开启扫描防护配置,避免配置错误,导致被攻陷。

- 如果开了BOT模块,可以利用该模块的”IDC封禁”功能,收敛攻击者租用云服务或IDC机房进行攻击的风险

STEP2

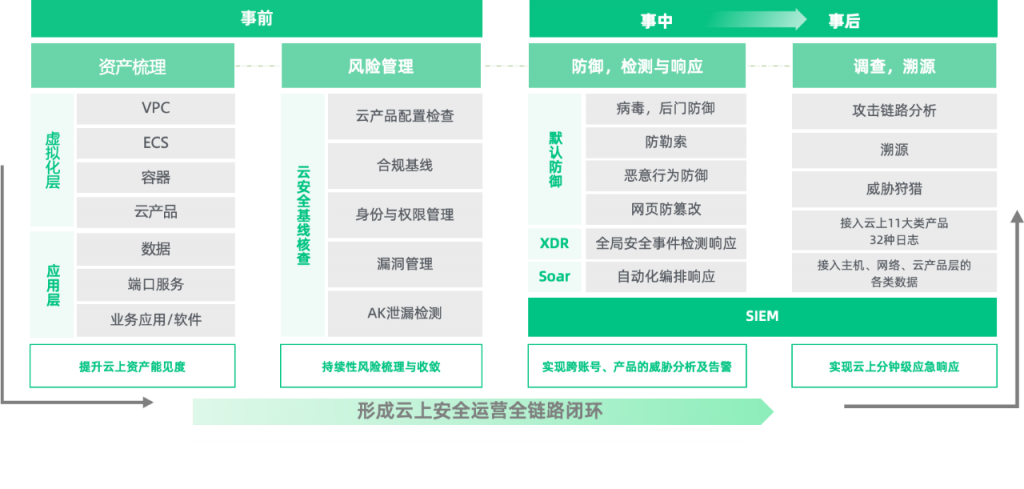

部署混合云安全中心并全量接入,可实现对阿里云、三方云、IDC环境的统一管理,拉齐工作负载防护水位。

产品Tips:

- 攻防演练期间,在云安全中心防护模式管理中,设置为“重大活动保护模式”,该模式下将开启所有安全防护规则和安全引擎,对任何可疑的入侵行为和潜在的威胁进行告警;

- 在通知方式管理中,通过添加钉钉告警机器人,实时获取完整告警信息,实现更快速的处置告警;

- 攻防演练开始前,通过事前的风险梳理和收敛,提升“安全评分”到95分以上,大幅提升工作负载基础防护水位;

- 开通、配置应用安全防护策略,通过RASP加固应用系统,防护0day漏洞攻击;

- 开通、配置网页防篡改策略,为网站应用开启防护兜底策略。

STEP3

攻防演练开始后,重点关注云安全中心威胁发现版块,可对WAF、云防火墙告警进行聚合,并形成安全事件呈现,同时可以直接在云安全中心控制台联动WAF、云防火墙,进行风险处置,封IP、恶意URL,主机隔离进程、查杀文件/病毒,及时止血。

一条捷径——安全管家服务

直接购买使用阿里云的安全管家服务,相比自建安全体系成本更低,性价比最佳,且精英部队服务,安心无忧。实践案例客户1

资产现状

阿里云ECS500+,AWS 300+,腾讯云200+,70+网站WAF源站防护

阿里云提供的服务

安全运营服务,云上安全架构设计服务成果

从2016年为客户提供服务,6年多时间0重大安全事件,业务安全稳定运行。

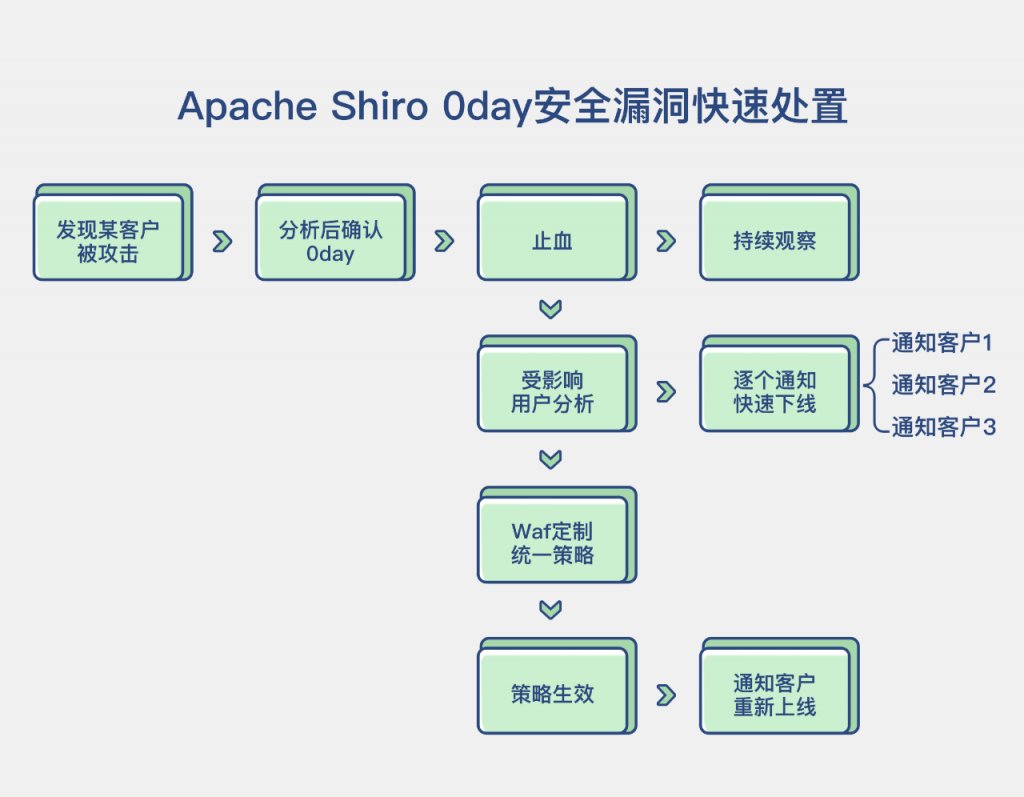

- 发现应用层应急安全漏洞3次,包括:Log4j、Spring 、Fastjson、WebLogic等0day,避免利用漏洞的非法入侵事件

- 系统层安全加固协助20+次,确保基础安全的同时,保障业务安全

- 大促、国庆护航,提供安全咨询服务20+次,包括及时调整云安全产品策略、保障前评估等,解决高危安全问题5个,重保期间0安全事件。

以往重大服务成果

- 云上安全架构设计,确保云上资产整体安全性

- 服务过程中发现众多对外开放的高危端口,及时帮助客户清理

- AK监控发现,4个AK泄露的情况,避免恶意安全事件发生

客户2

资产现状

云上无资产,IDC主机1000+,网站50+

护航难点

为了支撑数字化升级,客户在基础设施层面逐步形成混合云部署架构,拥有多个互联网入口,给互联网边界的统一网络安全防护带来新的挑战;

另一方面,由于越来越多的核心业务提供线上服务,客户所面临的安全风险特别是应用层风险不断提升,原有的应用安全防护手段不能满足需要,并且缺乏相应的安全攻防对抗能力。攻防演练开始前几个月,客户分批接入了数十个核心业务系统,由云防护作为第一道防线,防护线下IDC业务。护航成果

1.准备阶段

- 演练前进行充分的资产梳理,明确暴露资产情况;

- 风险排查,累积发现任意文件上传、SQL注入等多个中高危安全漏洞;

- 协助进行安全加固,降低攻击风险。

2.护航阶段

- 阿里云侧整体防护未失分;

- 协同云上海量数据,秒级下发精准情报超过10万条,拦截攻击请求超300万次;0day漏洞应急响应10余次;

客户3

资产现状

云上 ECS1000+,IDC 主机1000+,网站数百个

护航难点

攻防演练开始前两周接入,资产范围覆盖公共云+线下IDC,时间紧任务重。护航成果

1.准备阶段

- 发现应用层紧急安全漏洞20+次,包括:Fastjson 命令执行、WebLogic反序列,避免利用漏洞的非法入侵事件

- 梳理并收敛互联网IP 100+,收敛端口200+,安全漏洞500+

- 梳理并加固安全漏洞2000+,弱口令300+,权限配置20+

2.护航阶段

- 及时发现并处置告警300+

- 及时处置攻击队10+次入侵事件并形成防守溯源报告,获得加分

- 成功堵截攻击队进入内网后的下一步行动

- 在时间紧张的情况下,帮助客户获得500+加分

客户4

项目整体情况:

纯线下主防项目,阿里云原生兜底并担任项目经理,0失分,并获得满分(1500)加分

护航成果:

1.准备阶段:

- 蓝军服务成果:社工钓鱼、近源攻击,发现内外网漏洞11个,可控制主机15台

- 现场驻场8人团队:包括暴露面资产收敛、内部风险收敛推动、病毒样本分析、邮件溯源追踪、钓鱼测试、威胁情报输入、反制蜜罐等设备部署等。

2.护航阶段:

- 整体防护未失分,且获得满分加分。

- 完善和优化整体防御体系,提升50%的整体MTTD和MTTR时间,实现分钟级响应。

![]()

阿里云

阿里云创立于2009年,是全球领先的云计算及人工智能科技公司。阿里云保护全国 40% 的网站,每天抵御 60 亿次攻击,提供国际领先的云安全解决方案与服务。2020 年,国内唯一云厂商整体安全能力获国际三大机构(Gartner/Forrester/IDC)认可。阿里云最早提出并定义云原生安全,持续为云上用户提供原生应用、数据、业务、网络、计算的保护能力。作为亚太区最早布局机密计算、最全合规资质认证和用户隐私保护的先行者,阿里云为用户提供全球最高等级的安全可信云服务。

如有侵权请联系:admin#unsafe.sh