导语:尽管8Base勒索软件组织在2023年夏天的活动突然猖獗起来,但仍然相对不为人所知。该组织结合利用加密和“点名羞辱”技术,迫使受害者支付赎金。

尽管8Base勒索软件组织在2023年夏天的活动突然猖獗起来,但仍然相对不为人所知。该组织结合利用加密和“点名羞辱”技术,迫使受害者支付赎金。8Base采用伺机下手的攻击模式,最近的受害者遍及各行各业。尽管有大量的攻击活动,但这些事件背后的身份、方法和潜在动机等方面的信息依然成谜。

8Base当前活动的速度和效率并不表明一个新组织开始问世,而是一家老牌的成熟组织在延续。从目前获得的信息来看,8Base当前活动的某些方面与我们过去所看到的勒索软件活动似乎惊人地相似。

8Base勒索软件:我们所知道的情况

图1. 8Base勒索软件组织泄露网站的截图

8Base是一个勒索软件组织,自2022年3月以来一直很活跃,在2023年6月活动尤为猖獗。他们自称是“简单的渗透测试者”,他们的泄露网站通过常见问题解答(FAQ)和规则这两部分为受害者提供了详细信息,并附有多个联系方式。值得关注的是,8Base使用的措辞风格与另一家知名组织RansomHouse的措辞异常相似。

图2. 表明2022年3月至2023年6月8Base勒索软件组织活动的示意图

泄露网站上提供的联系信息包括如下:

Telegram频道:https://t[.]me/eightbase

Twitter:@8BaseHome

图3. 8Base勒索软件组织Twitter的截图

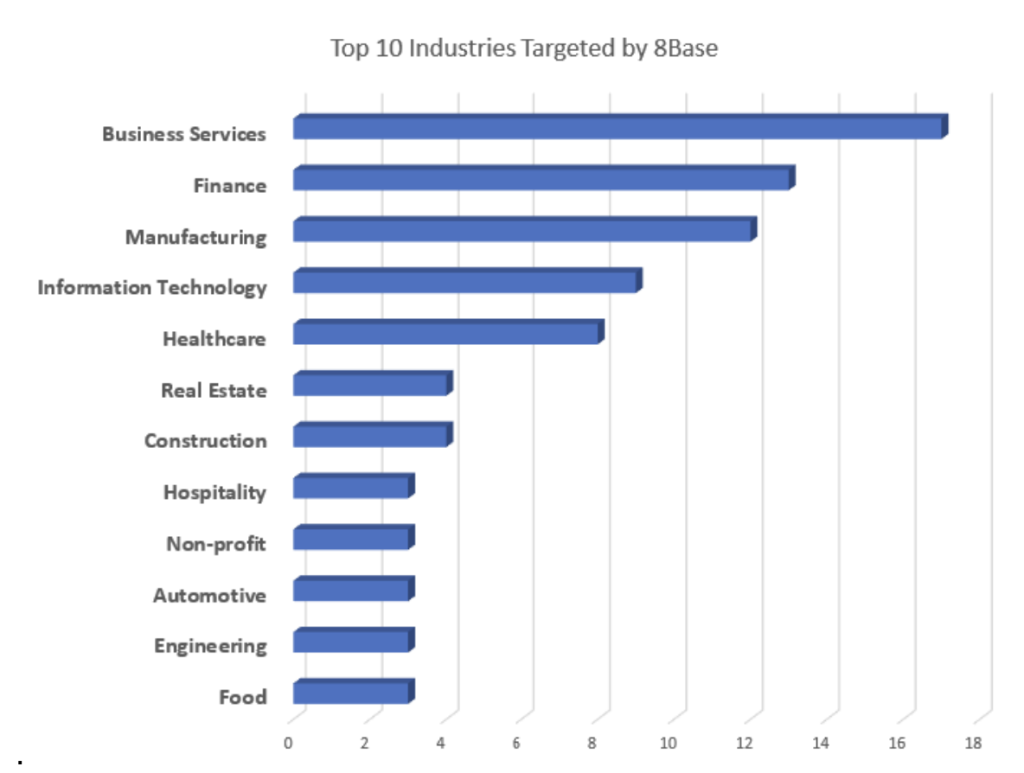

8Base勒索软件组织攻击的主要行业包括但不限于:商业服务、金融、制造和信息技术业。

图4. 表明8Base勒索软件组织攻击的主要行业的示意图

虽然8Base勒索软件组织不一定是一家新组织,但最近活动猖獗却备受瞩目。即使在过去的30天内,它也是战果最丰硕的两大勒索软件组织之一。除了勒索函外,公众对8Base使用的勒索软件种类知之甚少,只知道它在加密文件后面添加扩展名“.8base”。

图5. 对比8Base勒索软件组织与其他已知勒索软件组织的受害者统计数据的示意图

VMware Carbon Black的TAU和MDR-POC团队进行分析后披露了令人关注的发现结果,并提出了问题:“到底是谁的赎金?”

“谁在勒索?”之谜

8Base和RansomHouse

我们在剖析8Base时注意到这个组织与另一个组织RansomHouse颇为相似。RansomHouse是不是一个真正的勒索软件组织还有待争论;该组织购买已经泄露的数据,与数据泄露网站狼狈为奸,然后向受害者勒索钱财。

第一个相似之处是在使用自然语言处理模型Doc2Vec对比勒索函的过程中发现的。Doc2Vec是一种无监督机器学习算法,可以将文档转换成向量,可用于识别文档中的相似性。对比后发现,8Base的勒索函与RansomHouse的勒索函存在99%的匹配度。为了进行比较,我们在下面提供了勒索函的部分内容:

图6. 8Base(蓝色)与RansomHouse(红色)勒索函的对比

深入研究后,我们对各自的泄露网站进行了横向比较。我们再次发现两者所用的措辞如出一辙。

图7. 8Base(蓝色)和RansomHouse(红色)欢迎页面的对比

措辞是从RansomHouse的欢迎页面逐字逐句复制到8Base的欢迎页面的。两者的服务条款页面和常见问题解答(FAQ)页面也是这种情况,如下所示:

图8. 8Base(蓝色)与RansomHouse(红色)服务条款页面的对比

图9. 8Base(蓝色)与RansomHouse(红色)FAQ页面的对比

比较这两个勒索软件组织后,发现只有两大区别:首先,RansomHouse宣传合作伙伴关系,并公开招募合作伙伴,而8Base则不然。

图10. RansomHouse合作伙伴页面

这两个勒索软件组织之间的第二大区别在于泄露页面,如下所示:

图11. RansomHouse(红色)和8Base(蓝色)泄露页面

考虑到两者之间的相似性,我们不禁要问:8Base有没有可能是RansomHouse的分支还是模仿者。遗憾的是,RansomHouse以使用黑市上各种各样的勒索软件而臭名昭著,没有自己的标志性勒索软件,因而很难比较。值得关注的是,我们在研究8Base时也没能找到一个勒索软件的变种。我们偶然发现了两份截然不同的勒索函:一份与RansomHouse的相符,另一份与Phobos的相符。这就引出了一个问题:如果8Base与RansomHouse一样也由使用不同的勒索软件来运营,那么8Base就是RansomHouse的分支吗?

8Base和Phobos勒索软件

当搜索8Base勒索软件组织使用的勒索软件样本时,加密文件上使用“.8base”扩展名的Phobos样本被恢复。这可能是他们将要使用的勒索软件的早期版本,还是8Base使用勒索软件变种来攻击受害者?比较Phobos和8Base样本后发现,8Base使用的是Phobos勒索软件版本2.9.1,SmokeLoader用于入站初始混淆以及勒索软件的解包和加载。由于Phobos勒索软件可通过勒索软件即服务(RAAS)来获取,这不足为奇。从8Base的勒索函可以看出,攻击者可以根据其要求来定制部分内容。虽然勒索函很相似,但关键的区别包括:Phobos勒索软件的上下两个角落都有Jabber指令和“phobos”,而8Base在上角有“cartilage”、紫色背景,没有Jabber指示,如下图所示:

图12. 8Base(蓝色)与Phobos(红色)勒索函的对比

尽管8Base添加了自己的品牌定制,为加密文件附加了“.8base”,但整个附加部分的格式与Phobos相同,包括ID部分、电子邮件地址以及文件扩展名。

图13. 8Base(蓝色)和Phobos(红色)件扩展名的对比

似乎是8Base勒索软件组织独有的其他分析结果包括:8Base样本是从域名admlogs25[.]xyz下载的,该域名似乎与SystemBC这个代理和远程管理工具相关联。SystemBC已被其他勒索软件组织用来加密和隐藏攻击者的指挥和控制流量的目的地。

VMware Carbon Black Detection

作为一款端点检测和响应产品,VMware Carbon Black Managed Detection and Response可以有效地检测勒索软件和类似勒索软件的行为。我们在文章末尾附有攻陷指标部分,可以用于创建检测和防止8Base勒索软件执行的规则。

VMware Carbon Black有一个活跃的规则集,用于检测所有勒索软件类型的恶意软件。该规则集足以检测和防止恶意软件,并为客户提供主动保护。建议活跃的客户确保启用该规则集。

当然,从一开始就试图阻止勒索软件运行很重要。正如报告中所述,8Base使用SystemBC来加密指挥和控制流量,并使用Smokeloader,以便入站初始混淆勒索软件、完成Phobos勒索软件的解包和加载。防止这种活动的建议包括如下:

警惕网络钓鱼邮件:许多附有Smokeloader的威胁是通过网络钓鱼邮件投递的。确保员工了解网络钓鱼电子邮件技术是做好防范工作的关键。

确保正确配置网络监控工具(SIEM解决方案),以防止任何恶意软件连接到指挥和控制服务器。攻陷指标部分附有域名。

下面所附的攻陷指标对于寻找威胁搜寻而言非常有价值。这些指标是识别潜在安全漏洞和恶意活动的必要工具。如果充分利用这些指标,安全专业人员就能积极主动地调查和消除威胁,并确保系统的完整性和安全性。如果谨慎地搜索威胁和利用这些指标,组织就可以提前防范潜在风险,并保持强大的安全态势。

总结

考虑到8Base的性质,我们目前只能推测他们在使用几种不同类型的勒索软件——要么是早期变种,要么是正常活动程序的一部分。我们只知道,这个组织非常活跃,找小企业下手。

8Base到底是Phobos还是RansomHouse的分支还有待观察。值得关注的是,8Base与RansomHouse几乎相同,并使用Phobos勒索软件。目前,8Base仍然是今年这个夏天最活跃的勒索软件组织之一。

MITRE ATT&CK威胁知情防御(TID):

战术 | 技术 | 描述 |

TA0003 持久性 | T1547.001注册表运行键/启动文件夹 | 添加以下内容: |

TA0007 发现 | T1135网络共享发现 | 使用WNetEnumResource()搜索网络资源 |

TA0004 特权提升 | T1134.001令牌冒充/盗窃 | 使用DuplicateToken()调整令牌特权 |

TA0005 防御规避 | T1562.001禁用或篡改工具 | 终止一长串进程,这些进程结合了常用的应用程序(比如MS Office应用程序)和安全软件 |

TA0005 防御规避 | T1027.002 经过混淆处理的文件或信息:软件打包 | SmokeLoader解包Phobos并加载到内存中 |

TA0040 影响 | T1490阻止 系统恢复 | 运行: |

TA0040 影响 | T1486数据加密影响 | 使用AES加密文件 |

攻陷指标

指标 | 类型 | 上下文 |

518544e56e8ccee401ffa1b0a01a10ce23e49ec21ec441c6c7c3951b01c1b19c | SHA-256 | 8Base 勒索软件(Phobos变种) |

5BA74A5693F4810A8EB9B9EEB1D69D943CF5BBC46F319A32802C23C7654194B0 | SHA-256 | 8Base勒索函(RansomHouse 变种) |

20110FF550A2290C5992A5BB6BB44056 | MD5 | 8Base勒索函 (RansomHouse 变种) |

3D2B088A397E9C7E9AD130E178F885FEEBD9688B | SHA-1 | 8Base勒索函(RansomHouse 变种) |

e142f4e8eb3fb4323fb377138f53db66e3e6ec9e82930f4b23dd91a5f7bd45d0 | SHA-256 | 8Base勒索软件(Phobos变种) |

5d0f447f4ccc89d7d79c0565372195240cdfa25f | SHA-1 | 8Base勒索软件(Phobos变种) |

9769c181ecef69544bbb2f974b8c0e10 | MD5 | 8Base勒索软件(Phobos变种) |

C6BD5B8E14551EB899BBE4DECB6942581D28B2A42B159146BBC28316E6E14A64 | SHA-256 | 8Base勒索软件(Phobos变种) |

518544E56E8CCEE401FFA1B0A01A10CE23E49EC21EC441C6C7C3951B01C1B19C | SHA-256 | 8Base勒索软件(Phobos变种) |

AFDDEC37CDC1D196A1136E2252E925C0DCFE587963069D78775E0F174AE9CFE3 | SHA-256 | 8Base勒索软件(Phobos变种) |

wlaexfpxrs[.]org | 将数据发布到URL | 8Base勒索软件 引荐域名(Phobos变种) |

admhexlogs25[.]xyz | 向URL发送数据获取请求 | 8Base勒索软件引荐域名 |

admlogs25[.]xyz | 向URL发送数据获取请求 | 8Base勒索软件引荐域名 |

admlog2[.]xyz | 向URL发送数据获取请求 | 8Base勒索软件引荐域名 |

dnm777[.]xyz | 向URL发送数据获取请求 | 8Base勒索软件引荐域名 |

serverlogs37[.]xyz | 将数据发布到URL | 8Base勒索软件引荐域名 |

9f1a.exe | 文件名 | 8Base勒索软件投放的文件 |

d6ff.exe | 文件名 | 8Base勒索软件投放的文件 |

3c1e.exe | 文件名 | 8Base勒索软件投放的文件 |

dexblog[.]xyz | 向URL发送数据获取请求 | 8Base勒索软件引荐域名 |

blogstat355[.]xyz | 向URL发送数据获取请求 | 8Base勒索软件引荐域名 |

blogstatserv25[.]xyz | 向URL发送数据获取请求 | 8Base勒索软件引荐域名 |

本文翻译自:https://blogs.vmware.com/security/2023/06/8base-ransomware-a-heavy-hitting-player.html如若转载,请注明原文地址