Hackernews 编译,转载请注明出处:

攻击者正在积极利用WooCommerce Payments WordPress插件近期披露的一个严重安全漏洞,作为大规模针对性攻击的一部分。

该漏洞被追踪为CVE-2023-28121 (CVSS得分:9.8),一种身份验证绕过的情况。漏洞允许未经身份验证的攻击者冒充包括管理员在内的任意用户,并执行一些操作。这可能导致网站被黑客接管。

Wordfence安全研究员Ram Gall在文章中表示:“针对该漏洞的大规模攻击始于2023年7月14日,并持续了整个周末。16日,针对15.7万个站点的攻击达到了130万次。”

WooCommerce Payments的4.8.0到5.6.1版本存在风险,超过60万个网站都安装了该插件。WooCommerce早在2023年3月就发布了该漏洞的补丁,WordPress也向使用该软件受影响版本的网站发布了自动更新信息。

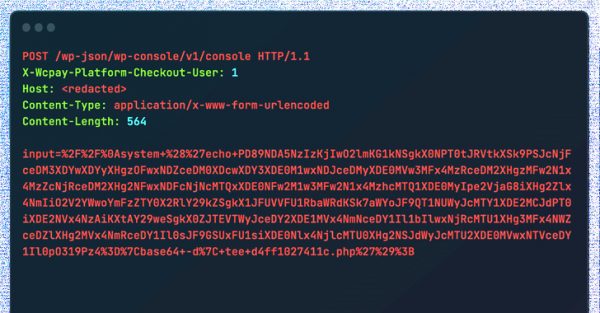

这类攻击的一个共同点是使用了HTTP请求标头“X-Wcpay-Platform-Checkout-User: 1”,这导致易受影响的站点将任何额外的有效负载均视为来自管理员的操作。

Wordfence表示,上述漏洞被用于部署WP Console插件。管理员可以使用该插件执行恶意代码,以设置持久性和后门受感染的站点。

Adobe ColdFusion漏洞被利用

Rapid7报告称,从2023年7月13日开始,Adobe ColdFusion漏洞就在多个客户环境中被积极利用,且在受感染的端点上部署web shell。

Rapid7安全研究员Caitlin Condon表示:“攻击者似乎正在利用CVE-2023-29298以及一个次要漏洞。”另外一个漏洞是CVE-2023-38203 (CVSS得分:9.8),这是一个反序列化漏洞,在7月14日发布的带外更新中得到了解决。

CVE-2023-29298 (CVSS评分:7.5)涉及一个访问控制绕过漏洞,影响ColdFusion 2023、ColdFusion 2021 Update 6及以下,以及ColdFusion 2018 Update 16及以下。

“该漏洞允许攻击者通过在请求的URL中插入额外斜杠字符来访问管理端。”Rapid7上周披露到。他们表示,CVE-2023-29298的修复是不完整的,攻击者仍可以可以通过琐碎的修改来绕过Adobe发布的补丁。

thehackernews建议用户更新到最新版本的Adobe ColdFusion,以防止潜在的威胁,因为修复CVE-2023-38203的程序打破了漏洞利用链。

消息来源:thehackernews,译者:Linn;

本文由 HackerNews.cc 翻译整理,封面来源于网络;

转载请注明“转自 HackerNews.cc ” 并附上原文