Hackernews 编译,转载请注明出处:

一种新型恶意软件已持续暗中攻击小型办公室/家庭办公室(SOHO)路由器两年多,渗透了7万多台设备,并创建了一个跨越20个国家、4万个节点的僵尸网络。

Lumen Black Lotus Lab 将这种恶意软件命名为AVrecon,这是继去年ZuoRAT和HiatusRAT之后,第三个针对SOHO路由器的恶意软件。

该公司表示:“AVrecon已成为了有史以来最大的SOHO路由器目标僵尸网络之一。该行动的目的似乎是建立一个秘密网络,从而悄无声息地进行一系列犯罪活动,例如密码喷洒、数字广告欺诈等。”

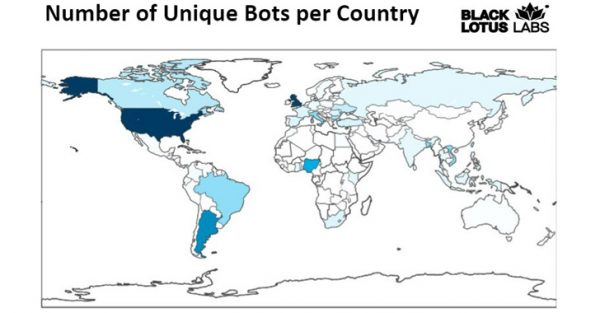

受感染最多的国家是英国和美国,其次是阿根廷、尼日利亚、巴西、意大利、孟加拉国、越南、印度、俄罗斯、南非等。

卡巴斯基高级安全研究员Ye (Seth) Jin在2021年5月首次强调了AVrecon,然而该恶意行为直到现在才被发现。

在Lumen详细介绍的攻击链中,成功感染的设备会枚举受害者的SOHO路由器,并将该信息泄露回嵌入式命令和控制(C2)服务器。

它还通过搜索端口48102上的现有进程并在该端口上打开监听器来检查主机上是否已经运行了其他恶意软件实例。绑定在端口48102的进程将被其终止。

下一阶段涉及到被破坏的系统与独立服务器(辅助C2服务器)建立联系,并等待进一步的命令。自2021年10月以来,Lumen确定了至少15个这样一直活跃的独特服务器。

值得注意的是,分层C2基础设施在Emotet和QakBot等臭名昭著的僵尸网络中得到了普遍应用。

AVrecon是用C语言编写的,因此很容易将恶意软件移植到不同的架构中。这类攻击之所以有效,一个关键原因是它们利用了缺乏安全解决方案支持的边缘基础设施。

目前收集到的证据表明,该僵尸网络被用来点击Facebook和谷歌的各种广告,并与微软Outlook进行交互。这可能表明,他们不仅在进行广告欺诈,还在泄露数据。

研究人员表示:“本次攻击方式主要集中在窃取带宽上,不影响端用户。其目的是创建一个住宅代理服务,帮助清洗恶意活动,避免吸引同tor隐藏服务或商用VPN服务同样程度的关注。”

消息来源:thehackernews,译者:Linn;

本文由 HackerNews.cc 翻译整理,封面来源于网络;

转载请注明“转自 HackerNews.cc ” 并附上原文