导语:本周(2023年7月3日~7日),网际思安麦赛安全实验室(MailSec Lab)观察到大量新增的“薪资调整”类钓鱼邮件攻击,并做了详细的风险特征、攻击溯源等技术研究与分析,请各企事业单位及时做好相关的防护。

概要:“薪资调整”类钓鱼邮件激增

本周(2023年7月3日~7日),网际思安麦赛安全实验室(MailSec Lab)观察到大量新增的“薪资调整”类钓鱼邮件攻击,并做了详细的风险特征、攻击溯源等技术研究与分析,请各企事业单位及时做好相关的防护。

热点描述:

关于此批“薪资调整”类钓鱼邮件的典型样本邮件,如下图所示:

图1. 关于薪资调整通知的钓鱼邮件

该邮件通过伪造“薪资调整”通知,诱导员工点击邮件正文中URL超链接,从而访问精心构造的钓鱼网站。当员工输入其邮箱帐号和密码后,攻击者将获得该私人账户信息,并可利用该信息成功登陆员工的私人邮件账户。

图3. 记录帐号信息,并模拟系统繁忙

专家分析:

MailSec Lab的技术专家从源IP、URL链接、邮件头、邮件内容等方面,对此邮件的风险特征进行了详尽的技术分析。

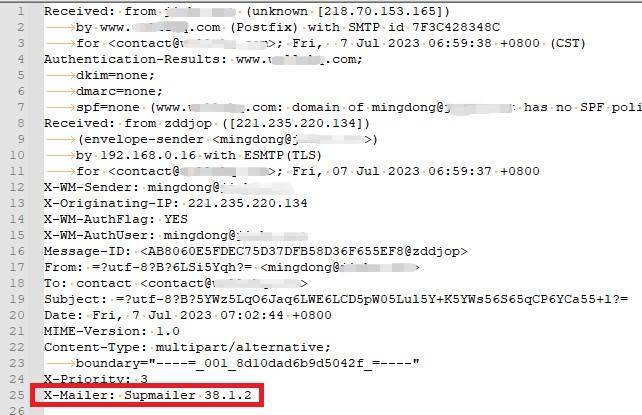

此类风险邮件的头部包含的“X-Mailer”字段值为“Supmailer 38.1.2”。

图4. 邮件头部X-Mailer字段展示

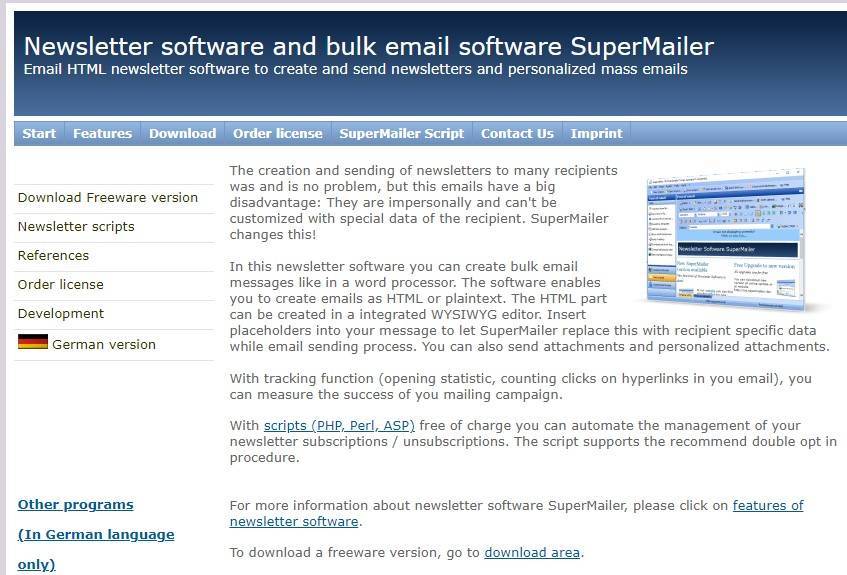

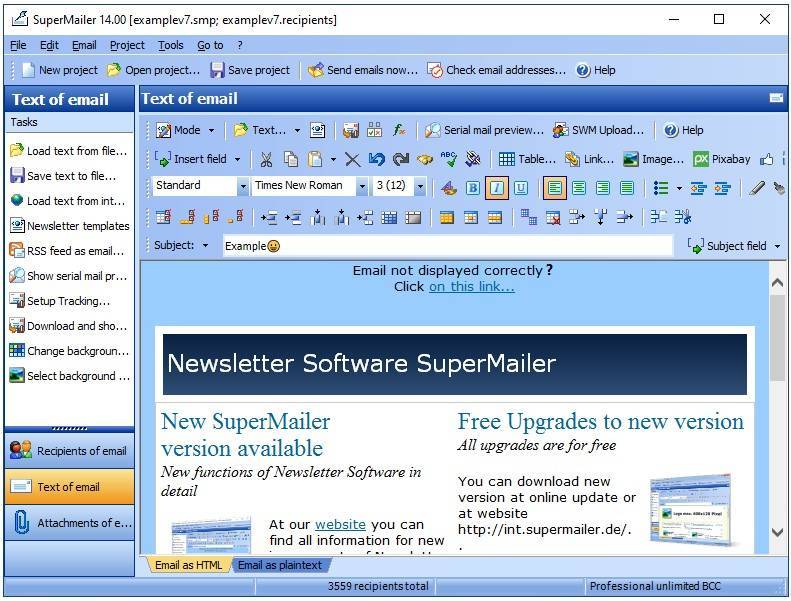

X-Mailer字段表明了攻击者通过Supmailer软件的38.1.2版本来发送钓鱼邮件。Supmailer是由一家德国公司研发的,用于批量创建和发送广告邮件的软件。该软件的官方网站是“https://int.supermailer.de/”。该文件头字段表明邮件发送者通过使用Supmailer软件群发钓鱼邮件,而非正常使用Outlook, Foxmail等邮件客户端发送邮件。

图5. Supmailer官方网站

图6. Supmailer广告邮件群发软件界面截图

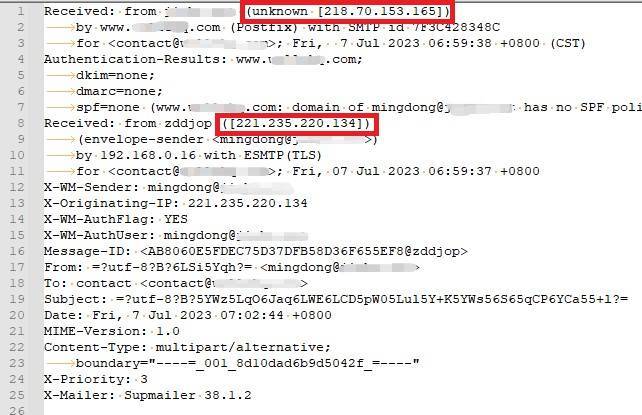

l 邮件头分析:源IP字段

通过对邮件头字段的分析可知,在该钓鱼邮件到达公司之前,分别先后经过了221.235.220.134和218.70.153.165两跳IP地址。

图7. 邮件头部源IP字段展示

查询覆盖全球的91个RBL数据源,检测结果如下。两个外部IP地址被列入了多达10多个的RBL黑名单。

序列号 | URL/IP | 被列为黑名单的RBL名称 |

1 | 218.70.153.165 | Anonmails DNSBL |

2 | BARRACUDA | |

3 | Sender Score Reputation Network | |

4 | SORBS SPAM | |

5 | Spamhaus ZEN | |

6 | UCEPROTECTL2 | |

7 | TRUNCATE | |

8 | UCEPROTECTL3 | |

9 | 221.235.220.134 | RATS NoPtr |

10 | Spamhaus ZEN | |

11 | UCEPROTECTL2 | |

12 | UCEPROTECTL3 |

l URL超链接分析

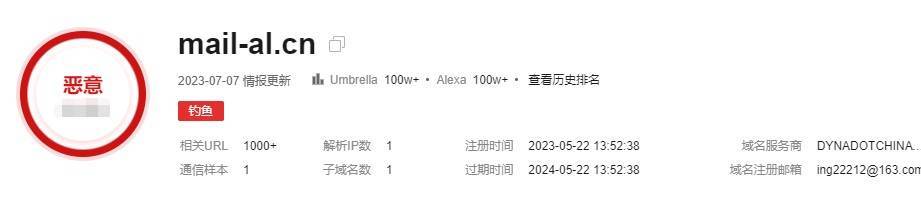

对URL链接的Whois信息进行查询。该网站于1个多月前建立(2023年5月22日),并且服务器位于香港,因此不用进行公安注册。此类新建设且未进行公安部注册的网站大概率被用于发起黑客攻击。

图8 邮件中URL链接的Whois信息

对该IP进行域名反查,可得知该IP地址下共服务了42个域名,其中有近20个域名被威胁情报识别为恶意域名。由此可见,该IP下的服务器被攻击者用于批量建设钓鱼网站。

图9. 同一个IP下有近20个恶意域名

并且该URL超链接的域名被知名威胁情报也列为恶意域名:

图10. 该域名被威胁情报列为恶意域名

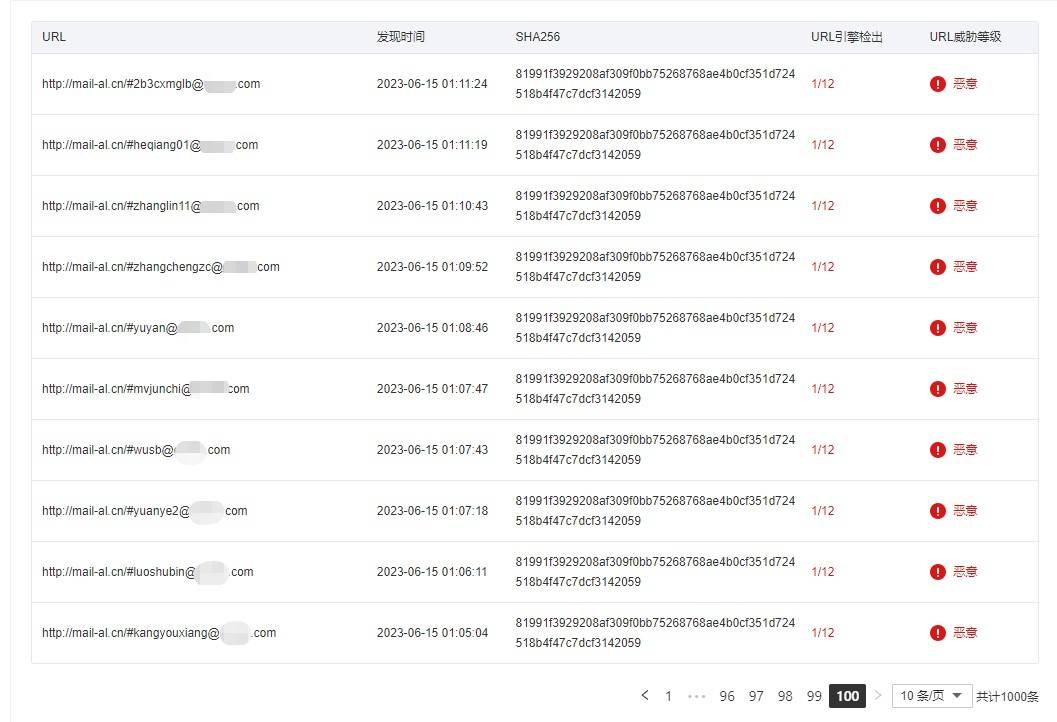

邮件正文中URL链接格式如下:https://mail-al.cn/#[email protected]

该URL包含了“域名”与“收件人邮件地址”两部分信息。“域名”被用于访问钓鱼网站,而“收件人邮件地址”用于告知攻击者是谁访问了钓鱼网站。因此,针对不同收件人所发送的邮件,其中的URL链接都不相同。

如果对该IP地址进行网络爬虫,可以列出该IP地址下所提供服务的所有URL。这些URL中所含的“收件人邮件地址”,即为被攻击的收件人邮件地址。

图11. 被攻击的收件人邮件地址

l 发件人分析

通过邮件头分析可知,为了增加钓鱼邮件的可信度,攻击者从一个已被攻陷的第三方企业邮箱帐号来发送钓鱼邮件,以此躲避邮件安全设备的检测。与此同时,攻击者故意设置发件人的显示名称为“财务”来增加邮件的可信度。

尽管如此,因为邮件是从第三方企业邮箱帐号发送的,因此发件人地址是第三方企业的域名,非收件人公司的域名。如果员工仔细辨认是可以识别出问题的。

图12. 发件人域名为第三方企业的域名

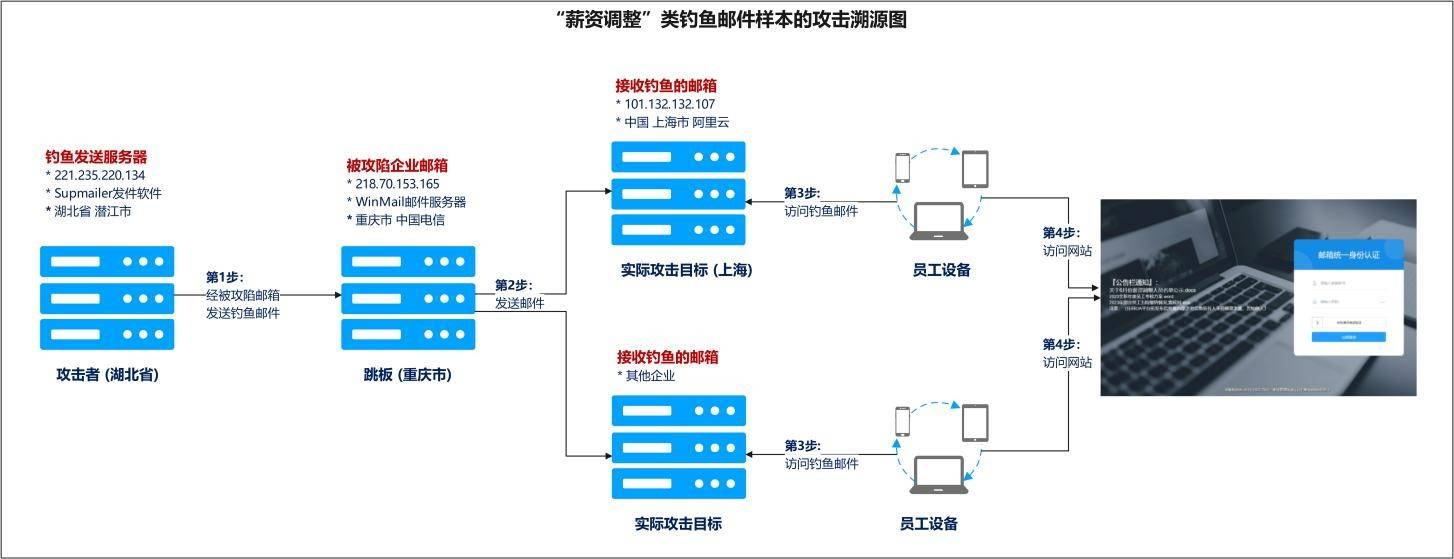

总结与攻击溯源:

经网际思安麦赛安全实验室(MailSec Lab)的分析测试,我们认为此“薪资调整”邮件为高危邮件。总结来看,其含有的风险特征包括:

ü 该文件头字段表明邮件发送者通过使用Supmailer软件群发钓鱼邮件,而非正常使用Outlook, Foxmail等邮件客户端发送邮件;

ü 该邮件的两个外部源IP地址被列入了多达10多个的RBL黑名单;

ü 邮件中所含的网站为新建设且未在公安部进行注册;

ü 该网站所在IP地址下的服务器被用于批量建设恶意网站;

ü 邮件中所含的网站被知名威胁情报也列为恶意域名;

ü 发件人地址是第三方企业的域名,非收件人公司的域名。

此邮件的完整攻击溯源图如下所示:

图13. 攻击溯源图

防范建议:

钓鱼邮件是一种常见的网络诈骗手段,通过冒充合法的机构或个人,诱导受害者提供个人敏感信息、登录凭证或进行不当操作。为了保护自己免受钓鱼邮件的攻击,以下是思安麦赛安全实验室的一些建议。

1. 使用邮件安全防护设备:部署可靠且稳定的邮件安全网关、邮件安全沙箱等邮件安全防护设备;

2. 定期检查安全防护设备:确保邮件安全防护设备的策略配置正确且生效,并确保设备的防护库已升级到最新版本;

3. 使用强密码:员工的邮箱账户应使用强密码,包括字母、数字和特殊字符的组合。避免使用容易猜测的密码,同时确保定期进行更换;

4. 员工意识培训:为员工提供钓鱼邮件识别和应对的培训,教育他们如何判断和避免潜在的威胁,并定期进行钓鱼邮件演练,测试员工的安全意识;

5. 验证发件人身份:在回复或提供任何敏感信息之前,细心验证发件人的身份。确保邮件地址和发件人姓名与正式机构或公司的信息相符;

6. 鼓励员工报告可疑邮件:如果员收到可疑的钓鱼邮件,应及时将其报告给您的组织或相关机构,以帮助企业采取适当的行动保护其他员工;

7. 警惕紧急情况:钓鱼邮件常常试图制造紧急情况,以迫使受害者匆忙采取行动。要保持冷静,不要受到威胁或诱惑;

8. 防止个人和邮件信息泄露:尽量不要在公开的论坛、社交媒体或不受信任的网站上泄露个人和邮件信息。攻击者可能会利用这些信息来制作更具针对性的钓鱼邮件;

9. 定期备份数据:定期备份您的重要数据,并将备份存储在安全的地方。这样,即使您受到钓鱼邮件攻击,并造成了数据损坏的情况下,您仍然可以恢复您的数据

10. 验证财务交易:如果收到涉及财务交易的电子邮件,避免通过邮件直接响应。相反,通过银行官方网站、银行柜台、财务部同事等安全渠道来验证交易。

麦赛安全实验室(MailSec Lab)介绍:

北京网际思安科技有限公司麦赛邮件安全实验室(MailSec Lab)依托于网际思安过去12年积累的邮件威胁数据,汇集了一批10+工作经验的行业专家,专注于新型邮件威胁的调研,和下一代邮件安全技术的创新性研究。在过去十多年中,MailSec Lab服务于3000+家各个行业领域的典范客户,获得客户的广泛赞誉。与此同时,实验室积极与国际和国内知名信息安全厂商合作,广泛开展威胁情报互换、共同研究等合作,构建共同防御的威胁防护体系。

如若转载,请注明原文地址