Threads 挖小蓝鸟墙脚第一天,Mastodon 修了几个洞

马斯克买了小蓝鸟之后似乎有从神坛跌落的迹象,原来天才钢铁侠也有乱拍脑袋的时候。一些用户陆陆续续开始出走各种 Mastodon 实例。最近的骚操作更多。禁游客查看就算了,登录用户也限流。每天可以刷的内容 2023-7-7 07:17:42 Author: 非尝咸鱼贩(查看原文) 阅读量:30 收藏

马斯克买了小蓝鸟之后似乎有从神坛跌落的迹象,原来天才钢铁侠也有乱拍脑袋的时候。一些用户陆陆续续开始出走各种 Mastodon 实例。最近的骚操作更多。禁游客查看就算了,登录用户也限流。每天可以刷的内容 2023-7-7 07:17:42 Author: 非尝咸鱼贩(查看原文) 阅读量:30 收藏

| 标题 | 严重性 |

| Verified profile links can be formatted in a misleading way | Moderate |

| Denial of Service through slow HTTP responses | High |

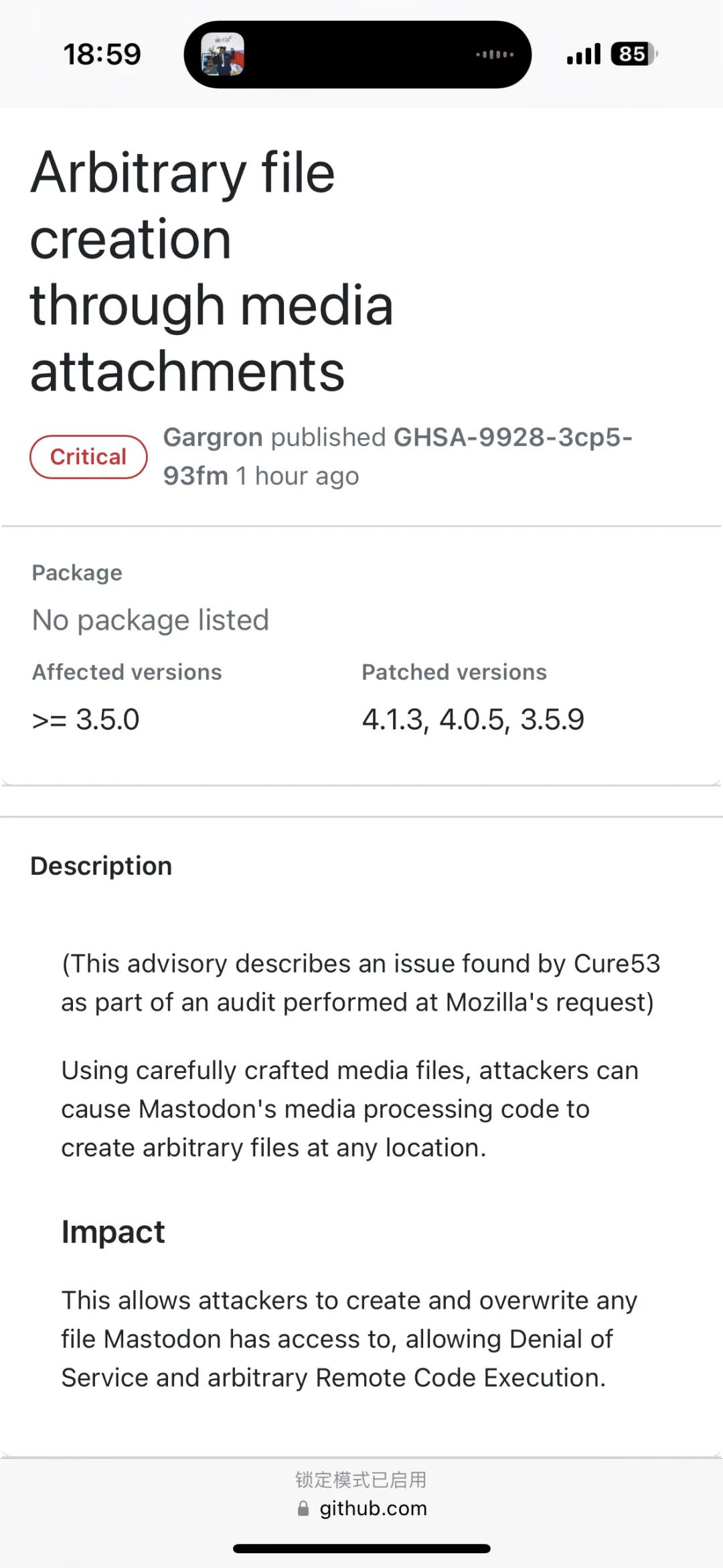

| Arbitrary file creation through media attachments | Critical |

| XSS through oEmbed preview cards | Critical |

不过这官方也太实诚,补丁刚提交上来就发公告了,还很精确地定位到具体的提交记录。

https://github.com/mastodon/mastodon/security/advisories/GHSA-9928-3cp5-93fm

这玩意儿是 Ruby on Rails 写的,表示看不懂。

猜测跟 Ruby 代码没有直接关系。而是上传的附件伪装成图片,调用 ImageMagick 转码时触发了某种特殊格式的特性。补丁在配置文件里禁用了除图片之外的编解码器,所以具体是哪个格式不清楚。首先排除前阵子 PNG 格式的任意文件读取(CVE-2022-44268),然后 PostScript 有很大嫌疑。

而且按照我浅薄的 Web 知识,RoR 的部署方式应该不是 php 那种能写个 webshell 就搞定的。即使实现了任意路径任意内容的写入,应该还需要结合一些其他的特性或者技巧来加载代码。

这时候我又翻了下放师傅之前国际快递送来的书的目录,倒是没看到直接讲 Ruby on Rails 的。Vulhub 上也只看到一个关于目录穿越的演示环境。这个框架在国内似乎没有别的技术栈流行,历史漏洞也不多。纯研究目的分析利用的话,说不定可以从其他语言的案例找找灵感呢?

看,这广告是不是植入得毫无痕迹。

另一个标记为严重的漏洞是一个前台 xss。这个补丁就比较好猜到 payload 了,用的 iframe。

不过我有点搞不清楚。iframe 本身有一定程度的隔离,不知道这个效果如何?难道只是 parent 重定向到钓鱼网站?又或者是 postMessage 触发一些接口?

今天的营销号就水到这里。

文章来源: http://mp.weixin.qq.com/s?__biz=Mzk0NDE3MTkzNQ==&mid=2247484907&idx=1&sn=1f82fbe03001b762df74109476a41574&chksm=c329fb1bf45e720d11628baf044e755ceb874e08912b2af5f92c94c9b55652d0a4ef11d3be5e#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh