声明:该篇文章仅供学习网络安全技术参考研究使用,请勿使用相关技术做违法操作。本公众号的技术文章可以转载,能被更多人认可本文的创作内容属实荣幸之至,请在转载时标明转载来源即可.也欢迎对文章中出现的不足和错误进行批评指正!

实战打靶系列第 29 篇文章

难度一般

靶机地址:https://www.vulnhub.com/entry/sunset-dawn,341/

信息收集

arp-scan -l

nmap -p- 10.0.2.20

nmap -p80,139,445,3306 -A 10.0.2.20

web渗透

扫描发现

logs目录三个不能访问

不过 management.log 可以

在这里我发现了些有意思的文件

product-control

web-control

隔一分钟就会执行一次

在本地

然后上传上去

然后连接

提权

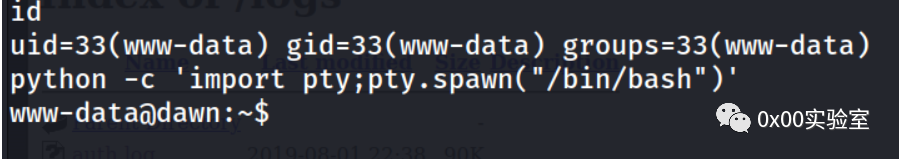

先python升级下bash

python -c 'import pty;pty.spawn("/bin/bash")'

直接上LinEnum

发现suid文件

/usr/bin/zsh

然后发现貌似还有一些文件

查看ganimedes的.bash_history

发现密码

拿到root权限

文章来源: http://mp.weixin.qq.com/s?__biz=Mzg5MDY2MTUyMA==&mid=2247491461&idx=1&sn=6761e37d6c964e48b327fc04cda7dfc6&chksm=cfd8607af8afe96caafc5958b1e2f4fd6d16ee3e0e011bcd9ae9cacfbafb0c8791e73e24e8f8#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh