安芯网盾专家揭秘肚脑虫APT组织最新网络攻击活动

日期:2023年06月30日 阅:57

肚脑虫Donot(APT-C-35)是疑似具有印度背景的APT组织。其攻击活动主要针对南亚地区国家,如巴基斯坦、克什米尔、斯里兰卡等的政府机构,以窃取敏感信息为主要目的,进行网络间谍活动。

一、事件背景

近期,安芯网盾内存安全产品安芯神甲发现多起针对银行、电力等重要关基行业单位的钓鱼邮件攻击活动,安芯网盾安全专家对监控到的恶意样本进行详细分析后,发现存在疑似Donot组织正在以国内关键信息基础设施企业为目标,发起新一轮的网络钓鱼攻击活动。

本次攻击初始方式以钓鱼邮件为主,该团伙在邮件附件中投递了带有漏洞的文档进行攻击。监控到的邮件附件多为压缩包格式,压缩包内部包含一个doc后缀的文档。该文档执行后会触发Office公式编辑器漏洞以执行内嵌的恶意代码,进而下载二阶段攻击载荷到用户电脑,完成数据窃密、远控攻击的目的。该团伙一个特点是喜欢使用商业化RAT木马作为攻击载荷,如LokiBot、AgentTelsa。

2023年5月,该攻击组织攻击活动逐渐频繁,并对远控服务器进行了升级,开始大规模进行钓鱼攻击。

二、攻击活动监测时间轴

1、2023年5月上旬,捕获第一批恶意样本。

安芯网盾内存安全产品发现一个名为Payment Transfer Request.doc的恶意文档,该样本特征信息如下:

| 文件MD5 | dc566b1ea8709d61642c3641d1109708 |

| 文件 SHA256 | f22f0f42d468f65578d438395e6c9bd9505e086761471b4ef45ee7779b4595f9 |

| 样本名字 | Payment Transfer Request.doc |

| 文件类型 | RTF文档 |

2、2023年5月底,捕获第二批恶意样本。

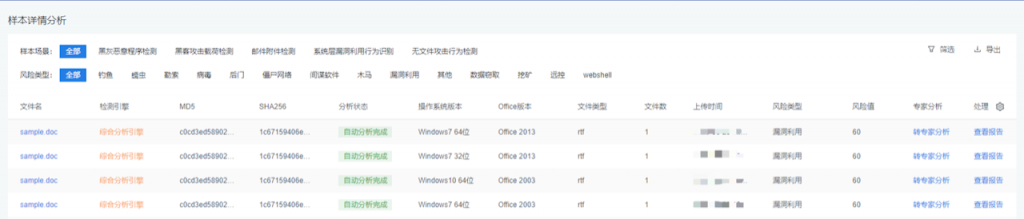

安芯网盾内存安全产品安芯神甲在多个客户安全巡检中,多次发现命名为Shipment+Document+BL,INV+and+packing+list.rar 的压缩文件,压缩文件内包含 sample.doc 文档,提取该样本特征信息如下:

| 文件MD5 | c0cd3ed58902fe2a55454b8f550745b3 |

| 文件 SHA256 | 1c67159406e3a096d7745b83d5a1021a3bfba7295a96a8cc695b10cc2fc21751 |

| 样本名字 | sample.doc |

| 文件类型 | Rtf文档 |

安芯神甲系统样本行为检测引擎模块告警截图如下:

3、2023年6月中旬,捕获第三批恶意样本。

安芯网盾发现了第三批恶意样本,其名称均为Dannebrogskors.doc,经过分析其下载第二阶段载荷的C&C地址和5月底发现第二批样本C&C地址完全一致。

三、攻击手法剖析

1、手法概述

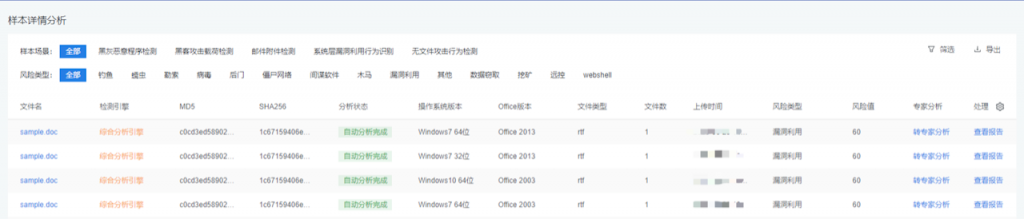

通过安芯网盾安全专家分析,该团伙近期攻击手法分为两种模式:

其一是通过直接下发LokiBot RAT的方式进行攻击。

其二是在6月16号捕获到的样本中,分析发现其下发的二阶段载荷有所变化,将LokiBot RAT的程序打包为了一个NSIS格式的安装程序,加强了免杀能力。

具体执行流程如下图所示:

2、原理分析

依据几个批次捕获样本名称可以猜测钓鱼方式主要和货物提单、发票和装箱清单相关。内部大多包含一个名为sample.doc的RTF文档,该文档会利用公式编辑器漏洞CVE-2018-0802执行恶意行为。sample.doc文档执行后,会利用公式编辑器漏洞执行恶意shellcode,链接到远程C&C:194.180.48.59 下载后续的攻击载荷到本地并执行。其完整进程链如下所示:

该样本下载到的恶意载荷是一个C#编写的.Net程序,其信息如下:

| 文件MD5 | c01f281052c2455c4736871be5731f8f |

| 文件SHA256 | e9104c6f82a1b8c52bb881161440b8b1a8e3bf358cd60672dbfc14a2bc12518d |

| 样本名字 | hussanoalypry43895543838.exe (原名XGYAD.exe) |

| 文件类型 | 32位.Net程序 |

另外通过关联分析发现,该C&C地址是攻击团伙新升级的地址,近期攻击都是用其进行载荷下发,捕获到的下发NSIS程序的C&C地址同样也是194.180.48.59,下载到的NSIS格式样本信息如下:

| 文件MD5 | 1ab538318732f7e72a5496e904cab2b9 |

| 文件SHA256 | 8c5c7568f757a9b157cbfbdcbfb31f863a7d345643f821fdb22b712f3c3429ae |

| 样本名字 | seceuropantovnb58.exe |

| 文件类型 | 32位NSIS格式程序 |

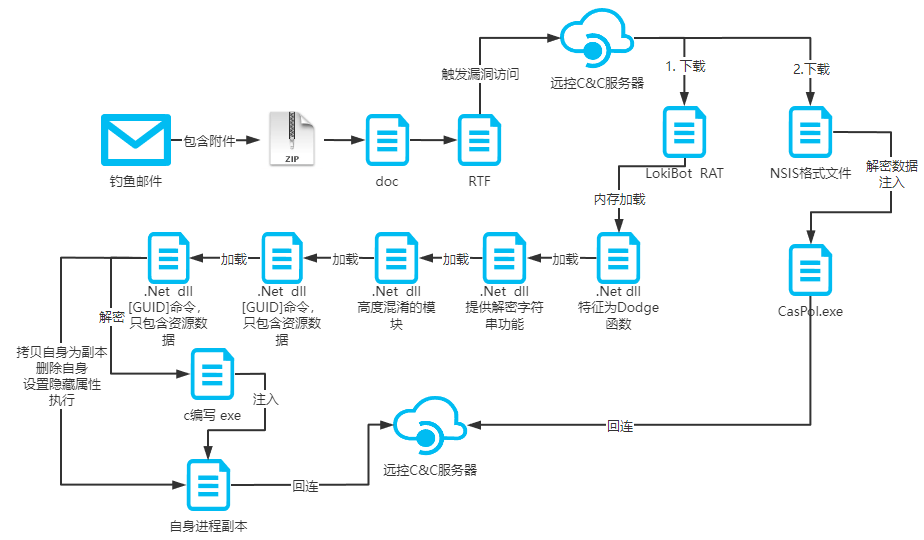

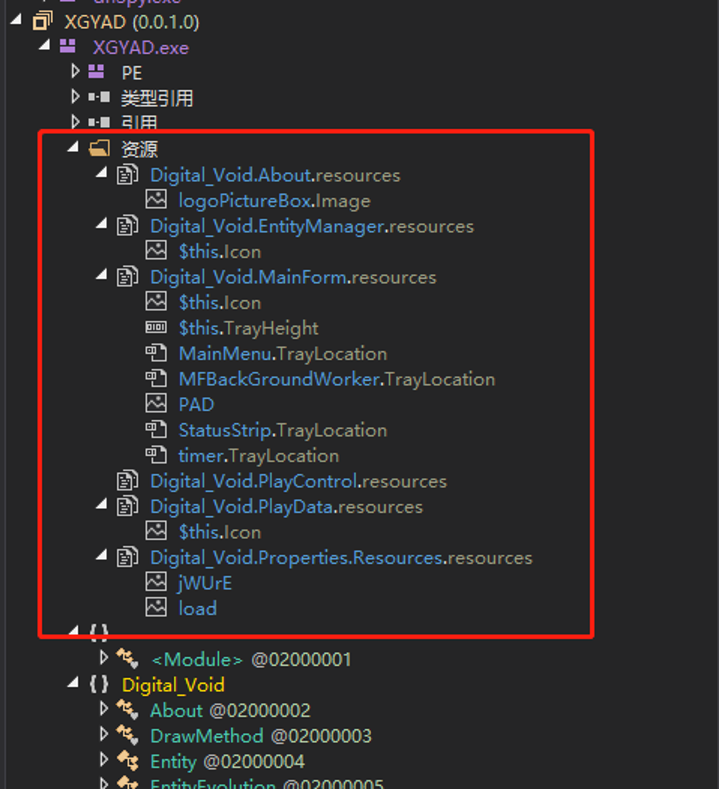

此外,通过对该样本的资源构造方式和代码执行手法来进一步分析,可以确认该样本家族为LokiBot,这是一款具备信息窃取和后门远控功能的恶意RAT软件。于2015年5月3号开始被制作者发售,至今仍处于频繁活跃状态 ,具备从被感染系统上收集凭据的功能,以插件形式支持,目前支持一百多个常用软件工具的数据窃取,包括最广泛使用的 Web 浏览器、FTP、电子邮件客户端等。同时还提供基础的后门远控、键盘监控、屏幕截图等功能。样本包含的资源文件如下图所示,这些资源是加密的恶意代码,会被加密加载到内存中执行:

首先从PAD资源中解密出的第一个内存加载dll,名为Bad.dll,该样本信息如下:

| 文件MD5 | fb6c5da2b3c88fc4eaa8c8f2fbb38808 |

| 文件SHA256 | 2e7102f67674804c1f8f14ddb38ced9fd4e5a0881d47ddf54f7216b78296af77 |

| 样本名字 | Bad.dll |

| 文件类型 | 32位.Net程序 |

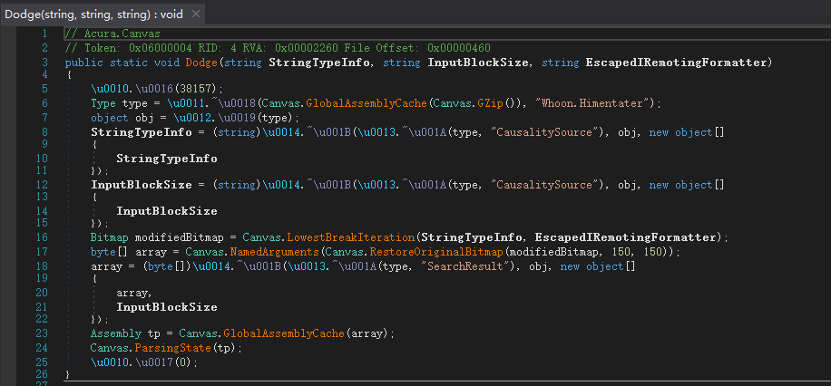

Bad.dll样本具备明显的LokiBot RAT特征,包括类Canvas下所有函数名称,入口函数Canvas.Dodge的代码结构、资源存储方式、代码混淆手法等:

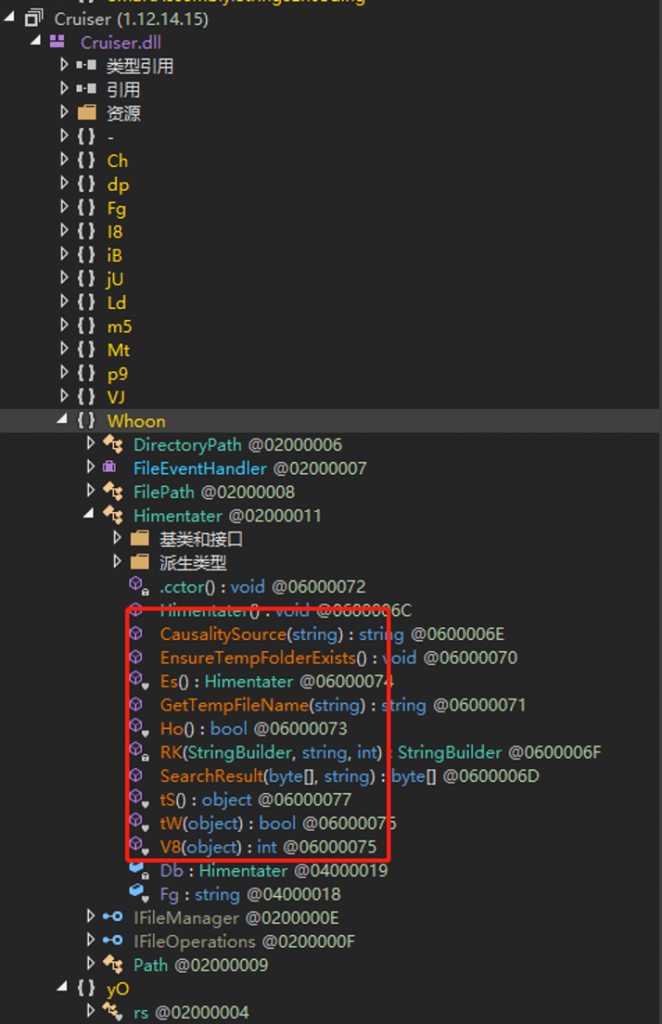

之后,还会依次解密并加载到内存中执行4个可执行程序文件,本次攻击中他们名称依次为:Cruiser.dll、Regive.dll、c35b9b85-8a1c-4f06-917d-9abf1447d610.dll、LdYMxJbB.exe。其中Cruiser.dll是提供解密字符串功能的工具模块,代码特征如下:

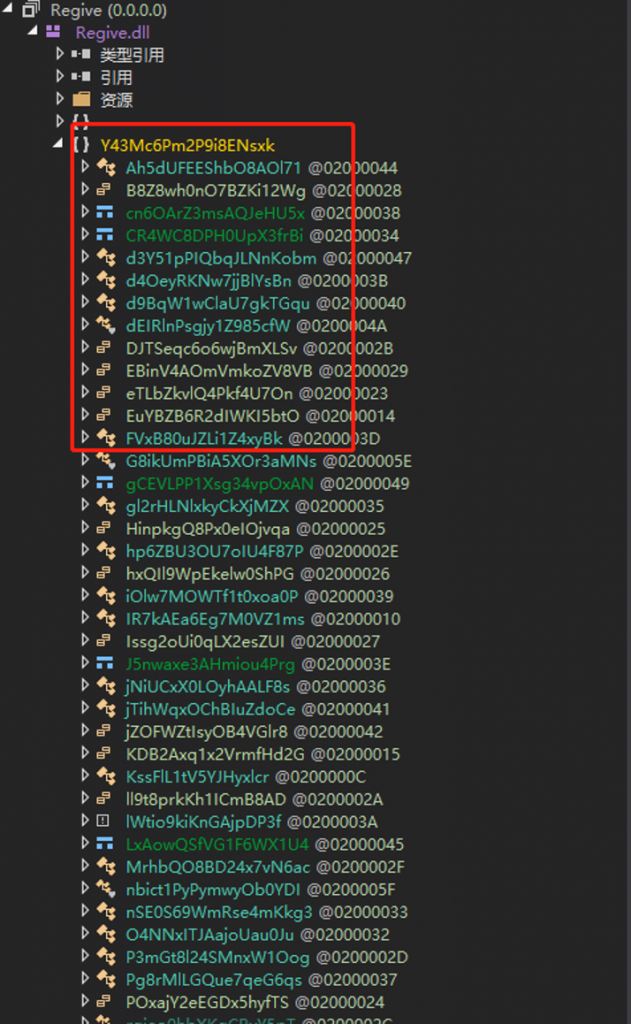

Regive.dll是高度混淆的模块,用于解密后续资源模块c35b9b85-8a1c-4f06-917d-9abf1447d610.dll和注入自身副本进程的模块LdYMxJbB.exe。其代码特征如下:

最终会将最初的母体进程拷贝到AppData\Roaming\8DDDF4\下、设置隐藏属性并执行,接着将LdYMxJbB.exe注入副本进程,完成远控后门建立,信息窃取功能。

四、归属研判

经过分析,发现该攻击团伙在2022年年底到2023年5月上旬,主要采用208.67.105.179 地址来下载LokiBot RAT。利用208.67.105.148地址进行LokiBot RAT进行远控和数据上传。

在2023年5月下旬,攻击组织对其远控平台进行升级,改用 194.180.48.59和161.35.102.56进行程序下载和远程控制。

而其最新利用的两个外连地址因其特征较新,互联网上留存的痕迹很少,而其在2023年上半年频繁使用的两个外连地址,发现其曾经关联过域名地址为galvaltd.buzz的恶意域名,其提供解析的时间较长,一直使用到2023年4月7日。

通过第三方情报平台查询情况如下:

继续利用第三方威胁情报平台查询galvltd.buzz域名信息,发现APT组织“肚脑虫”曾使用过该域名信息,查询结果如下:

五、复盘总结

综上,我们认为捕获的三波网络钓鱼攻击行为是恶意组织有组织、有预谋的利用LokiBot RAT进行的新一波钓鱼邮件攻击活动,基于多方情报,以及本次我们捕获的攻击行动中相关TTPs特征,进一步证明此次攻击活动是肚脑虫组织发起的,该攻击组织在5月下旬升级了其远控平台连接地址。2023年5月进入了活跃周期,提醒广大政企客户及时做好防护。

如有侵权请联系:admin#unsafe.sh