官方公众号企业安全新浪微博

FreeBuf.COM网络安全行业门户,每日发布专业的安全资讯、技术剖析。

FreeBuf+小程序

Bleeping Computer 网站消息,自 2023 年 3 月以来,一个新手机恶意软件向美国、英国、德国、奥地利和瑞士等国的网上银行客户推送 Android 银行木马 "Anatsa"。

ThreatFabric 安全研究人员一直在跟踪这项恶意软件活动,他们表示攻击者正在通过安卓官方应用商店Play Store 分发恶意软件,仅通过这种方法就已经安装了 30000 多个。

2021 年 11 月,ThreatFabric 在 Google Play 上发现了Anatsa 的“历史”活动记录,当时该木马通过模仿PDF 扫描仪、二维码扫描仪、Adobe Illustrator 应用程序和健身追踪器应用程序,成功分发安装了 30 多万次。

新的 Anatsa 银行木马运动

2023 年 3 月,在此前恶意软件传播中断六个月后,威胁攻击者发起一个新的恶意软件“营销”活动,试图引导潜在受害目标从 Google Play 下载 Anatsa 滴管应用程序。

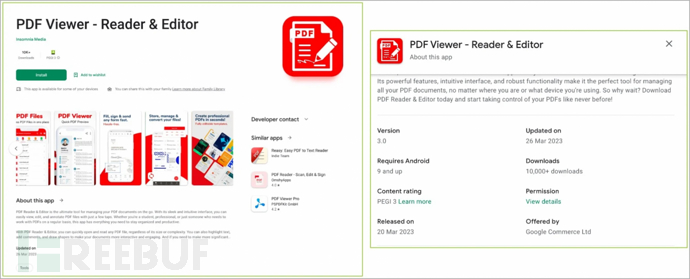

Google Play 上的恶意应用程序(ThreatFabric)

这时候的恶意应用程序属于办公/生产力类型,通过冒充 PDF 查看器、编辑器应用程序以及办公套件。值得一提的是,每当 ThreatFabric 向谷歌报告恶意应用程序并将其从商店删除时,网络攻击者就会以一个新伪装上传新的滴管应用程序,迅速回归。

目前,所有已确认的五个恶意软件滴管案例中,这些应用都是以“干净安全”的形式提交到 Google Play,后续,攻击者再用恶意代码进行更新。之所以采用这种模式,很可能是攻击者为了逃避 Google 第一次提交时严格的代码审查程序。

恶意应用程序提交时间表(ThreatFabric)

一旦有受害者目标下载恶意程序,滴管应用程序就会请求托管在 GitHub 上的外部资源,从那里下载伪装成 Adobe Illustrator 文本识别器插件的 Anatsa 有效载荷。

从 GitHub 检索到的有效载荷(ThreatFabric)

当受害者试图启动“合法”的银行应用程序时,Anatsa 则趁机通过在前台覆盖钓鱼页面以及通过键盘记录来收集银行账户凭据、信用卡详细信息、支付信息等财务信息。目前版本中,Anatsa 特洛伊木马支持针对世界各地近 600 个银行机构的金融应用程序。

Anatsa 攻击的一些美国银行(ThreatFabric)

Anatsa 通过启动银行应用程序并冒充受害者进行交易,利用窃取的信息进行欺诈,为其运营商自动化洗钱过程。ThreatFabric 进一步指出由于交易是从目标银行客户经常使用的同一设备发起,银行反欺诈系统很难检测到。

此后,被盗金额会被转换为加密货币,并通过受害者所在国的洗钱网络转出(洗钱网络将保留被盗资金一部分作为费用,其余部分将发送给攻击者)。

到保护 Android 系统的时刻了

随着 Anatsa 等恶意软件将目标逐渐扩展到许多国家,用户必须对其安卓设备上安装的应用程序格外警惕,应该避免安装来自可疑发行商的应用程序,即使这些应用程序在谷歌 Play 等经过严格审查的商店中。

此外,还要检查应用程序的评论,判断其是否存在恶意行为,尽量安装网站上知名且经常引用的应用程序,避免安装评论很少的应用程序。

文章来源:

https://www.bleepingcomputer.com/news/security/anatsa-android-trojan-now-steals-banking-info-from-users-in-us-uk/