原文标题:REPTTACK: Exploiting Cloud Schedulers to Guide Co-Location Attacks原文作者:Chongzhou Fang , Han Wan 2023-6-23 19:18:30 Author: 安全学术圈(查看原文) 阅读量:15 收藏

原文标题:REPTTACK: Exploiting Cloud Schedulers to Guide Co-Location Attacks

原文作者:Chongzhou Fang , Han Wang , Najmeh Nazari , Behnam Omidi , Avesta Sasan , Khaled N. Khasawneh , Setareh Rafatirad , Houman Homayoun

原文链接:https://arxiv.org/pdf/2110.00846.pdf

发表会议:Network and Distributed System Security (NDSS) Symposium 2022

笔记作者:[email protected]安全学术圈

笔记小编:小编@安全学术圈

1 研究概述

论文通过分析微架构攻击、侧信道攻击解释了在云上环境中要完成这些攻击的前提条件是攻击实例需要与受害实例部署在同一个物理节点上,因此,该文论提出了一种基于云调度器(cloud scheduler)的新型攻击方式——REPTTACK。实验证明,通过对云调度器的攻击,单个攻击实例可以达到50%的共置率;在异构云中,当只有5个攻击实例时,共置率可以达到80%

本文的主要工作:

确定了操纵调度器以在请求少于5个恶意实例的情况下实现与受害者实例的共存的安全风险。 在模拟场景和CloudLab集群中,设计实验模拟了在真实场景中部署应用程序的过程,以识别易受攻击的漏洞特征。 发现了在Filter-Score调度器中使用affinity特征会导致安全问题,并提出了REPTTACK攻击。结果表明,REPTTACK攻击能够使恶意用户在异类集群中获得相对较高的共置率。 提出了一种防御方法,并在仿真实验中对其进行了验证。展示了如何将随机性引入调度过程,以帮助防御微架构攻击。

2 背景知识

云调度器(Cloud Schedulers)

云调度器是一个决定如何放置用户实例和提供资源的组件。通过云调度器接收用户的放置需求,能够将用户实例分配到能够满足用户需求的物理节点。需要注意的是云调度器可以将不同的用户实例分配给同一个节点并共享可用的硬件资源。

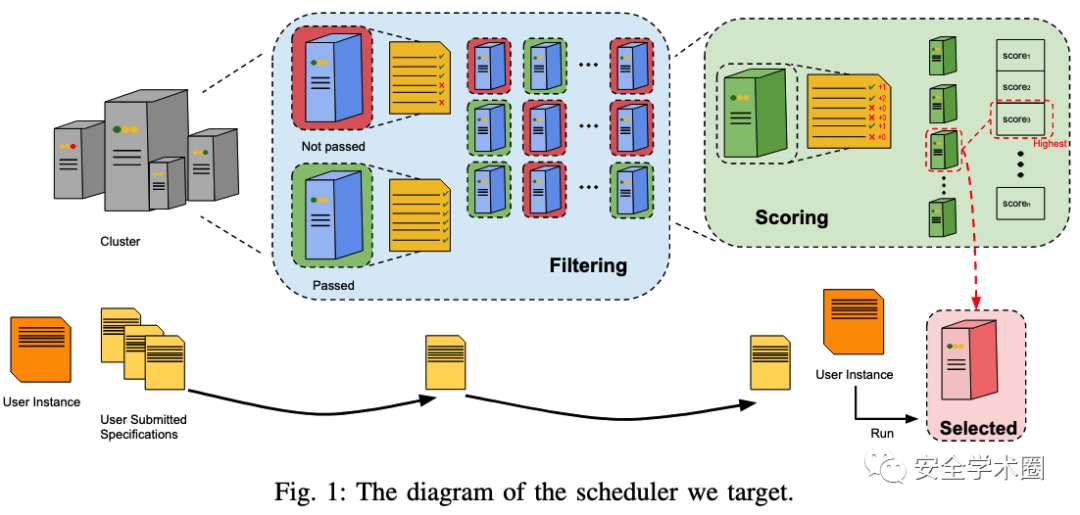

filter-score调度器

论文主要是针对filter-score云调度器进行攻击,filter-score调度器包括两个阶段:

过滤:在这一步中,调度程序排除没有(足够)所需资源或不匹配其他规范的节点。在这个阶段之后,候选列表将被传递到评分阶段。 评分:调度程序尝试在筛选步骤后的候选节点列表中找到最合适的节点。它根据节点中可用资源的数量、是否匹配用户指定的偏好对每个节点进行评分,并最终选择得分最高的节点。

微架构攻击、侧信道攻击

侧信道攻击:是计算机安全领域的一种新兴技术。侧信道攻击利用计算/操作/优化的数据依赖效应,也称为侧信道,从目标软件系统中获取密钥、密码等敏感信息。研究人员已经证明,通过利用侧信道信息,如对缓存的访问时间,信息可以从位于同一位置的应用程序中泄露出来。与传统的攻击技术相比,侧信道攻击更隐蔽,更难以防御,因为它针对的是硬件设计的弱点。 Transient execution攻击:利用微架构中的缺陷来执行本不应该发生的操作。例如,2018年提出了Meltdown攻击,该攻击利用乱序执行作为新的侧通道,使攻击者能够读取其他进程的任意物理内存地址。最近的一项类似工作,Spectre 攻击也利用分支预测来误导分支预测器并导致非法路径的执行。Spectre可以应用于更广泛的处理器。这两种攻击技术影响了广泛的处理器,因为它们针对的是投机执行,而投机执行已经在商业处理器中部署了几十年。此外,尽管提出和部署的针对瞬态执行攻击的防御措施取得了进展。但它们仍然是有限的。 Rowhammer攻击:目前的DRAM芯片被设计成物理密度更大,以增加容量和降低能耗。虽然这种设计有好处,但它利用了更小的电池,只能容纳更低的电荷,降低了噪声阈值。同时,DRAM单元之间的距离越小,会产生电磁耦合效应,这意味着读取相邻单元时,会泄漏少量电荷。Kim等人提出,一个DRAM单元的频繁读取可能导致相邻行中的位翻转,这可用于构建基于DRAM的攻击。 Faults攻击:利用计算机系统中存在的频率、电压调节机制的漏洞,在程序执行中诱发故障。例如,CLKscrew针对的是ARM设备电源管理中的漏洞。Plundervolt针对英特尔处理器中的电压缩放特性。它们都滥用这样的缺陷来诱导错误,而这些错误可以进一步用来泄露安全密钥等。

3 攻击策略

攻击者通过利用云调度器的特征,例如允许用户提交节点的附加要求和偏好以及应用程序共存列表,来影响云调度器的资源分配结果,从而将攻击实例与目标受害实例托管在同一物理节点上。攻击者通过复制目标受害用户给出的要求来增加托管到目标物理节点的概率。同时为了提高攻击实例的传播率,还利用了anti-affinity特性将所有攻击实例进行传播。,以提高攻击实例与受害实例的共址率。

具体的攻击过程如下:

首先,攻击者尝试检查filter-score云调度器的文档,查看云调度器的提交需求,并识别类似于affinity的特征。 然后,假设攻击者拥有足够多的关于受害实例的信息,用来确定受害实例提交的资源偏好需求。 其次,攻击者像云调度器提交与受害实例相同的偏好需求,并将资源需求限制在发出攻击所需的最小数量。(这样能够保证资源竞争可以减少到最低水平)。 最后,攻击者利用anti-affinityf特性将所有攻击实例分散在不同机器上。

4 实验效果

在集群环境的实验中,随着攻击者提供的需求清单与受害实例的清单相似性增加,以达到更相似的亲和力特征,共定位率会增加。通过只发出单个攻击实例,托管率可以达到高达 60%。随着攻击者发起的攻击实例数量的增加,攻击实例所能达到的共址率有了显著的提高。然而,在攻击实例的数量达到一定值时,增加攻击实例的数量不再为托管率提供明显的增益。

5 个人思考

本文提出的REPTTACK攻击,利用用户提交节点的附加要求和偏好以及应用程序共存列表来影响目标云调度器(fitler-score)的资源分配策略十分新颖,通过利用affinityf/anti-affinityf特征就能够提高攻击实例与受害实例的共址率,并且实现攻击实例在云服务器上的传播。 本文中假设攻击者有关于受害者的信息,因此可以通过猜测或直接引用他们拥有的信息来生成相关的规范,可能在实际的云环境中实现REPTTACK的效果并不佳。

论文团队信息

Houman Homayoun教授领导的The Accelerated, Secure, and Energy-Efficient Computing Lab (ASEEC)小组在大数据计算、硬件安全与信任、机器学习分析的硬件加速器、异构架构设计、开发新兴大数据应用的节能算法、加速大数据计算、大数据新兴内存技术以及将应用映射到异构架构等领域进行研究。

安全学术圈招募队友-ing

有兴趣加入学术圈的请联系 secdr#qq.com

如有侵权请联系:admin#unsafe.sh