场景:己经拿到了一个webshell,但是无法正常执行命令(和disable_function的结果一样,但是拦截的东西不同),因为被360安全大脑的主动防御拦截了。

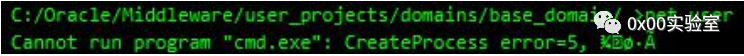

如下所示:

单单执行敏感命令这层可以用冰蝎来过

正常在命令执行板块是无法执行成功的

这里用他的虚拟终端来做

原理我猜测是他自己传了一个 cmd 上去,然后执行,具体没有细看。

在这里执行可以成功回显

这里尝试 cs 上线,首先切到 cs 传马的目录下

这个 test1.exe 是我传的,当然,马本身需要做免杀处理。

然后尝试直接执行

依然会被拦截

这里可以判断 360 是 hook 了底层还是只是检查是否外部执行 cmd 然后拉取 exe 文件,因此这里可以去实验的机器上直接执行该 exe 文件,发现能够成功上线

那么这里冰蝎尝试利用 bat 执行上线,发现被拦截

bat 拦截了,而直接执行,之前试过,也被拦截了,还有什么别的方法呢?由于目标是 java 环境,这里可以尝试利用 jsp 执行系统命令上线,具体做法是先写一个 jsp的脚本

然后放到 weblogic 的 webshell 路径下,如果找不到 webshell 可以使用文件查找命令

dir c:\ /s /b |find "fuck4.jsp"然后把 jsp 文件放到该路径下

然后在浏览器访问即可

360 没有提示,成功上线

这里的思路可以推广,什么环境用什么东西调用系统命令想办法执行即可,总之得绕个弯子

文章来源:https://github.com/biggerduck/RedTeamNotes-仅供学习安全技术研究使用 勿用于违法用途

文章来源: http://mp.weixin.qq.com/s?__biz=Mzg5MDY2MTUyMA==&mid=2247490718&idx=1&sn=86c12f6554ea0b6568d5d49ca814d4ec&chksm=cfd86361f8afea77f0b1f13e54fe38dc3e7ae1b3dff4847e0f6c99967e2d7e6890f71f9021d6#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh