read file error: read notes: is a directory 2023-6-14 09:38:22 Author: Ots安全(查看原文) 阅读量:23 收藏

在当今的数字时代,保护数据库的重要性怎么强调都不为过。随着越来越多的全球企业和组织依赖 DBMS 系统来存储大量敏感信息,针对性攻击和数据泄露的风险不断增加。因此,监控和发现新攻击者及其(通常是独一无二的)攻击技术和方法的重要性至关重要。

在下一篇文章中,我们将深入研究与数据库攻击相关的一般模式和趋势,这些模式和趋势已在全球不同地区被观察到。我们的团队依靠从战略性分布在全球的蜜罐传感器中提取的数据来深入了解这些趋势。这个传感器网络帮助我们识别出针对全球不同数据库类型的攻击在频率、强度和性质方面的某些不成比例。

一个有趣的发现是,某些数据库比其他数据库更频繁地遭受凭据暴力攻击。在这些暴力攻击中,僵尸网络反复尝试不同的用户名和密码组合以获得未经授权的访问,在某些特定数据库中表现出更高的流行率。

最后,我们将讨论我们在本次研究中收集的属性中发现的有趣相关性。有时,这些相关性非常有洞察力,使我们能够更深入地了解数据库攻击的特征。这些发现及其影响将在本文的后续部分中详细介绍。我们希望这一探索能够揭示全球网络威胁不断演变的格局。

全球蜜罐计划

对于数据库,蜜罐可以成为识别和分析潜在威胁的强大工具。为了更好地了解全球范围内的攻击,Trustwave 在全球多个国家部署了一个蜜罐网络。通过以这种方式分发蜜罐,我们可以收集一组关于攻击者及其僵尸网络使用的方法和技术的可靠信息,从而全面了解当前的数据库威胁态势。我们决定专注于获得全局视图,因此我们使用了低交互蜜罐 (LIH) 软件;换句话说,我们收集了登录尝试以及有关登录过程的数据。

2022 年 12 月初,我们在世界主要地区放置了传感器(蜜罐服务器),重点是中欧和与之相关的紧张局势:俄罗斯、乌克兰、波兰、英国、中国和美国。以这种方式传播的传感器(蜜罐服务器)使我们能够检测和分析可能特定于特定地区或国家的攻击,这对于识别和缓解独特的区域威胁很有用。

在这篇文章中,描述的数据来自四个月的时间段,从 2022 年 12 月开始。

图片 01 – 传感器位置

数据库

我们选择了九种流行的数据库系统:MS SQL Server (MSSQL)、MySQL、Redis、MongoDB、PostgreSQL、Oracle DB、IBM DB2 (Unix/Win)、Cassandra 和 Couchbase。“数据库服务器”正在侦听它们的默认 TCP 端口。

图片 02 – 登录尝试

很快就清楚了,MSSQL 的活跃度已经远远高于其他数据库。比例失调如此之大(>93% - 图 02),有时很难将其与其他 DBMS 进行比较。出于这个原因,我们启动了另一个研究项目来仔细研究将于本月晚些时候发布的 MSSQL 攻击的超高活动性。

隐藏在 MySQL 下的值应该被理解为与 MariaDB、Percona for MySQL 和其他协议基于 MySQL 标准的 DBMS 风格一起登录尝试的总和。

传感器网

其中一个目标是确定针对特定国家/地区的攻击,而不是针对特定服务器的攻击——出现了将传感器加倍的想法。我们在每个国家/地区放置了两个传感器,其国家/地区范围 IP 地址与第一个传感器尽可能远,以消除重叠。换句话说,目标是避免出现两个相似的 IP 八位字节的情况,例如一个国家的 xxx99 和 xxx100(实现起来有点棘手)。作为这项努力的结果,我们可以区分随机攻击和有针对性的攻击,也可以更多地了解这些攻击的性质。

图 03 – 每个传感器的登录尝试

攻击强度

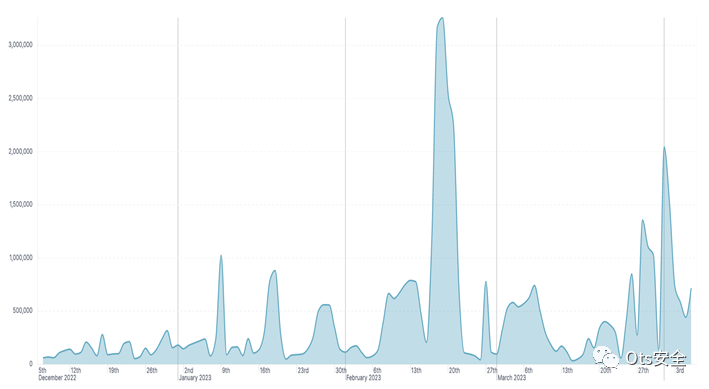

下面的直方图(图 04)显示了针对所有传感器的攻击频率和强度,它们随时间变化。下图(图 05)显示了研究期间捕获的唯一 IP 地址的数量。

图 04 – 针对所有数据库的攻击直方图

直方图是所有侦听数据库端口上所有登录尝试(暴力)的总和。正如我们将在本文后面了解到的那样,可见的峰值是 MSSQL 攻击。与 MSSQL 值相比,其他攻击小到几乎无法察觉(图 07)。

图 05 – 独特 IP 的直方图

在项目运营初期,传入的数据已经带来了一些惊喜。其中之一是传感器之间的攻击不成比例。从下方看,攻击者显然被英国传感器所吸引。

图 06 – 每个国家的攻击(传感器平衡)

重复传感器的方法如上所示(图 06)。可以看出,数字按特定顺序排列。对一个国家的攻击强度在每对传感器上都是相似的。这证实了大多数攻击是故意针对特定国家(国家 IP 范围)进行的,攻击不是全球随机的,并且 - 在这种情况下 - 攻击者对闯入任何地方不感兴趣(即,为了扩展他们的僵尸网络)。

威胁和观察

经过四个月的观察,事实证明,针对各个数据库发起的攻击强度差异很大。

图 07 – 所有 DB 的攻击直方图

如前所述,针对 MSSQL 的攻击占所有攻击活动的 93% 以上。如下图所示,其中删除了 MSSQL,许多其他细节变得清晰。

图 08 – 数据库攻击直方图 [不包括 MSSQL]

个别攻击非常明显 - 特征峰告诉我们攻击的强度、频率和持续时间。12 月和 1 月是一个相当平静的时期(图 09)。这些事实可能表明攻击是手动进行的,机器人等待来自 C&C 操作员的命令和目标。

图 09 – 月度攻击强度

应该注意的是,传感器在正式开始日 2022 年 12 月 6 日之前几周就已经全部设置好并开始运行。因此,不应将 12 月跟踪到的低水平攻击视为蜜罐的“启动期” (图09)。

仅次于 MySQL 的第二大受攻击数据库是 Redis——这有点出乎意料。查看登录尝试次数并比较这些数据库的最高峰值:~150.000(对于 MySQL 和 Redis)到 >3.000.000(对于 MSSQL)是一个巨大的不成比例。

图 10 - 每个国家的攻击直方图

尽管英国总体上遭受的攻击次数最多,但乌克兰在 2 月 19 日左右经历了最严重的暴力攻击,并创下了强度记录。这种特殊的攻击仅由 5 个 IP 地址进行(图 13 和 14)。

微软数据库

针对 MSSQL 实例的攻击非常激烈。据 Shodan 称,互联网上有超过 450,000 个 MSSQL 实例可用,其中超过 133,000 个实例位于中国。

最有针对性的国家如下所示(图 11)。双传感器证实了这一点——僵尸网络针对特定国家或世界区域的 IP 范围,而不是整个 IP 范围。毫无疑问,英国和中国是许多行业和公司的全球通信“枢纽”的一部分——或许我们可以在这里为如此激烈的攻击寻找一些理由。另一方面,乌克兰和俄罗斯的传感器也经历了非常艰难的时期,得分相似。

图 11 – 每个国家/地区的 MSSQL 攻击(传感器平衡)

图 12 – 每个国家/地区的 MSSQL 攻击

查看图 10,我们可以清楚地看到 2 月 19 日左右发生的攻击高峰。下表显示了那几天(+/- 2 天)内记录的 IP 地址。

图 13 – IP 地址

我们可以轻松区分五个具有相似(大)分数的地址:62.210.122.59、195.154.171.87、62.210.99.221、62.210.206.207、62.210.207.39。所有这些地址都位于法国,并且在 VirusTotal(即得分的 3/89)或 otx.alienvault.com 等流行的信誉服务中几乎没有被标记为恶意。

图 14 – 针对所有数据库的 5 个选定 IP 地址活动

该 IP 组的运营区域有限且非常有选择性。毫无疑问,将这组地址与其他地址区分开来的一个有趣事实是,我们只观察过几次,再也没有观察过!这些地址背后的组织似乎有选择地、谨慎地使用它们。与此同时,其他IP地址也在持续运行,强度随机,但始终“在附近”。

图 15 - 暴力破解的用户名

毫不奇怪,用户名“sa”是主要测试帐户。除了针对密码的字典攻击外,还有许多针对用户名的攻击。上表对此进行了说明(图 15)。因此,我们记录了 2,100 多个在 MSSQL 攻击中测试的不同用户名。

MySQL

正如 Shodan 报道的那样,可用的 MySQL 实例现在已经达到了 360 万以上(很多!)。

该项目的目标之一是验证 MySQL 攻击中的僵尸网络活动。两年前我们详细研究了 MySQL,并在 SpiderLabs 博客上描述了调查结果,所以今天我们寻找与之前研究相比记录的一般偏差和变化。但是,正如收集的数据所表明的那样,MySQL 仍然是一个非常有吸引力的坏人的目标。

在这种情况下,针对单个传感器的攻击强度与 MSSQL 存在显着差异。

图 16 – 每个国家/地区的 MySQL 攻击(传感器平衡)

单个 UK_01 传感器首当其冲受到攻击,而 MySQL 的 UK_02 传感器并未受到如此严重的攻击。出于未知原因,传感器 UK_01 引起了坏人的注意。其他传感器的情况不同。对他们的攻击相当懒惰,没有发生任何引人注目的事件。

图 17 - 暴力破解的用户名

与 MSSQL 和“sa”帐户不同的是 MySQL。除了领先的“根”帐户外,暴力攻击还涉及其他选项,并使用许多流行的用户名进行。上表列出了攻击中使用的用户。

图 18 – 每个国家/地区的 MySQL 攻击

Redis

tcp/6379 端口上记录的高攻击活动并不令人意外。Redis 是一个相对年轻的数据库(于 2009 年推出),但它正变得越来越流行——在攻击者中也是如此。根据 Shodan 的说法,目前呈现的 Redis 实例在 270k 以上,而开放端口 6379/tcp 的实例在 600k 以上。难怪这个数据库对攻击者越来越有吸引力。

图 19 – 每个国家的 Redis 攻击(传感器平衡)

图 20 – 每个国家的 Redis 攻击

英国再次成为对攻击者最具吸引力的地区,其次是俄罗斯。在其他国家/地区,对 Redis 实例的攻击不太流行(但威胁存在!)。

其他数据库

我们还监控了其他数据库的登录尝试。虽然我们没有在这里详细讨论它们,但我们确实获得了有关它们的宝贵信息。

尽管威胁参与者对其他解决方案的兴趣较低,但值得记住的是,它们仍然是可能的目标,因此正确保护它们免受入侵者攻击非常重要。

图 21 – 其他数据库 B/F 攻击

研究总结

在这项研究中,我们的主要目标是在全球范围内监控数据库威胁,对其进行描述,并确定未来研究的潜在领域。我们的方法涉及在九种不同类型的数据库中部署低交互蜜罐 (LIH),尽管它们的功能有限,但提供了大量有价值的见解。

并非所有数据库都受到类似强度的攻击。有些,如 MSSQL 或 MySQL,未经授权的访问尝试比 Oracle 或 IBM DB2 多。这可能有很多原因,例如它们持有的数据类型、它们是否符合公司或政府标准、它们有多普遍,或者攻击者是否知道他们可以利用的任何弱点。

我们的研究表明,我们需要非常重视数据库安全。这意味着使用强而独特的密码和不寻常的用户名,使用强而安全的身份验证,禁用默认帐户并启用 MFA。密切关注谁在尝试访问系统以及使用哪些权限、更新软件、经常进行安全审计等等!

研究还表明,我们需要继续研究这一领域,以领先于威胁。防范网络威胁是一项持续的工作,我们需要保持警惕并继续努力提高数据库安全性。这就是数据库漏洞扫描器(例如 Trustwave AppDetectivePro 或 DbProtect)的卓越实用性发挥作用的地方。

在本文的上下文中,我们想强调为什么这些强大的工具不仅是可有可无的工具,而且是每个存储数据的地方的必备工具。例如,他们确保您的数据库符合 DISA-STIG、CIS、GDPR、HIPAA 或 PCI-DSS 等数据保护法规,从而避免潜在的违规处罚。它们还可以作为有效的报告和审计工具,帮助评估风险、规划安全投资和展示尽职调查。漏洞扫描器可以帮助防止数据泄露,防止内部威胁,并且是网络安全最佳实践的一部分。

我们从这项研究中获得的信息可以指导未来的研究,帮助我们更好地了解威胁并找到保护这些重要数据库系统的方法。

原文地址:

https://www.trustwave.com/en-us/resources/blogs/spiderlabs-blog/honeypot-recon-global-database-threat-landscape/

如有侵权请联系:admin#unsafe.sh