由于微信公众号推送机制改变了,快来星标不再迷路,谢谢大家!文中涉及漏洞均以提交至相关漏洞平台,禁止打再次复现主意本文章完全是为了分享一个快速打法,不喜勿喷,感谢大佬们的指正。前言某日下午,刚拖完地,微 2023-6-10 23:33:11 Author: 渗透安全团队(查看原文) 阅读量:37 收藏

由于微信公众号推送机制改变了,快来星标不再迷路,谢谢大家!

本文章完全是为了分享一个快速打法,不喜勿喷,感谢大佬们的指正。

前言

某日下午,刚拖完地,微信一直叮叮响。原来是有师傅送资产来了,

他说他看了我很多公众号文章,问我为什么我写的语法找不到几个站点,说是不是语法的问题。他说找了一半天就找到几个站。

好小子,来找茬是吧!

这里就在跟大家分享一些思路。

前面我们说到了有“登录”“注册”,发散一下思维,还可以有“忘记密码”“密码找回”“用户名登录+注册”“重置密码”等等之类的。不仅可以单个查询,也可以组合查询。

比如:

Google语法:

site : xxx.edu.cn "密码找回"||“忘记密码”||“注册”||“找回密码”等等

鹰图:

web.title="XX大学"&&web.body="忘记密码"&&web.body="注册"

web.title="XX大学"&&web.body="登录"&&web.body="找回"

fofa也是一样的只是语法的一些变化 这里就不一一举例了。

发散自己的思维,多组合搭配使用。

找“软柿子”捏就完事了

资产发现

回到最开始,师傅不是来“找茬”的,是来给我送资产来了。

来到这资产,我看见有注册,就问了师傅有没有注册账号直接发我

后面知道这玩意要审核,审核通过后才能登录进去,原地裂开

只能转战到忘记密码

漏洞复现—任意密码重置

来到忘记密码处,反手就是一个admin

确定后还真有东西出来

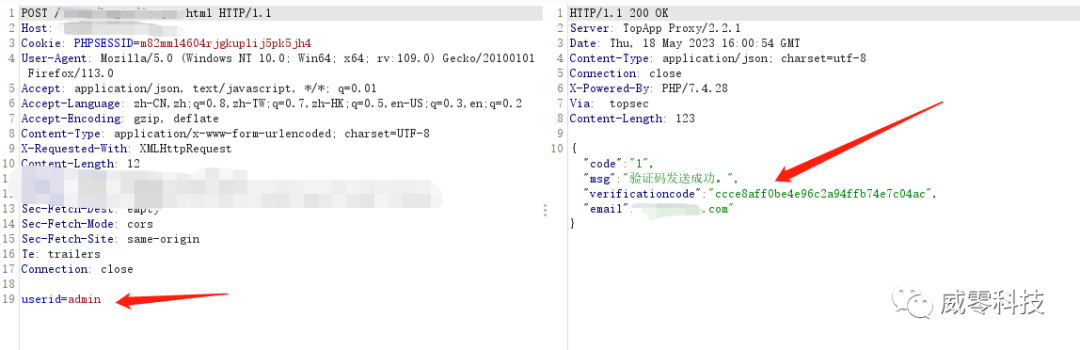

尝试用bp抓包看看能不能修改邮箱成自己的。抓包后挨个挨个卡包,放包,发现数据包里面压根就没有传递邮箱的参数

重复几次过后还以为工具的问题,正当我在自我怀疑的时候,我想到既然没有地方有修改邮箱的参数那天怎么发邮件呢?会不会响应包会有验证码呢?

随后我一边卡包一边重放,哎~~果真如此啊

“verificationcode”就是验证码,而且验证码是md5加密的,这不细心一点还直接忽略了。

成功重置密码

成功登录

挖到这里,我刚好有事情就出去了,后面就把改资产给回了之前的师傅,没过一会师傅就告诉我getshell了!

漏洞复现-任意文件上传

这小伙子入星球以来第一个洞,这激动得!

以下内容均为该小伙所提供,与作者无关(ps:要抓,就抓他)

漏洞复现一上传木马

逛了站点一圈然后发现有个我要申请,点击申请进入看看

我们回到下面箭头的文件上传功能,直接用bp抓包,然后修改后缀名进行重放---上传成功,起飞~

直接访问php木马地址,然后直接命令执行,芜湖~~~

人生第一个高危狠狠拿下。事后直接入手星球了,简直不要泰裤啦~

漏洞点三-敏感信息泄露

直接上传一个哥斯拉马,数据库弱口令,可爱捏~~

恰烂洞,跑路~~

★

欢 迎 加 入 星 球 !

代码审计+免杀+渗透学习资源+各种资料文档+各种工具+付费会员

进成员内部群

星球的最近主题和星球内部工具一些展示

加入安全交流群

关 注 有 礼

还在等什么?赶紧点击下方名片关注学习吧!

推荐阅读

如有侵权请联系:admin#unsafe.sh