导语:Hot Pixel攻击可通过检查CPU温度和电量变化来窃取数据。

Hot Pixel攻击可通过检查CPU温度和电量变化来窃取数据。

美国佐治亚理工学院、密歇根大学和德国波鸿鲁尔大学研究人员提出一种新型攻击方法——Hot Pixels,可以提取目标浏览器上展示的内容像素,并推断出浏览历史。该攻击利用了主流芯片系统(SoC)和GPU上的依赖数据的计算次数,并用来隐秘地窃取Chrome和Safari浏览器上访问过的web页面信息。

研究人员发现主流处理器都在努力实现功耗需求和高执行速率的散热限制的平衡。这会导致指向特定指令或操作的不同的行为模式。而这些行为模式可以通过软件利用内部传感器度量来实现。

映射CPU行为

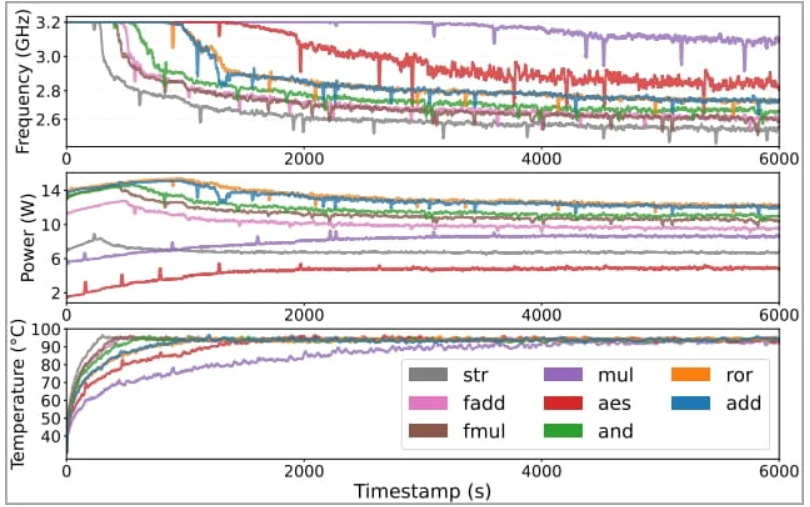

通过分析设备的频率、功耗和温度,研究人员得出结论:被动制冷的处理器可以通过功耗和频率泄露信息,而主动制冷的芯片可以通过温度和电量消耗泄露数据。

研究人员在苹果M1芯片、谷歌Pixel 6 Pro设备中的Cortex-X1 Arm芯片、OnePlus 10 Pro设备中的高通Snapdragon 8 Gen 1芯片设备上进行了实验,并成功将热消耗极限与不同的频率和电量消耗度量的工作负载进行了关联。然后,对苹果M1 和M2芯片、AMD Radeon RX 6600、Nvidia GeForce RTX 3060, 和Intel Iris Xe芯片上进行了测试。研究人员分析了不同的处理行为如何影响电量消耗、温度和频率,并使用这些数据作为基础来评估Hot Pixels攻击。

图 将苹果M1芯片响应与不同指令相结合

Hot Pixels攻击工作原理

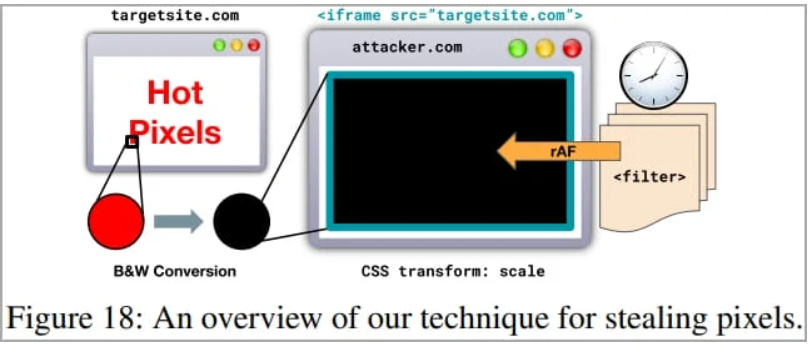

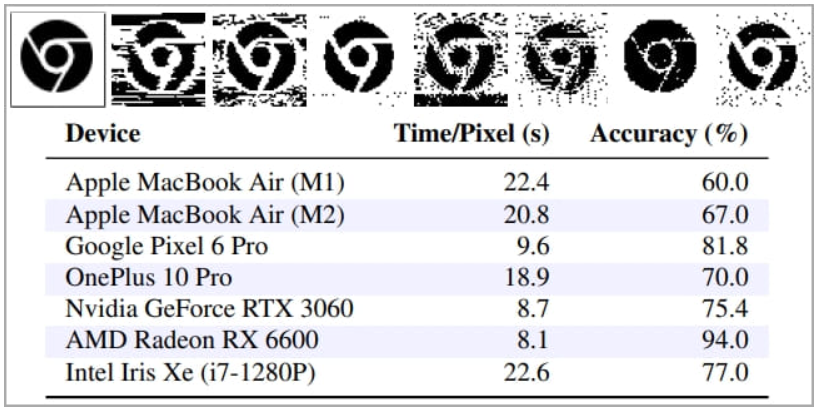

攻击使用SVG过滤器来在目标CPU和GPU上进行依赖数据的执行,然后使用JS来度量计算时间和频率以推断像素颜色。为从目标站点窃取像素点信息,研究人员在攻击者控制的页面使用了iframe元素。Iframe的内容包含关于受害者的敏感信息,这些信息是不可见的,但是可以通过SVG过滤器来进行计算并度量渲染次数。准确率在60%到94%之间,而解密每个像素点需要的时间在8.1秒到22.4秒之间。

图 工作原理

研究人员在Chrome 108和 Safari 16.2两款当时最新版本的浏览器上进行了Hot Pixels攻击的测试,全部使用默认配置。设置中限制了CPU的功耗和温度,因此目标屏幕上展示的像素点的颜色可以通过处理器的频率进行泄露。

实验表明最易泄露信息的设备是AMD Radeon RX 6600,受保护最好的设备是苹果设备。

图 提取的Pixel结果

恢复浏览器浏览历史

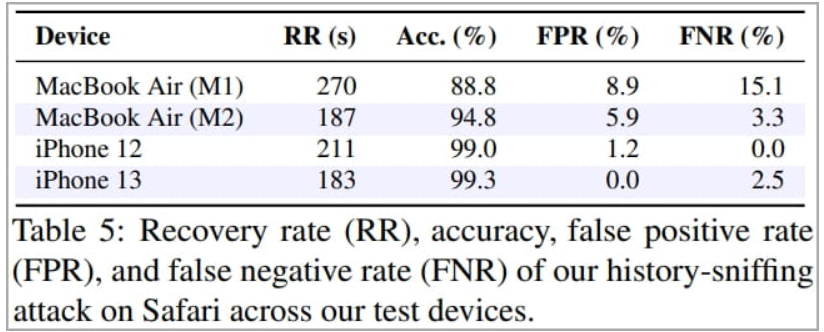

实验表明,Safari浏览器不受上述攻击的影响,因为Safari浏览器会拦截iframe 元素的cookie传输,因此iframe上加载的像素不包含任何用户数据。但研究人员发现Safari浏览器会受到Hot Pixels攻击子类型的影响,即通过嗅探用户浏览历史窃取用户隐私。

在该攻击中,需要将指向敏感页面的链接放置在攻击者控制的网站上,然后使用SVG规律技术来推断颜色。被访问的网站的超链接应该使用用户从未访问过的颜色,因此Hot Pixels攻击的思想就可以用来推断目标用户的浏览历史。

该攻击在iPhone 13手机上的准确率为99.3%,平均50个链接的信息恢复时间为183秒。

图 浏览历史恢复结果

修复措施

2023年3月,研究人员将发现通知了苹果、Nvidia、AMD、高通、Intel和谷歌。所有厂商都认可了该问题,并进行了修复。Chrome浏览器也已经试验了cookie隔离机制以防止在iframe上加载cookie。

更多参见论文Hot Pixels: Frequency, Power, and Temperature Attacks on GPUs and ARM SoCs![]() d,下载地址:https://arxiv.org/abs/2305.12784

d,下载地址:https://arxiv.org/abs/2305.12784

本文翻译自:https://www.bleepingcomputer.com/news/security/hot-pixels-attack-checks-cpu-temp-power-changes-to-steal-data/如若转载,请注明原文地址