官方公众号企业安全新浪微博

FreeBuf.COM网络安全行业门户,每日发布专业的安全资讯、技术剖析。

FreeBuf+小程序

Bleeping Computer 网站披露,CISA 将 Progress MOVEit Transfer 管理文件传输(MFT)解决方案中一个安全漏洞添加到其已知被利用漏洞列表中,并命令美国联邦机构在 6 月 23 日前修补其系统。

该关键安全漏洞被追踪为 CVE-2023-34362,是一个 SQL 注入漏洞,未经身份验证的远程攻击者能够利用其访问 MOVEit Transfer 的数据库并执行任意代码。

根据具有约束力的操作指令(BOD 22-01),一旦将某个安全漏洞添加到 CISA 已知被利用漏洞目录中,联邦民事行政分支机构(FCEB)必须修补该漏洞。值得一提的是,虽然 BOD 22-01 主要针对联邦机构,但强烈建议私营公司同样优先保护其系统免受 MOVEit 传输漏洞的影响。

Progress 建议所有客户给他们的 MOVEit Transfer 实例打补丁,以阻止潜在的安全风险,对于那些不能立即应用安全更新的客户也可以禁用所有通往其 MOVEit Transfer 环境的 HTTP 和 HTTPS 流量。

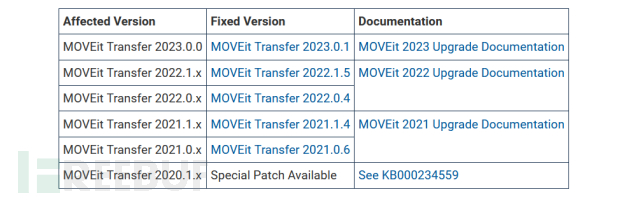

受影响的 MOVEit Transfer 版本和固定版本列表如下。

目前,互联网上有超过 2500 台 MOVEit 传输服务器,其中大部分位于美国。据 Mandiant 公司首席技术官 Charles Carmakal 称至少从 5 月 27 日开始,网络攻击者就一直在利用 CVE-2023-34362 漏洞,这一时间比 Progress 公司公开披露并测试脆弱系统安全补丁的节点早四天。

Carmakal 告诉 BleepingComputer,在过去几天发生多起大规模漏洞利用和数据盗窃事件,Mandiant 还不清楚攻击者的犯罪动机,企业应该为数据泄露和潜在的勒索做好心里准备。

网络攻击者能够利用漏洞进行多种攻击

BleepingComputer 获悉,在新发现的网络外壳(Mandiant 称之为 LemurLoot)的帮助下,攻击者已经攻破多个组织,盗取了大量数据。LemurLoot 能够帮助攻击者获取包括可用于从受害者的 Azure Blob Storage 容器中渗出数据登录凭证等在内的多个 Azure Blob Storage 账户信息。

Mandiant 还发现针对 MOVEit 传输服务器的攻击与 FIN11威胁团伙之间可能存在联系,该组织以在其他文件传输系统中利用零日漏洞后,通过 Clop 勒索软件的泄漏网站进行数据盗窃勒索而闻名。

截至目前,由于攻击者还没有开始勒索受害者,对于他们的详细身份信息尚不可知。此外,对于 CVE-2023-34362 漏洞的利用与 2020 年 12 月对 Accelion FTA 服务器的零日漏洞利用和 2023 年 1 月对 GoAnywhere MFT 零日漏洞大规模利用高度相似。 GoAnywhere MFT 和 Accelion FTA 被臭名昭著的 Clop 勒索软件团伙盯上后,被窃取了大量数据并成为了勒索攻击受害者。

文章来源:

https://www.bleepingcomputer.com/news/security/cisa-orders-govt-agencies-to-patch-moveit-bug-used-for-data-theft/