2023年4月8日~9日,由InForSec、南方科技大学斯发基斯可信自主系统研究院、清华大学网络科学与网络空间研究院、复旦大学软件学院系统软件与安全实验室、国科学院计算技术研究所处理器芯片全国重点实 2023-6-2 17:34:7 Author: 网安国际(查看原文) 阅读量:29 收藏

2023年4月8日~9日,由InForSec、南方科技大学斯发基斯可信自主系统研究院、清华大学网络科学与网络空间研究院、复旦大学软件学院系统软件与安全实验室、国科学院计算技术研究所处理器芯片全国重点实验室、中国科学院软件研究所可信计算与信息保障实验室、中国科学院大学国家计算机网络入侵防范中心、浙江大学NESA Lab、山东大学网络空间安全学院、百度安全、奇安信集团、蚂蚁集团、阿里安全等单位联合主办的“InForSec 2023年网络空间安全国际学术研究成果分享及青年学者论坛”在南方科技大学成功召开。来自清华大学、复旦大学、浙江大学、北京邮电大学、中国科学院大学等66所高校及科研院所的230余人现场出席会议,900余人通过视频会议系统及直播系统参与了本次论坛。

我们将对会议精彩报告进行内容回顾,本文分享的是南开大学计算机学院2020级博士生邹云开的报告——《如何攻击和生成诱饵口令》。

邹云开博士首先介绍了口令安全的严峻形势。口令,也就是我们常说的密码,在现代互联网社会中可谓是无处不在。在设计口令过程中,用户需要解决可记忆性与抗猜测性的平衡,人类有限的记忆能力与攻击者强大的攻击能力形成对比,导致口令安全的形势十分严峻。

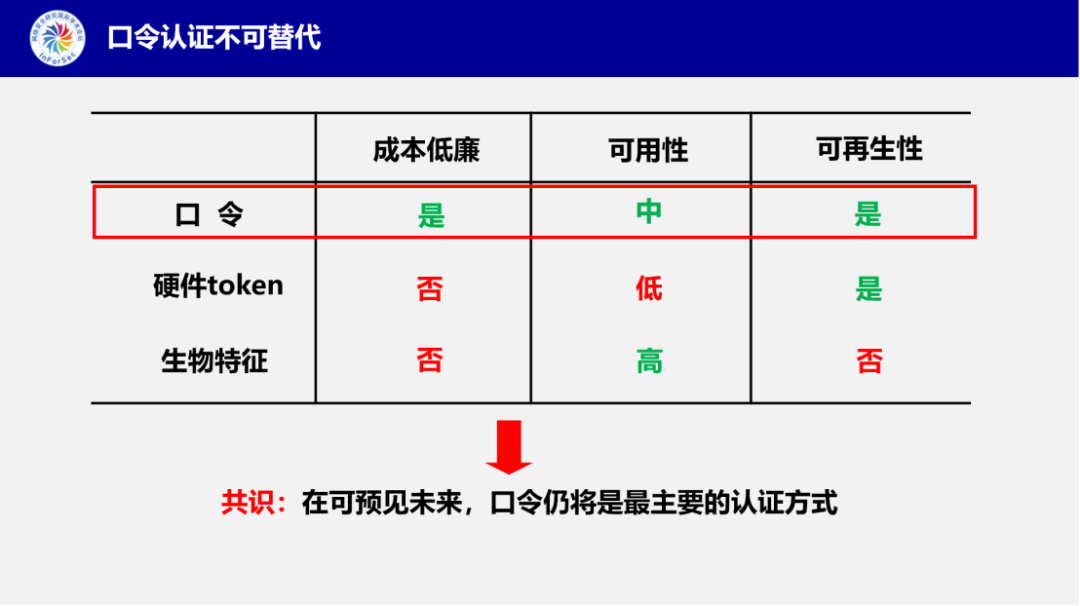

邹博士指出,相比于硬件token,生物特征等其他认证方式,口令认证因其成本低廉,高可再生性以及一定的可用性,在可预见的未来,仍然是最主要的认证方式。

但是,近年来用户口令泄露事件频发,即便是一些知名的大型企业,也存在用户口令数据库被窃取的事件发生。

邹博士指出,口令数据库泄露后能够造成严重的安全破坏。攻击者可以进行离线口令猜测攻击,根据目前的硬件速度,绝大多数用户口令可在短期内恢复。因此,网站在口令泄露后应及时通知用户更新口令。

除此之外,邹博士指出现实中存在更严峻的安全挑战,即网站并不知道自己的口令数据库被攻击者窃取了。

针对这样一个现实的问题,邹博士介绍了现有的主流的三种解决方法,包括使用机器相关函数,门限密码学,以及放置假口令。

在经过分析比较后,邹博士指出,虽然前两种方案的安全性好,但可用性方面存在严重缺陷,因此,放置假口令这种方案是最可行的。

所谓诱饵口令,就是在口令文件中置入一批假口令,与用户的真实口令共同存储。当攻击者拿到口令文件后,会使用假口令进行登录尝试,如果网站发现了假口令被使用,可以提前发出口令泄露预警。邹博士指出,这种方案需要解决的一个问题是如何生成假口令,使得攻击者无法很容易地推测出哪个口令是真实的用户口令。

在展开这个问题的研究之前,邹博士先介绍了假口令的两种基础的启发式方法以及系统模型。

随后,邹博士定义了研究所聚焦的攻击者的能力与目标。

紧接着,邹博士介绍了图灵奖得主Rivest 和 Juels在ACM CCS’13上首次提出的四种假口令生成方法,随后,邹博士通过研究证明,这四种生成方法均存在严重安全危害。

为了对这四种方法进行评估,邹博士介绍了假口令方法评估的评价指标以及所使用的实验数据集。

此外,邹博士介绍了假口令猜测攻击要解决的问题与传统口令猜测攻击要解决的问题是不同的,其主要目标在于推测口令集合中每个口令是真口令的概率。

随后,邹博士介绍了他们所设计的攻击策略。

之后,邹博士对于Rivest 和 Juels提出的四种方法进行了实证研究和比较。

除了实证研究之外,邹博士对假口令攻击方法进行了深入的理论分析。

基于这些分析和实验结果,邹博士提出了新的假口令生成方法,其基本设计原则为假口令的概率应该尽可能与它是真口令的概率一致,具体方法是综合使用了三种基础的口令概率模型。

邹博士首先对这三种口令概率模型的能力进行了对比分析。

然后介绍了他们所使用的混合方法,即随机选择一个模型来生成一个假口令。

但是这种方案仍然存在被低估口令的问题,邹博士经过实验分析,提出了进一步的优化方案。

使用之前同样的攻击策略,部署该假口令生成策略后攻击者的攻击成功概率有显著的降低。

此外,邹博士更进一步的评估了该方案对于更强大的攻击者的防御能力,即基于个人信息的定向攻击。

评估结果表明,所提出的新方法能有效抵御定向猜测攻击。

最后,邹博士讨论了目前的方法存在的有待解决的问题。

演讲者简介

邹云开,南开大学计算机学院2020级博士生,导师汪定教授,研究方向为口令安全。在IEEE S&P、USENIX Security、计算机学报等国内外刊物发表论文4篇,担任ICICS 2023、SPNCE 2022、ICA3PP 2021、FCS 2021等会议的程序委员会委员,担任WCMC、SCN等CCF推荐期刊的审稿人。

如有侵权请联系:admin#unsafe.sh