官方公众号企业安全新浪微博

FreeBuf.COM网络安全行业门户,每日发布专业的安全资讯、技术剖析。

FreeBuf+小程序

自2016年以来,出现了一种名为AceCryptor的加密恶意软件,被用于打包各种恶意软件。

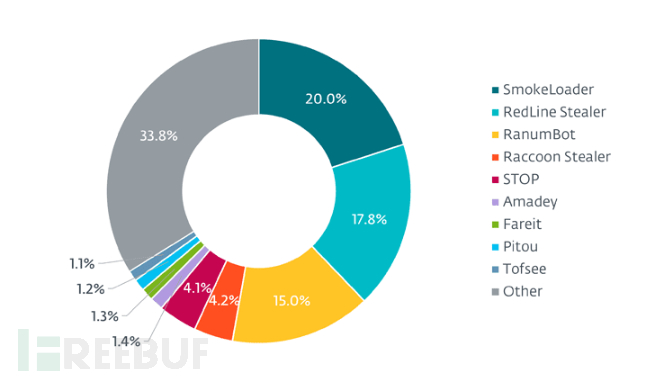

斯洛伐克网络安全公司ESET表示,他们在2021年和2022年的遥测中发现了超过24万次密码检测,且每月的点击量超过1万次。

AceCryptor中包含一些比较知名的恶意软件,比如SmokeLoader, RedLine Stealer, RanumBot, Raccoon Stealer, Stop ransomware和Amadey等,且多发现于秘鲁、埃及、泰国、印度尼西亚、土耳其、巴西、墨西哥、南非、波兰和印度。

Avast于2022年8月首次对AceCryptor进行了详细说明,介绍了该恶意软件以7-Zip文件的形式在Discord上分发Stop勒索软件和红线窃取器。

加密器的原理与打包器类似,但不是使用压缩,而是用加密来混淆恶意软件的代码,使检测和反向工程更具挑战性。

ESET研究员Jakub kalonik说:尽管威胁行为者可以创建和维护他们自己的自定义密码,但对于犯罪软件威胁行为者来说,将他们的密码保持在所谓的FUD(完全不可检测)状态通常是一项耗时或技术上困难的任务。

对这种保护的需求创造了多种打包恶意软件的加密即服务(CaaS)选项。acecryptor包装的恶意软件是通过盗版软件的木马安装程序、带有恶意附件的垃圾邮件或其他已经危及主机的恶意软件来传递的。它也被怀疑是作为CaaS出售的,因为它被多个威胁者用来传播不同的恶意软件。

据悉,该加密器被严重混淆,并纳入了一个三层架构,以逐步解密和解包每个阶段,并最终启动有效载荷,同时还具有反虚拟机、反调试和反分析技术,以便在雷达下飞行。

据ESET称,第二层似乎是在2019年引入的,作为一种额外的保护机制。另一个代号为ScrubCrypt的加密器服务曾被8220团伙等加密劫持组织利用,因其在受感染的主机上非法挖掘加密货币。

今年1月初,Check Point还发现了一个名为TrickGate的打包器,它被用来部署各种恶意软件,比如TrickBot、Emotet、AZORult、Agent Tesla、FormBook、Cerber、Maze和REvil。