导语:威胁分子如今正在使用一种名为AuKill的以前未正式记录的“防御逃避工具”,该工具旨在通过自带易受攻击的驱动程序(BYOVD)攻击来禁用端点检测和响应(EDR)软件。

威胁分子如今正在使用一种名为AuKill的以前未正式记录的“防御逃避工具”,该工具旨在通过自带易受攻击的驱动程序(BYOVD)攻击来禁用端点检测和响应(EDR)软件。

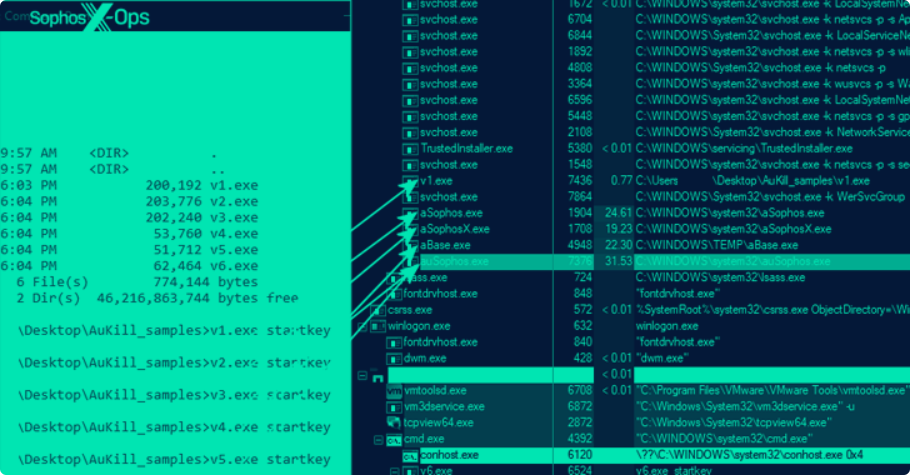

Sophos的研究人员Andreas Klopsch在上周发布的一份报告中声称:“AuKill工具滥用了微软实用程序Process Explorer版本16.32所使用的过时驱动程序,在目标系统上部署后门或勒索软件之前禁用了EDR进程。”

这家网络安全公司分析的事件显示,自2023年初以来,AuKill被用于部署各个勒索软件变种,比如Medusa Locker和LockBit。到目前为止,已经确定了六个不同的恶意软件变种。最古老的AuKill样本其编译时间戳显示为2022年11月。

BYOVD技术依赖威胁分子滥用由微软签名的合法但过时且可利用的驱动程序(或者使用被盗或泄露的证书)),以获得提升的特权,并关闭安全机制。

其想法是,通过使用有效的、易受影响的驱动程序,绕过一项关键的Windows保护措施:驱动程序签名强制(DSE),该措施确保内核模式驱动程序在允许运行之前已由有效的代码签名机构签名。

Klopsch特别指出:“AuKill工具需要管理权限才能正常工作,但它无法为攻击者赋予这些特权。使用AuKill的威胁分子在攻击期间充分利用了现有的特权,他们通过其他手段获得了这些特权。”

这并不是微软签名的Process Explorer驱动程序第一次沦为攻击武器了。2022年11月,Sophos也详细披露了LockBit加盟组织使用一种名为Backstab的开源工具,该工具滥用这个驱动程序的过时版本来终止受保护的反恶意软件进程。

今年早些时候发现了一起恶意广告活动,该活动利用同一个驱动程序作为感染链的一部分,以分发一个名为MalVirt的.NET加载程序,从而部署窃取信息的FormBook恶意软件。

与此同时,AhnLab安全应急响应中心(ASEC)透露,管理不善的MS-SQL服务器正沦为一种攻击武器,被用来安装Trigona勒索软件,该勒索软件与另一种名为CryLock的勒索软件有关联。

此外,Play勒索软件(又名PlayCrypt)威胁分子使用定制的数据收集工具,从而枚举被感染网络上的所有用户和计算机,并从卷影复制服务(VSS)复制文件。

Grixba是一种基于.NET的信息窃取恶意软件,旨在扫描机器上的安全程序、备份软件和远程管理工具,并以CSV文件的形式泄露收集到的数据,这些文件随后被压缩成ZIP文件包。

这伙网络犯罪团伙还使用了用.NET编写的VSS复制工具(被赛门铁克编号为Balloonfly),该工具利用AlphaVSS框架列出VSS快照中的文件和文件夹,并在加密之前将它们复制到目标目录。

Play勒索软件臭名昭著,不仅用间歇性加密来加快这一过程,而且还并不基于勒索软件即服务(RaaS)模式来运作。迄今为止收集到的证据表明,Ballonfly不仅自行开发恶意软件,还实施了勒索软件攻击。

勒索软件威胁分子使用一大批专有工具(比如Exmatter、Exbyte和基于PowerShell的脚本)更牢牢地控制其实施的攻击活动,同时还增添了额外的复杂性,以便在被感染的环境中持续存在并逃避检测,而Grixba和VSS复制工具正是这类最新的工具。

越来越被以牟利为动机的团伙采用的另一种技术是,使用Go编程语言来开发跨平台恶意软件,并阻碍分析和逆向工程工作。

的确,Cyble上周的一份报告记录了一种名为CrossLock的新型GoLang勒索软件,该勒索软件采用双重勒索技术加大受害者支付赎金的可能性,同时采取措施以规避Windows事件跟踪(ETW)机制。

Cyble表示:“这种功能可以使恶意软件避免被依赖事件日志的安全系统检测出来。CrossLock勒索软件还会采取几个措施来减小数据恢复的机会,同时提高攻击的有效性。”

本文翻译自:https://thehackernews.com/2023/04/ransomware-hackers-using-aukill-tool-to.html如若转载,请注明原文地址