read file error: read notes: is a directory 2023-5-26 19:59:32 Author: 希潭实验室(查看原文) 阅读量:46 收藏

Part1 前言

大家好,我是ABC_123,公众号正式更名为”希潭实验室”,敬请关注。前不久花时间研究了美国NSA的量子注入攻击手法,并在Hackingclub山东济南站技术沙龙做了分享。对于这种攻击手法部分网友嗤之以鼻,认为是老美在搞噱头,夸张成分很大,但这种说法说不通,因为这个量子注入攻击手法和“酸狐狸”0day打击平台,是在美国斯诺登“棱镜门”事件中泄露的英文版PPT中反复提到的,涉密级别非常高,所以老美在自己内部搞噱头完全没必要。

这种攻击手法有以下几个难点:要有各种浏览器远程溢出0day漏洞做支撑,还必须有大量的中间网络设备权限做支撑,一般的APT组织难以实现。ABC_123曾经粗略介绍过这种攻击手法,依据“未知攻焉知防”的思考,接下来分享一下美国量子注入攻击的流量特征和检测方法。

建议大家把公众号“希潭实验室”设为星标,否则可能就看不到啦!因为公众号现在只对常读和星标的公众号才能展示大图推送。操作方法:点击右上角的【...】,然后点击【设为星标】即可。

Part2 技术研究过程

首先放出一张ABC_123绘制的美国NSA量子注入攻击的示意图。

正常访问流程:普通用户正常访问test111.com网站时,浏览器发送的请求包会经过多个网络设备转发,一直达到test111.com服务器,test111.com返回Hello World网页,然后经过多个网络设备返回给用户的浏览器,浏览器将网页进行渲染,将美观的页面展示给用户。

量子注入流程:美国NSA利用网络设备的0day漏洞或者之前APT攻击收集来的密码获取一台网络设备权限,然后安装“二次约会”中间人劫持工具,这款工具可以伪造返回包比test111.com网站返回的正常包提前达到用户浏览器,并在返回包中插入Location: http://fox-exploit.com/等恶意链接,迫使用户在不知情的情况下访问fox-exploit.com恶意网址,该网址就是美国搭建的“酸狐狸”0day攻击平台,该平台首先通过信息收集模块判断目标用户的浏览器版本、操作系统版本等,然后发送相应的浏览器远程溢出0day漏洞,获取该用户的电脑权限,然后实施监控。

流量特征分析

对于这种攻击,基本上只能在流量中才能检测到,因而熟知流量特征是非常必要的,接下来ABC_123就分别从网络层、传输层、应用层谈一谈量子注入攻击的流量特征。

两个返回包具有相同的序列号

首先看一下传输层的特征:这是从国外的一篇分析文章中看到的,可以说是量子注入攻击的一个致命缺点。如下图所示,通过wireshark抓包可以看到,同一个请求,出现了两个返回包,而且Sequence Number (raw)的值是相同的,后一个返回包很明显被丢弃。

生存时间TTL值存在差异

接下来看一下网络层的特征:经过对比两个返回包发现,由于经过篡改的恶意的返回包,会比正常网站的返回数据包提前到达用户浏览器,因而这个TTL值通常会偏大,因为正常的返回数据包经过更多的网络设备转发,造成TTL的值逐级减1。

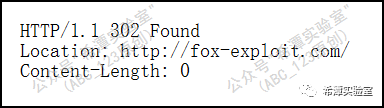

返回数据包存在恶意网址

最后看一下应用层的特征:一般来讲,量子注入攻击的返回数据包主要有两种:一种是直接返回一个302重定向,然后在Location后面加上恶意网址,使用户浏览器重定向到恶意网址;另一种是在返回页面中直接插入iframe标签,嵌入恶意网址。对于这种情况,比较难检测,最好是能够结合威胁情报系统对恶意域名进行辨别。

Part3 总结

1. 目前一些国内的安全设备已经可以检测量子注入攻击这种手法了,但是成功率有多高,ABC_123没有实践过无法做出评论。

2. 上述特征基本上可以大致判断出量子注入攻击,但是可能会与常见的TCP链路劫持攻击混为一谈,还是要结合技术人员的经验进行区分。

3. 量子注入攻击也可能会伪造源头TTL值,这种情况下非常难解决,但是还是有办法溯源到出故障的路由节点的,后续ABC_123会专门写文章分享自己的研究心得,敬请期待。

公众号专注于网络安全技术分享,包括APT事件分析、红队攻防、蓝队分析、渗透测试、代码审计等,每周一篇,99%原创,敬请关注。

Contact me: 0day123abc#gmail.com(replace # with @)

如有侵权请联系:admin#unsafe.sh